17 de julio de 2019

Introducción

Actualmente no solo los equipos, smartphones, tabletas y routers se conectan a Internet, sino también las teles Smart, las cámaras de vídeo vigilancia, los relojes “inteligentes”, las neveras, los coches, los fitness trackers, los vídeo registradores y hasta los juegos infantiles. El número de dispositivos de Internet de las cosas ya supera varios millares, y cada año su número crece.

Muchos de ellos no están protegidos correctamente o simplemente no están protegidos contra ataques. Por ejemplo, para conectarse a los mismos pueden usarse los pares simples o populares “nombre de usuario — contraseña” que de forma predeterminada se instalan en centenares de miles de modelos. Sus dueños no piensan en el cambio de la configuración establecida en la fábrica o no pueden hacerlo por causa de restricciones de los productores. Los malintencionados pueden acceder fácilmente a estos dispositivos al averiguar las combinaciones con un diccionario (el así llamado brute force — un método de fuerza bruta). Además, ellos pueden usar las vulnerabilidades de los sistemas operativos instalados en los mismos.

A partir del año 2016, la empresa Doctor Web supervisa con mucha atención las amenazas del segmento de Internet de las cosas. Para eso nuestros expertos implementaron una red de alicientes especiales — honeypots (de inglés honeypot — tarro de miel). Estas trampas imitan varios tipos de dispositivos electrónicos “inteligentes” y registran los intentos de su infección. Los honeypots sirven para varias plataformas hardware a la vez, entre ellas, ARM, MIPS, MIPSEL, PowerPC e Intel x86_64. Permiten supervisar los vectores de ataques, detectar e investigar las nuevas muestras de programas nocivos, mejorar los mecanismos de su detección y afrontarlos de forma más eficaz.

En este material puede consultarse la información sobre los ataques de dispositivos “inteligentes” detectados, así como sobre las amenazas más difundidas para Internet de las cosas.

Estadísticas

A principios de la observación, los analistas de virus registraban una actividad bastante baja de programas nocivos cuyo objetivo eran los dispositivos de Internet de las cosas. Durante cuatro meses del año 2016 los expertos de Doctor Web detectaron 729 590 ataques, pero solo un año más tarde — 32 veces más, 23 741 581. 12 meses más tarde ya eran 99 199 434. En cuanto al año actual, solo en los primeros seis meses se realizaron 73 513 303 ataques — casi lo mismo que en todo el año 2018.

La dinámica de la detección de ataques por honeypots puede consultarse en el gráfico más abajo:

Durante menos de tres años, el número de intentos de hackeo e infección de dispositivos de Internet de las cosas aumentó 13 497%.

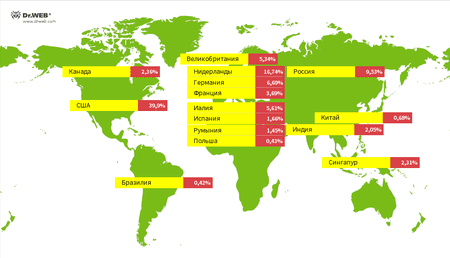

Los ataques a dispositivos “inteligentes” se realizaban desde las direcciones IP ubicadas en más de 50 países. Con mayor frecuencia eran los EE.UU., los Países Bajos, Rusia, Alemania, Italia, Gran Bretaña, Francia, Canadá, Singapur, India, España, Romanía, China, Polonia y Brasil.

La distribución geográfica de las fuentes de ataques y su correlación en % puede consultarse en el gráfico siguiente:

Una vez comprometidos con éxito los dispositivos, los malintencionados pueden cargar en los mismos uno o varios troyanos. En total, el número de archivos nocivos únicos detectados por nuestras trampas durante el periodo de observación fue de 131 412. La dinámica de detección de las mismas puede consultarse más abajo.

Número de archivos nocivos únicos

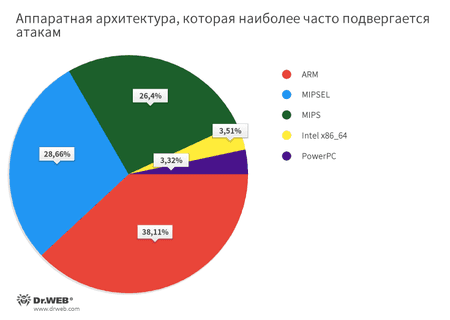

Los dispositivos “inteligentes” funcionan en varias arquitecturas de procesadores, y muchos programas nocivos tienen versiones para varias plataformas hardware a la vez. Entre las que imitan nuestros honeypots con mayor frecuencia los dispositivos con procesadores ARM, MIPSEL y MIPS se someten a ataques. Esto puede consultarse en el diagrama:

Arquitectura hardware sometida a ataques con mayor frecuencia

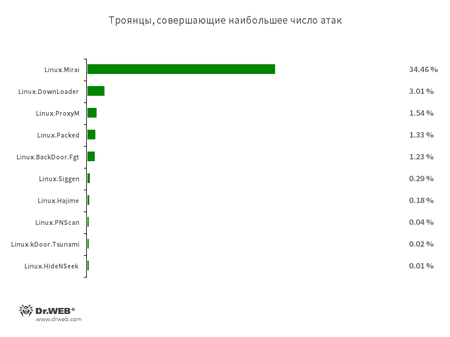

Según las estadísticas obtenidas por honeypots, los programas nocivos más activos son los representantes de la familia Linux.Mirai, que realizan más de 34% de ataques. Luego siguen los descargadores Linux.DownLoader (3% de ataques) y los troyanos Linux.ProxyM (1,5% de ataques). Las aplicaciones nocivas Linux.Hajime, Linux.BackDoor.Fgt, Linux.PNScan, Linux.BackDoor.Tsunami y Linux.HideNSeek también forman parte de la primera decena. La correlación en % de los troyanos más activos puede consultarse en la figura más abajo:

Troyanos que realizan la mayor parte de ataques

Los programas nocivos que atacan los dispositivos “inteligentes” pueden ser divididas en varias categorías básicas según sus funciones principales:

- Troyanos para realizar ataques DDoS (ejemplo: Linux.Mirai);

- Troyanos que difunden, descargan e instalan otras aplicaciones nocivas y componentes extra (ejemplo: Linux.DownLoader, Linux.MulDrop);

- Troyanos que permiten administrar de forma remota los dispositivos infectados (ejemplo: Linux.BackDoor);

- Troyanos que convierten los dispositivos en servidores proxy (ejemplo: Linux.ProxyM, Linux.Ellipsis.1, Linux.LuaBot);

- Troyanos para el mining de la criptomoneda (ejemplo: Linux.BtcMine);

- otros.

Pero la mayoría de los programas nocivos modernos son dispositivos multifuncionales porque la mayoría de los mismos pueden combinar varias funciones a la vez.

Tendencias en el ámbito de amenazas para dispositivos “inteligentes”

- Por causa de disponibilidad de los códigos fuente de troyanos, tales como Linux.Mirai, Linux.BackDoor.Fgt, Linux.BackDoor.Tsunami etc., crece el número de los nuevos programas nocivos.

- Aparición de mayor número de aplicaciones nocivas creadas en lenguajes de programación “no estándar”, por ejemplo, Go y Rust.

- Los malintencionados tienen disponible la información sobre muchas vulnerabilidades, el uso de las cuales ayuda a infectar los dispositivos “inteligentes”.

- Siguen siendo populares los miners que obtienen la criptomoneda (sobre todo Monero) en dispositivos de Internet de las cosas.

Más abajo puede consultarse la información sobre los troyanos más populares y destacados para Internet de las cosas.

Más información sobre amenazas para Internet de las cosas

Linux.Mirai

Linux.Mirai — es uno de los troyanos más activos que ataca los dispositivos de Internet de las cosas. La primera versión de esta aplicación nociva apareció en mayo del año 2016. Posteriormente, sus códigos fuente fueron publicados en acceso libre, por lo tanto, aparecieron muchas modificaciones del mismo en poco tiempo, cuyos autores eran varios creadores de virus. Ahora Linux.Mirai — es el troyano más difundido para el SO Linux que funciona en muchas arquitecturas de procesador, tales como х86, ARM, MIPS, SPARC, SH-4, M68K etc.

Una vez infectado el dispositivo objetivo, Linux.Mirai se conecta al servidor de control y espera más comandos del mismo. La función básica de este troyano son los ataques DDoS.

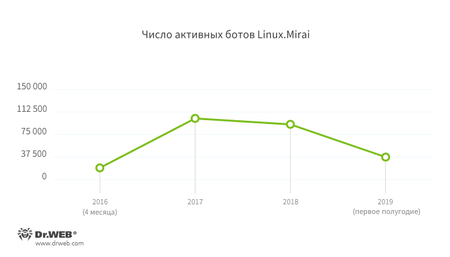

En el gráfico siguiente puede consultarse la dinámica de detección de copias activas de esta aplicación nociva por honeypots:

Número de bots activos de Linux.Mirai

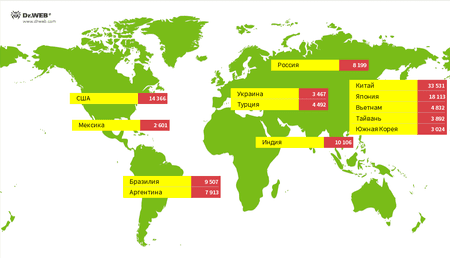

Varias modificaciones de Linux.Mirai son más activas en China, Japón, EE.UU., India y Brasil. Más abajo pueden consultarse los países donde en el periodo de observación fue registrado el número máximo de bots de esta familia.

Linux.Hajime

Otra aplicación nociva peligrosa que infecta los dispositivos “inteligentes” es Linux.Hajime. Este troyano es conocido para los analistas de virus a partir de finales del año 2016. Funciona en arquitecturas ARM, MIPS y MIPSEL y realiza la función del gusano de red, al difundirse a través del protocolo Telnet. Los dispositivos infectados se incluyen en la botnet P2P descentralizada y se usan para la posterior infección de los objetos disponibles en la Red. El programa nocivo bloquea el acceso de otros programas nocivos a los dispositivos atacados con éxito al cerrar para los mismos los puertos 23, 7547, 5555 y 5358.

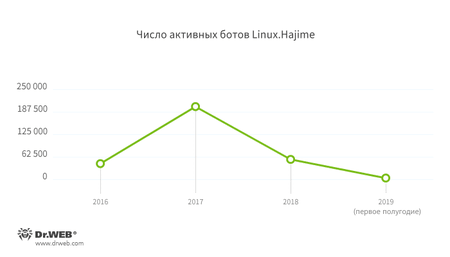

La mayor actividad de Linux.Hajime fue registrada a finales de 2016 — principios de 2017, cuando el número máximo de las copias de troyanos activas de forma simultánea superaba 43 000. Luego la actividad de programas nocivos bajó y sigue bajando poco a poco. Ahora el número de bots Linux.Hajime no supera varias decenas.

Número de bots activos Linux.Hajime

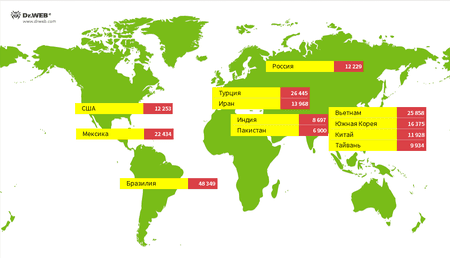

La mayor difusión de estos troyanos fue registrada en Brasil, Turquía, Vietnam, Méximo y Corea del Sur. En el mapa pueden visualizarse los países con el número máximo de troyanos Linux.Hajime activos registrados durante todo el período de observación.

Linux.BackDoor.Fgt

A los cinco troyanos destinados para infectar los dispositivos de Internet de las cosas pertenece Linux.BackDoor.Fgt que se difunde a partir del otoño del año 2015. Varias versiones de esta aplicación nociva soportan el funcionamiento en arquitecturas MIPS, SPARC etc. Y funcionan en el entorno del SO Linux. El código fuente de Linux.BackDoor.Fgt está en acceso libre y por eso es tan popular entre los creadores de virus.

Estos backdoors se difunden usando los protocolos Telnet y SSH, al averiguar los nombres de usuario y las contraseñas para acceder a los objetos atacados. El objetivo básico de estos troyanos son los ataques DDoS y el control a distancia de los dispositivos infectados.

Linux.ProxyM

El troyano Linux.ProxyM — es uno de los programas nocivos que los malintencionados usan para asegurar su propio anonimato en Internet. Inicia en los dispositivos Linux infectados un servidor proxy SOCKS a través del cual los ciberdelincuentes dejan pasar el tráfico de red. Los expertos de Doctor Web detectaron las primeras versiones de Linux.ProxyM en febrero del año 2017 y este troyano sigue siendo activo.

Linux.Ellipsis.1

Linux.Ellipsis.1 — es otro troyano que sirve para convertir los dispositivos de Internet de las cosas y los equipos con SO Linux en servidores proxy. Fue detectado por los analistas de Doctor Web en el año 2015. Una vez iniciado, elimina los archivos de registros y bloquea su posterior creación, elimina algunas utilidades del sistema, y prohíbe que el dispositivo establezca conexión a direcciones IP determinadas. Si el troyano detecta tráfico sospechoso desde alguna dirección, también introduce esta IP en la lista negra. Además, por comando del servidor administrativo, Linux.Ellipsis.1 finaliza las aplicaciones que se conectaban a las direcciones prohibidas.

Linux.LuaBot

La empresa Doctor Web detectó las primeras versiones de los troyanos de la familia Linux.LuaBot en el año 2016. Estas aplicaciones nocivas fueron creadas en la lengua de scripts Lua y soportan los dispositivos con arquitectura Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4 y M68k. Consisten en varias decenas de scripts módulos, cada uno de los cuales realiza una tarea determinada. Los troyanos son capaces de recibir del servidor administrativo las actualizaciones de estos módulos, así como descargar las nuevas. Linux.LuaBot — son aplicaciones nocivas multifuncionales. En función de la modificación de las aplicaciones nocivas y del conjunto de scripts, los malintencionados pueden usarlas para la administración a distancia de dispositivos infectados, así como para la creación de servidores proxy para el anonimato en la Red.

Linux.BtcMine.174

Para los malintencionados el mining (obtención) de la criptomoneda es una de las causas básicas de infección de dispositivos de Internet de las cosas. Con esto les ayudan los troyanos de la familia Linux.BtcMine, así como otras aplicaciones nocivas. Uno de ellos— Linux.BtcMine.174 — fue detectado por los expertos de Doctor Web a finales del año 2018. Sirve para obtener Monero (XMR). Linux.BtcMine.174 es un script creado en el lenguaje de Shell de comandos sh. En caso de no haber sido iniciado en nombre del superusuario (root), el troyano intenta mejorar sus privilegios con varios exploits.

Linux.BtcMine.174 busca los procesos de los programas antivirus e intenta finalizarlos, así como eliminar los archivos de estos programas del dispositivo. Luego descarga e inicia varios componentes extra, entre los cuales hay un backdoor y un módulo rootkit, y luego inicia un programa miner en el sistema.

El troyano se registra en el autoinicio, por lo tanto, un reinicio del dispositivo infectado no es ninguna amenaza para el mismo. Además, el mismo comprueba de forma periódica si el proceso del miner es activo. En caso necesario, lo vuelve a iniciar, al proporcionar la continuidad de la obtención de la criptomoneda.

Linux.MulDrop.14

Los troyanos de la familia Linux.MulDrop se usan para difundir e instalar otras aplicaciones nocivas. Funcionan en muchas arquitecturas hardware y tipos de dispositivos, pero en el año 2017 los analistas de virus de Doctor Web detectaron un troyano Linux.MulDrop.14 cuyo objetivo era atacar los equipos Raspberry Pi. Este dropper es un script en cuyo cuerpo se guarda un programa cifrado, un minero de la criptomoneda. Una vez iniciado, el troyano descomprime e inicia el miner y luego intenta infectar otros dispositivos disponibles en el sitio de red. Para que los “competidores” no se acerquen a los recursos del dispositivo infectado, Linux.MulDrop.14 bloquea el puerto de red 22.

Linux.HideNSeek

El programa nocivo Linux.HideNSeek infecta los dispositivos “inteligentes”, los equipos y servicios bajo la administración del SO Linux, al unirlos en una botnet descentralizada. Para difundirse, este troyano genera las direcciones IP e intenta conectarse a las mismas al averiguar los nombres de usuario y las contraseñas con un diccionario, así como con una lista de combinaciones conocidas de los datos de autenticación. Además, es capaz de usar varias vulnerabilidades del hardware. Linux.HideNSeek puede ser usado para la administración remota de dispositivos infectados — ejecutar los comandos de los malintencionados, copiar archivos etc.

Linux.BrickBot

A diferencia de la mayoría de otros programas nocivos, los troyanos Linux.BrickBot no sirven para obtener algún beneficio. Son vándalos creados para dañar equipos y dispositivos “inteligentes”, son conocidos a partir del año 2017.

Los troyanos Linux.BrickBot intentan infectar los dispositivos a través del protocolo Telnet, al averiguar sus nombres de usuario y contraseñas. Luego intentan borrar los datos de sus módulos de memoria permanente, restablecen la configuración de red, bloquean todas las conexiones y realizan el reinicio, Como resultado, para recuperar los objetos dañados se requerirá un nuevo firmware y hasta un cambio de componentes. Estos troyanos no son muy frecuentes, pero son muy peligrosos.

A finales de junio del año 2019 fue difundido el troyano Linux.BrickBot.37, también conocido como Silex. Actuaba igual que otros representantes de la familia Linux.BirckBot — borraba los datos de las unidades de dispositivos, eliminaba su configuración de red y realizaba el reinicio, y luego los mismos ya no podían iniciarse y funcionar correctamente. Nuestras trampas registraron más de 2600 ataques de este troyano.

Resumen

Millones de dispositivos de alta tecnología que se usan cada vez más en la visa cotidiana en realidad son pequeños equipos con sus desventajas. Pueden someterse a los ataques y vulnerabilidades similares, así mismo, por causa de peculiaridades y restricciones del diseño puede ser mucho más complicado o imposible protegerlos. Además, muchos usuarios no se dan cuenta de los riesgos potenciales y siguen considerando los dispositivos “inteligentes” como “juegos” cómodos y seguros.

El mercado de Internet de las cosas se desarrolla activamente y en muchos casos repite el caso del inicio de difusión masiva de los equipos personales, cuando los mecanismos para afrontar las amenazas en los mismos solo surgían y se mejoraban. Mientras los productores de equipos y los dueños de dispositivos ·inteligentes” se adaptan a la nueva realidad, los malintencionados tienen muchas posibilidades para realizar ataques. Por lo tanto, en el futuro próximo se espera la aparición de los nuevos programas nocivos para Internet de las cosas.

La empresa Doctor Web sigue supervisando la difusión de los troyanos y otras amenazas para dispositivos “inteligentes” e informará a nuestros usuarios sobre todos los eventos de interés en este ámbito. Los productos antivirus Dr.Web detectan y eliminan correctamente los programas nocivos mencionados en el informe.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios