Doctor Web: un troyano clicker del catálogo Google Play fue instalado por casi 102 000 000 usuarios de Android

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

8 de agosto de 2019

El troyano es un módulo nocivo que en clasificación Dr.Web fue llamado Android.Click.312.origin. Esta´incrustado en aplicaciones ordinarias — diccionarios, mapas en línea, reproductores de audio, escáneres de códigos de barras y otro software. Todos estos programas funcionan, y para los titulares de dispositivos en Android parecen inofensivos. Además, al iniciar los mismos Android.Click.312.origin empieza su actividad nociva solo 8 horas más tarde, para no provocar sospechas de usuarios.

Al empezar a funcionar, el troyano transfiere al servidor de control la siguiente información sobre el dispositivo infectado:

- Productor y modelo;

- Versión del SO;

- País de residencia del usuario y el idioma predeterminado del sistema;

- ID User-Agent;

- Nombre del proveedor de telefonía móvil;

- Tipo de conexión Internet;

- Opciones de pantalla;

- Huso horario;

- Información sobre la aplicación donde está incrustado el troyano.

En respuesta, el servidor le envía la configuración requerida. Una parte de las funciones de la aplicación nociva fue realizada usando la reflexión, y esta configuración contiene nombres de métodos y clases junto con las opciones para los mismos. Estas opciones se aplican, por ejemplo, para registrar el receptor de mensajes de difusión y del observador de contenido a través de los cuales Android.Click.312.origin supervisa la instalación y la actualización de programas.

Al instalar una nueva aplicación o al descargar un archivo apk por un cliente de Play Market, el troyano transfiere al servidor de control la información sobre este programa junto con algunos datos técnicos sobre el dispositivo. En respuesta Android.Click.312.origin recibe las direcciones de sitios web que luego abre en WebView invisibles, así como los enlaces que carga en el navegador o en el catálogo Google Play.

De esta forma, en función de la configuración del servidor de control y de sus indicaciones recibidas, el troyano puede no solamente publicitar las aplicaciones en Google Play, sino también abrir de forma invisible cualquier sitio web, así mismo, con publicidad (incluido el vídeo) u otro contenido sospechoso. Por ejemplo, una vez instaladas las aplicaciones donde estaba incrustado este troyano los usuarios se quejaban de suscripciones automáticas a servicios caros de proveedores del contenido.

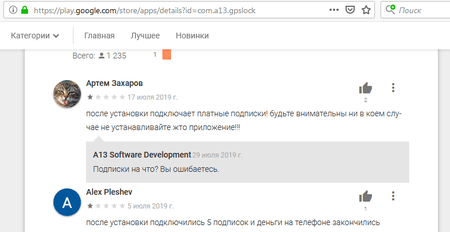

Fig. 1. Comentario del primer usuario: Una vez instalado, conecta suscripciones de pago. Tengan cuidado, no instalen esta aplicación en ningún caso.

Respuesta del desarrollador: ¿Suscripciones a qué? Vd. se equivoca.

Comentario del segundo usuario: Una vez instalado, se conectaron 5 suscripciones y se agotó el saldo del móvil.

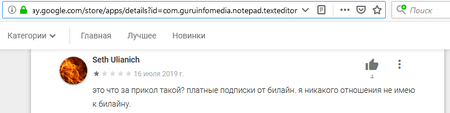

Fig. 2. Comentario del usuario: ¿Qué truco es? Suscripciones de pago de Beeline (un proveedor de telefonía móvil ruso). No tengo nada que ver con Beeline.

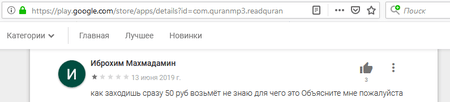

Fig. 3. Comentario del usuario: en cuanto entres, enseguida te quita 50 RUB, no sé por qué. Expliquen por favor.

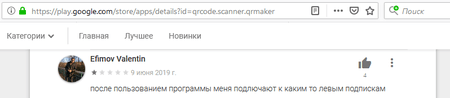

Fig. 4. Comentario del usuario: Al haber usado el programa, me conectan algunas suscripciones desconocidas.

Los expertos de Doctor Web no han podido reproducir las condiciones de la carga de estos sitios web por el troyano, pero la realización potencial de este esquema de estafa en caso de Android.Click.312.origin es bastante sencilla. Como el troyano le informa al servidor de control sobre el tipo de la conexión Internet actual, si hay conexión a través de la red del proveedor de telefonía móvil, el servidor puede dar un comando de abrir un sitio web de algún servicio socio que soporta la tecnología WAP-Сlick. Esta tecnología simplifica la conexión de varios servicios premium, pero frecuentemente se usa para la suscripción no autorizada de usuarios a servicios premium. Nuestra empresa informó sobre este problema en los años 2017 y 2018. En algunos casos para conectar un servicio no necesario no se requiere ninguna confirmación del usuario — lo puede hacer un script ubicado en la misma página, o el troyano mismo. “Hace clic” sobre el botón de confirmación. Y como Android.Click.312.origin abrirá la página de este sitio web en WebView invisible, todo el procedimiento se realizará sin autorización y participación de la víctima.

Los analistas de virus de Doctor Web detectaron 34 aplicaciones donde estaba incrustado Android.Click.312.origin. Fueron instaladas por más de 51 700 000 usuarios. Además, la modificación del troyano llamada Android.Click.313.origin fue descargada por lo menos por 50 000 000 personas. De esta forma, el número total de titulares de dispositivos móviles a los cuales amenaza este troyano superó 101 700 000. Más abajo puede consultarse una lista de programas donde fue detectado este clicker:

| GPS Fix |

| QR Code Reader |

| ai.type Free Emoji Keyboard |

| Cricket Mazza Live Line |

| English Urdu Dictionary Offline - Learn English |

| EMI Calculator - Loan & Finance Planner |

| Pedometer Step Counter - Fitness Tracker |

| Route Finder |

| PDF Viewer - EBook Reader |

| GPS Speedometer |

| GPS Speedometer PRO |

| Notepad - Text Editor |

| Notepad - Text Editor PRO |

| Who unfriended me? |

| Who deleted me? |

| GPS Route Finder & Transit: Maps Navigation Live |

| Muslim Prayer Times & Qibla Compass |

| Qibla Compass - Prayer Times, Quran, Kalma, Azan |

| Full Quran MP3 - 50+ Audio Translation & Languages |

| Al Quran Mp3 - 50 Reciters & Translation Audio |

| Prayer Times: Azan, Quran, Qibla Compass |

| Ramadan Times: Muslim Prayers, Duas, Azan & Qibla |

| OK Google Voice Commands (Guide) |

| Sikh World - Nitnem & Live Gurbani Radio |

| 1300 Math Formulas Mega Pack |

| Обществознание - школьный курс. ЕГЭ и ОГЭ. |

| Bombuj - Filmy a seriály zadarmo |

| Video to MP3 Converter, RINGTONE Maker, MP3 Cutter |

| Power VPN Free VPN |

| Earth Live Cam - Public Webcams Online |

| QR & Barcode Scanner |

| Remove Object from Photo - Unwanted Object Remover |

| Cover art IRCTC Train PNR Status, NTES Rail Running Status |

La empresa Doctor Web informó la corporación Google sobre este troyano, y posteriormente algunos de los programas encontrados fueron eliminados de forma operativa de Google Play. Además, para algunas aplicaciones fueron lanzadas las actualizaciones donde ya no hay este componente troyano. Sin embargo, en el momento de publicación de esta noticia la mayoría de las aplicaciones aún contenían el módulo nocivo y estaban disponibles para la descarga.

Los analistas de virus recomiendan a los desarrolladores seleccionar los módulos para monetizar aplicaciones con cuidado y no integrar los SDK sospechosos en su software. Los productos antivirus Dr.Web para Android detectan correctamente y eliminan los programas donde están incrustadas las modificaciones conocidas del troyano Android.Click.312.origin que por lo tanto no es peligroso para nuestros usuarios.

Más información sobre Android.Click.312.origin

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web

#Android, #Google_Play, #кликер