Un clicker en Android suscribe a los usuarios a los servicios de pago

Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

17 de octubre de 2019

Los analistas de virus detectaron varias modificaciones de este programa nocivo llamadas Android.Click.322.origin, Android.Click.323.origin y Android.Click.324.origin. Para ocultar su verdadero destino, así como reducir la probabilidad de detección del troyano, los malintencionados usaron varios trucos. Primero, incrustaron al troyano en las aplicaciones no nocivas — las cámaras de fotos y las recopilaciones de imágenes que realizaban las funciones declaradas. Como resultado, los usuarios y los expertos en seguridad informática no las consideraban como una amenaza.

Segundo, todos los programas nocivos estaban protegidos con el comprimidor comercial Jiagu que dificulta la detección por los antivirus y el análisis del código. De esta forma, el troyano tiene más posibilidades de evitar su propia detección por la protección incrustada del catálogo Google Play.

Tercero, los creadores de virus intentaban camuflar al troyano como si fuera una biblioteca de publicidad y análisis importante. Una vez añadido a los programas, el mismo se incrustaba en de los mismos SDK en Facebook y Adjust y se ocultaba entre sus componentes.

Además, el clicker atacaba a los usuarios seleccionados: no realizaba ninguna acción nociva si la víctima potencial no era residente de algún país de interés de los malintencionados.

Más abajo pueden consultarse los ejemplos de aplicaciones con el troyano incrustado en las mismas:

Una vez instalado e iniciado, el clicker (aquí y en adelante servirá de ejemplo su modificación Android.Click.322.origin intenta acceder a las notificaciones del sistema operativo, al visualizar la solicitud siguiente:Si el usuario acepta concederle los permisos requeridos, el troyano puede ocultar todas las notificaciones sobre los SMS entrantes e interceptar los textos de mensajes.

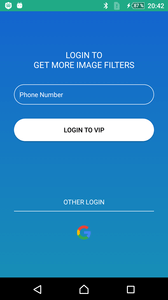

Luego el clicker transfiere al servidor de control los datos técnicos sobre el dispositivo infectado y verifica el número de serie de la tarjeta SIM de la víctima. Si la misma corresponde a un país objetivo, Android.Click.322.origin envía al servidor la información sobre el número de teléfono vinculado a la misma. Así mismo, a los usuarios de determinados países el clicker les visualiza una ventana phishing donde ofrece introducir el número sin ayuda o autorizarse en la cuenta Google:

Si la tarejta SIM de la víctima no es del país de interés de los malintencionados, el troyano no realiza ninguna acción y termina su actividad nociva. Las modificaciones investigadas del clicker atacan a los residentes de los países siguientes:

- Austria

- Italia

- Francia

- Tailandia

- Malaysia

- Alemania

- Qatar

- Polonia

- Grecia

- Irlanda

Una vez transferida la información sobre el número, Android.Click.322.origin espera el comando del servidor administrativo. El mismo le envía al troyano las tareas donde hay direcciones de los sitios web para la carga y el código en formato JavaScript. Este código se usa para administrar al clicker a través de la interfaz JavascriptInterface, visualizar los mensajes emergentes en el dispositivo, hacer clicks en las páginas web y otras acciones.

Al recibir la dirección del sitio web, Android.Click.322.origin la abre en WebView invisible donde también se carga el JavaScript anteriormente aceptado con opciones para clicks. Una vez abierto el sitio web con los servicios premium, el troyano hace clics automáticos sobre los enlaces y los botones requeridos. Luego recibe los códigos de verificación de SMS y confirma la suscripción sin ayuda.

Aunque el clicker no tiene función de trabajo con SMS y acceso a mensajes, el mismo esquiva esta restricción. Esto se realiza de forma siguiente. El servicio de troyano supervisa las notificaciones de la aplicación que de forma predeterminada está asignada para trabajar con SMS. Al recibir el mensaje, el servicio oculta la notificación del sistema correspondiente. Luego extrae de la misma la información sobre el SMS recibido y la transfiere al receptor de difusión del troyano. Como resultado, el usuario no ve ninguna notificación sobre los SMS entrantes y no se entera de lo sucedido. Solo se entera de la suscripción cuando el dinero desaparezca de su cuenta. O al entrar en el menú de mensajes y ver los SMS vinculados al servicio premium.

Una vez consultados los expertos de Doctor Web con la corporación Google, las aplicaciones nocivas detectadas fueron eliminadas de Google Play. Todas las modificaciones conocidas de este clicker se detectan correctamente y se eliminan por los productos antivirus Dr.Web para Android y por lo tanto no son peligrosas para nuestros usuarios.

Más información sobre Android.Click.322.origin

#Android, #Google_Play, #clicker, #suscripción_de pago

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web