Doctor Web: informe de la actividad de virus para dispositivos móviles en octubre de 2019

13 de noviembre de 2019

El segundo mes de otoño resultó ser alarmante para los titulares de dispositivos en Android. Los analistas de virus Doctor Web detectaron en el catálogo Google Play muchos programas nocivos – en particular, los programas clickers Android.Click que suscribían a los usuarios a los servicios de pago. Entre las amenazas encontradas también había aplicaciones nocivas de la familia Android.Joker. También suscribían a las víctimas a los servicios caros y podían ejecutar un código aleatorio. Además, nuestros expertos detectaron otros troyanos.

TENDENCIA CLAVE DE OCTUBRE

- Crecimiento del número de amenazas detectadas en el catálogo Google Play

Amenazas móviles del mes

A principios de octubre, la empresa Doctor Web informó a los usuarios sobre algunos troyanos clickers añadidos a la base de virus Dr.Web como Android.Click.322.origin, Android.Click.323.origin y Android.Click.324.origin. Estas aplicaciones nocivas abrían de forma no autorizada los sitios web donde suscribían de forma automática a las víctimas a los servicios móviles de pago. Peculiaridades de los troyanos:

- Incrustados en programas no nocivos;

- Protegidos por un comprimidor comercial;

- Se camuflan por SDK conocidos;

- Atacan a los usuarios de países determinados.

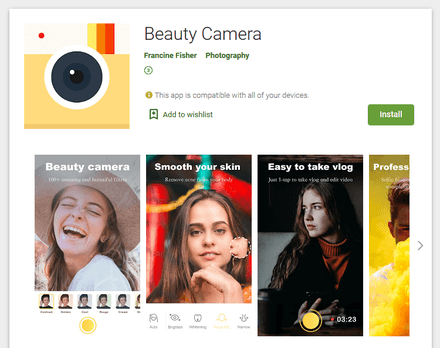

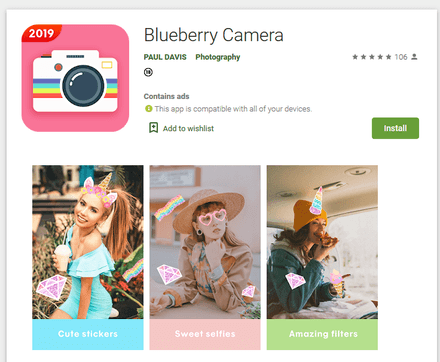

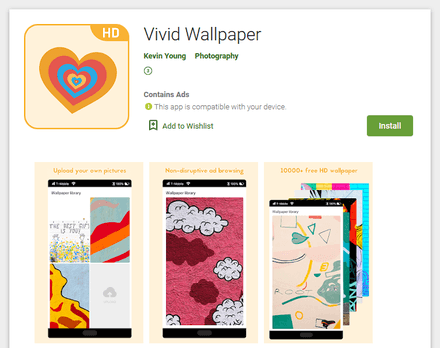

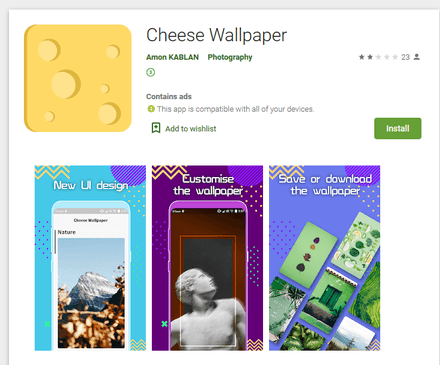

Durante todo el mes, nuestros analistas de virus detectaban también otras modificaciones de estos clickers — por ejemplo, Android.Click.791, Android.Click.800, Android.Click.802, Android.Click.808, Android.Click.839, Android.Click.841. Posteriormente fueron detectadas las aplicaciones nocivas similares llamadas Android.Click.329.origin, Android.Click.328.origin y Android.Click.844. También suscribían a las víctimas a los servicios de pago, cuyos desarrolladores podían ser otros creadores de virus. Todos estos troyanos se ocultaban en los programas inofensivos a primera vista: cámaras de fotos, editores de fotos y recopilaciones de papel tapiz para el escritorio.

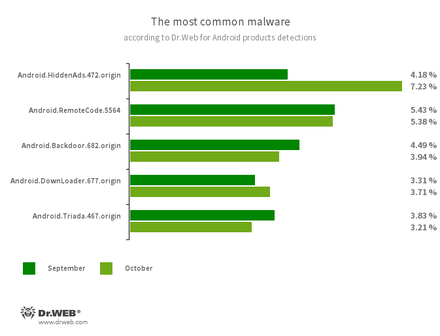

Según los datos de los productos antivirus Dr.Web para Android

- Android.HiddenAds.472.origin

- Un troyano que visualiza publicidad importuna.

- Android.RemoteCode.5564

- Una aplicación nociva que descarga y ejecuta un código aleatorio.

- Android.Backdoor.682.origin

- Un troyano que ejecuta los comandos de los malintencionados y les permite controlar los dispositivos móviles infectados.

- Android.DownLoader.677.origin

- Un descargador de otros programas nocivos.

- Android.Triada.465.origin

- Un troyano multifuncional que realiza varias acciones nocivas.

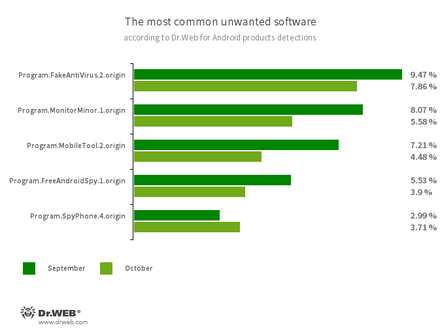

- Program.FakeAntiVirus.2.origin

Detección de aplicaciones de publicidad que imitan el funcionamiento del software antivirus. - Program.MonitorMinor.1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

Los programas que vigilan a los titulares de dispositivos en Android y pueden ser usados para el ciberespionaje.

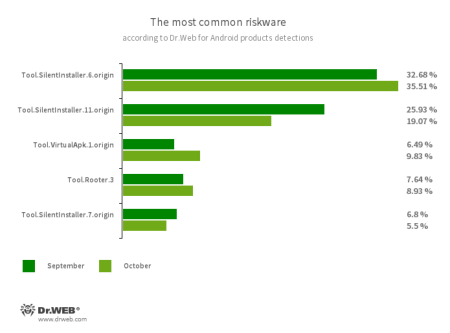

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

Plataformas de computación potencialmente peligrosas que permiten a las aplicaciones iniciar archivos apk sin su instalación. - Tool.Rooter.3

Una utilidad que sirve para obtener los permisos root en los dispositivos Android. Puede ser usada por los malintencionados y programas nocivos.

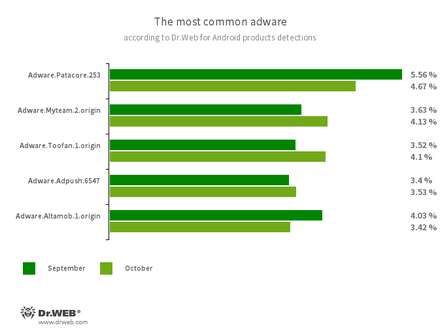

Los módulos de software incrustados en las aplicaciones Android que sirven para visualiza publicidad importuna en dispositivos móviles:

- Adware.Patacore.253

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

- Adware.Adpush.6547

- Adware.Altamob.1.origin

Troyanos en Google Play

Además de los troyanos clickers, los analistas de virus de la empresa Doctor Web detectaron en Google Play muchas nuevas versiones, así como modificaciones de las aplicaciones nocivas ya conocidas de la familia Android.Joker. Entre las mismas — Android.Joker.6, Android.Joker.7, Android.Joker.8, Android.Joker.9, Android.Joker.12, Android.Joker.18 и Android.Joker.20.origin. Estos troyanos descargan e inician los módulos nocivos extra, son capaces de ejecutar un código aleatorio y suscriben a los usuarios a los servicios móviles de pago. Se difunden como si fueran programas útiles y no nocivos, recopilaciones de imágenes para el escritorio, cámaras de fotos con filtros artísticos, varias utilidades, editores de fotos, juegos, messengers de Internet y otro software.

Además, nuestros expertos detectaron otro troyano de publicidad de la familia Android.HiddenAds, llamado Android.HiddenAds.477.origin. Los malintencionados lo difundían como si fuera un reproductor de vídeo y una aplicación que ofrece la información sobre las llamadas telefónicas. Una vez inciada, el troyano ocultaba su icono en la lista de aplicaciones de la pantalla principal del SO Android y empezaba a visualizar publicidad importuna.

Así mismo, a la base de virus Dr.Web fueron añadidas las entradas para detectar los troyanos Android.SmsSpy.10437 y Android.SmsSpy.10447. Se ocultaban en una recopilación de imágenes y una aplicación cámara de fotos. Ambos programas nocivos interceptaban el contenido de mensajes SMS entrantes, así mismo Android.SmsSpy.10437 podía ejecutar un código aleatorio descargado del servidor de control.

Para proteger los dispositivos en Android contra programas nocivos y no deseados, los usuarios deben instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web