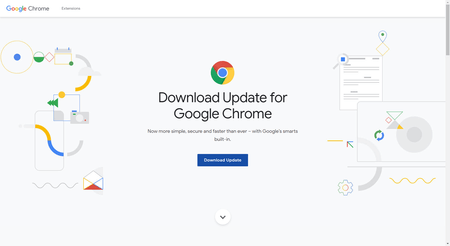

Los malintencionados difunden un backdoor peligroso como si fuera una actualización del navegador Chrome

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

25 de marzo de 2020

Según los datos del laboratorio de virus Doctor Web, los atacantes son un grupo de malintencionados que anteriormente habían participado en la propagación de un instalador falsificado del editor de vídeo VSDC, tanto a través del sitio web oficial del programa, como a través de los catálogos terceros. Esta vez los hackers han conseguido el acceso administrativo a CMS de algunos sitios web que empezaron a usarse en la cadena de infección. En los códigos de las páginas de los sitios web comprometidos está incrustado un script en JavaScript que redirige a los usuarios a una página web phishing camuflada por un recurso oficial de la empresa Google.

Los usuarios se seleccionan a base de su geolocalización y la detección del navegador del usuario. El público objetivo son los visitantes de los EE.UU., Canadá, Australia, Gran Bretaña, Israel y Turquía que usan el navegador Google Chrome. Cabe destacar que el archivo descargado tiene firma digital válida igual a la firma del instalador falsificado NordVPN difundido por el mismo grupo de delincuentes.

El mecanismo de infección ha sido realizado de forma siguiente. Al iniciar el programa, en el directorio %userappdata% se crea una carpeta que contiene archivos de la utilidad de administración remota de TeamViewer, y también se descomprimen dos archivos SFX protegidos con la contraseña. En un archivo hay una biblioteca maliciosa msi.dll que permite establecer conexión no autorizada con el equipo infectado y un archivo de paquete para iniciar el navegador Chrome con la página de inicio Google[.]com. Desde el segundo archivo se extrae un script para esquivar la protección antivirus incrustada del SO Windows. La biblioteca maliciosa msi.dll se carga en la memoria por el proceso TeamViewer, y al mismo tiempo oculta al usuario el funcionamiento del mismo.

Con este backdoor, los malintencionados pueden entregar la carga útil a los dispositivos infectados, en aplicaciones maliciosas. Entre las mismas hay:

- Un keylogger X-Key Keylogger,

- Un stealer Predator The Thief,

- Un troyan para la administración remota por protocolo RDP.

Todas las amenazas detectadas se detectan correctamente por los productos Dr.Web y no son peligrosos para nuestros usuarios. La página phishing con el contenido malicioso ha sido añadida a la lista de los sitios web peligrosos y no recomendados.