Un troyano detectado en una aplicación para cuidar de la vista de los usuarios de Android

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

1 de diciembre de 2020

La aplicación llamada Eye Care - Your close Eye Care Assistant está disponible en el catálogo Google Play a partir del año 2018, pero la funcionalidad troyana apareció en la misma solo en el año 2019, a partir de la versión 1.2.11. Las versiones maliciosas del programa fueron añadidas a la base de virus Dr.Web como Android.Mixi.44.origin.

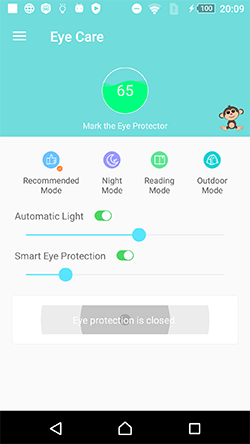

El diseño de esta aplicación no parece malicioso y la misma funciona según las expectativas del usuario. Pero, una vez iniciada, empieza a realizar acciones maliciosas de forma no autorizada.

Android.Mixi.44.origin recopila y transfiere al servidor C&C la siguiente información sobre el dispositivo infectado:

- ID único del usuario generado por el troyano;

- ID único del dispositivo;

- ID de publicidad de Google;

- Versión del sistema operativo;

- Versión de la aplicación donde está incrustado el troyano;

- Versión de la aplicación Play Market instalada en el dispositivo;

- Versión del motor WebView.

Una de sus funciones es la monetización de estafa de instalaciones recientes de aplicaciones. Para realizarlo, Android.Mixi.44.origin constantemente supervisa el hecho de instalación y desinstalación del programas, al guardar la información sobre cada acción de este tipo.

Al conectarse al servidor C&C, el troyano recibe del mismo un enlace al sitio web desde el cual se transfiere una lista de direcciones web para la consulta. Con intervalo de pocos segundos, abre cada uno de los mismos de forma no autorizada en WebView invisible. Si el enlace generado como resultado de la cadena de redirecciones lleva a la página de la aplicación ubicada en el catálogo Google Play, pero aún no instalada en el dispositivo, el troyano recuerda el nombre del paquete de esta aplicación y la hora de seguir el enlace. Luego simplemente espera el momento de instalación del programa requerido por el usuario. Si posteriormente Android.Mixi.44.origin detecta la instalación de esta aplicación, transfiere el nombre del paquete al servicio de analíticas de publicidad que supervisa las tareas de publicidad realizadas correctamente, así como el ID referral (ID del participante del programa socio). De esta forma, el troyano intenta engañar este servicio y adjudicar a los malintencionados la instalación de la aplicación realizada por el usuario sin participación de los mismos.

Si el enlace a la página en Google Play recibida en la tarea lleva a la aplicación instalada anteriormente, y la información sobre la misma es conocida para el troyano Android.Mixi.44.origin de la misma forma intenta engañar al servicio de analíticas, al transferir al mismo el nombre del paquete junto con el ID referral de los malintencionados.

Otra función de Android.Mixi.44.origin ― es el funcionamiento en modo de clicker cuando los enlaces recibidos por el troyano llevan a varios sitios web. Al consultarlos sin autorización del usuario, el mismo mejora su publicidad, por lo cual los servicios de socio también pagan a los malintencionados.

Además, por comando del servidor C&C el troyano es capaz de abrir varias páginas web y visualizarlas por encima de las ventanas de otras aplicaciones, así como por encima de la interfaz del mismo sistema operativo. Para eso usa la vulnerabilidad Toast Overlay conocida desde hace varios años. La misma afecta a los dispositivos en SO Android hasta la versión 7.1. El troyano crea una notificación emergente de tipo Toast que solapa todos los demás elementos gráficos. En esta notificación coloca WebView con la página web objetivo cargada en el mismo. Así mismo, el contenido de esta página puede ser cualquiera: un banner de publicidad, un vídeo y hasta un sitio web phishing.

De esta forma, las funciones básicas de Android.Mixi.44.origin son la visualización de publicidad, la falsificación de los resultados de contadores de popularidad de los sitios web, así como su aplicación potencial en ataques de phishing. Así mismo, este troyano pertenece a la familia de malware multifuncional que sirven para realizar una amplia gama de tareas. Algunos representantes de esta familia pueden recibir permisos root, instalar y eliminar otro software sin autorización y realizar otras acciones peligrosas. Así mismo, algunos de estos troyanos se detectaban así mismo en los catálogos de sistema de dispositivos en Android. Uno de ellos es Android.Mixi.36.origin. Usa utilidad potencialmente peligrosa Tool.SilentInstaller.7.origin para iniciar las aplicaciones descargadas de forma no autorizada. Y entre el software descargado puede haber Android.Mixi.42.origin ― una modificación del troyano Android.Mixi.44.origin analizado. Tiene todas sus funciones, pero ya es capaz de descargar e iniciar del software de forma no autorizada y autónoma.

Los productos antivirus Dr.Web para Android detectan correctamente todas las modificaciones conocidas de Android.Mixi.44.origin, así como otros troyanos de esta familia, por lo tanto, los mismos no son peligrosos para nuestros usuarios. Para eliminar las aplicaciones maliciosas en Android de directorios de sistemas, recomendamos usar la solución integral Dr.Web Security Space para Android, así como el acceso root. Así mismo, se puede comprobar con Dr.Web Security Space для Android si Su dispositivo se somete a la vulnerabilidad Toast Overlay.

Más información sobre Android.Mixi.44.origin

Más información sobre la vulnerabilidad Toast Overlay

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web