Los envíos phishing de troyanos RAT amenazan a los usuarios corporativos

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

11 de diciembre de 2020

Las muestras detectadas pueden ser divididas en 2 grupos:

- Los archivos archivados de descompresión automática que contenían archivos ejecutables originales Utilitites y un módulo malicioso descargado a través de DLL Hijacking. Este módulo previene la visualización de ventanas y otras características de funcionamiento del programa y también notifica al malintencionado sobre el inicio y la instalación del mismo. Se detecta por Dr.Web como BackDoor.RMS.180.

- Los archivos de descompresión automática que contenían un módulo de instalación original Remote Utilities y un paquete MSI configurado a propósito que asegura la instalación no autorizada del programa de administración remota y el envío posterior del mensaje sobre la preparación remota a la conexión al servidor establecido por el malintencionado. Se detecta por Dr.Web como BackDoor.RMS.181.

Escenario de ataques

Ambos grupos del malware se caracterizan no solo por la herramienta usada — Remote Utilities, — sino por el formato de mensajes de phishing. Son mensajes bastante bien redactados de volumen bastante importante que usan un tema potencialmente interesante para el destinatario. Otra peculiaridad es la protección de la carga maliciosa con la contraseña, así mismo, esta contraseña está adjunta como archivo de texto. El formato de contraseña es la fecha de envío del mensaje.

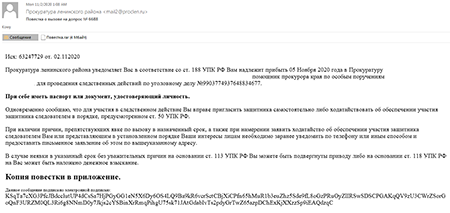

Un ejemplo de mensaje con un adjunto malicioso que usa DLL Hijacking:

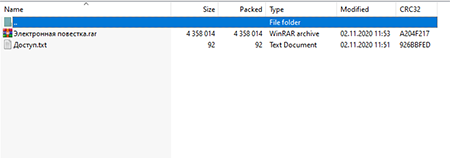

En el archivo adjunto hay un archivo RAR protegido y un archivo de texto con la contraseña del mismo.

Para privacidad del adjunto enviado se establece la contraseña automática: 02112020

El archivo archivado «notificación electrónica.rar» contiene un dropper en un archivo RAR de descompresión automática en el cual, a su vez, está BackDoor.RMS.180.

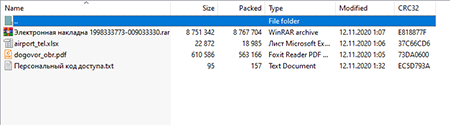

Más abajo puede consultarse un ejemplo del mensaje con un adjunto que usa un paquete MSI.

El archivo archivado «Documentos.rar», además del archivo con la carga maliciosa (BackDoor.RMS.181) y el archivo con la contraseña, contiene documentos vacíos.

Para cumplir con la directiva de privacidad corporativa, este adjunto está protegido con la contraseña de acceso: 12112020

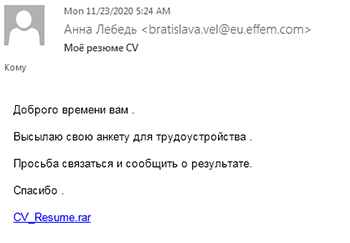

Durante la investigación también hemos detectado una muestra del mensaje phishing que contiene un enlace al dropper que inicia la instalación de la utilidad Remote Utilities del paquete MSI configurado (se detecta por Dr.Web como BackDoor.RMS.187). En este mensaje el formato del módulo malicioso y el modo de su recepción son distintos.

El adjunto «CV_resume.rar» es un enlace al sitio web hackeado que redirige al usuario a otro recurso para descargar un archivo malicioso de BackDoor.RMS.187.

Como resultado del análisis de la infraestructura de red usada por los malintencionados para difundir BackDoor.RMS.187 hemos detectado algunos sitios web comprometidos más, así como una muestra del troyano Trojan.Gidra. Según nuestros datos, el programa detectado por Dr.Web como Trojan.GidraNET.1 se usaba para la penetración primaria en el sistema a través de un mensaje phishing y la carga posterior del backdoor que instalaba la utilidad Remote Utilties de forma no autorizada.

Las descripciones técnicas detalladas del malware detectado pueden consultarse en la biblioteca de virus Dr.Web.

BackDoor.RMS.180

BackDoor.RMS.181

BackDoor.RMS.187

Trojan.GidraNET.1

Resumen

Los backdoors a base de las utilidades de administración remota siguen siendo una amenaza de seguridad actual y siguen aplicándose para atacar al sector corporativo. A su vez, los mensajes de phishing sirven de medio básico para entregar la carga útil en los equipos infectados. La peculiaridad de los adjuntos maliciosos radica en el archivado de la carga útil con la contraseña, lo cual le permite al mensaje esquivar los medios de protección incrustados en el servidor de correo. Otra peculiaridad es un archivo de texto con contraseña al archivo archivado falsificado. Además, el uso de la biblioteca maliciosa y del ataque DLL Hijacking asegura el funcionamiento no autorizado del software para la administración remota en el dispositivo comprometido.