Análisis de Spyder — un backdoor modular para ataques objetivo

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

4 de marzo de 2021

Ya mencionamos la actividad de Winnti al investigar las muestras del backdoor ShadowPad que detectamos en la red comprometida de una institución pública de Kirguizia. Además, anteriormente en la misma red habíamos detectado otro backdoor especializado — PlugX, que tiene muchas similitudes con ShadowPad en cuanto al código y a la estructura de red. Un material especial fue dedicado al análisis comparativo de ambas familias.

En esta investigación vamos a analizar el módulo malicioso detectado, vamos a ver los algoritmos y las peculiaridades de su funcionamiento y detectaremos su vínculo a otras herramientas conocidas del grupo APT Winnti.

Peculiaridades básicas

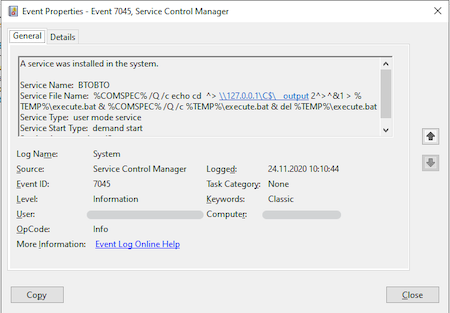

En el dispositivo infectado el módulo malicioso estaba ubicado en el directorio del sistema C:\Windows\System32 con nombre oci.dll. De esta forma, el módulo estaba preparado para el lanzamiento por el servicio de sistema MSDTC (Microsoft Distributed Transaction Coordinator) con el método DLL Hijacking. Según nuestros datos, el archivo penetró en los equipos en mayo del año 2020, pero el modo de la infección primaria permaneció desconocido. En los registros de eventos fueron detectados las entradas sobre la creación de los servicios para iniciar y detener MSDTC, así como para ejecutar el backdoor.

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:45:17

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: IIJVXRUMDIKZTTLAMONQ

Service File Name: net start msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:42:20

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: AVNUXWSHUNXUGGAUXBRE

Service File Name: net stop msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Así mismo, fueron localizados los rastros de inicio de otros servicios con nombres aleatorios, sus archivos estaban ubicados en los directorios tipo C:\Windows\Temp\<random1>\<random2>>, donde random1 y random2 son las líneas de longitud aleatoria de caracteres aleatorios de alfabeto latino. En el momento de la investigación, no había archivos ejecutables de estos servicios.

Un hallazgo interesante fue un servicio que revelaba el uso de la utilidad para ejecutar el código de forma remota, smbexec.py, del conjunto Impacket. Con la misma, los malintencionados organizaban el acceso remoto al Shell de comandos en modo semi interactivo.

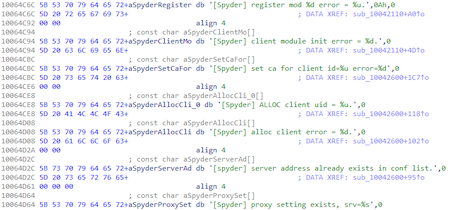

El módulo malicioso investigado oci.dll fue añadido a la base de virus Dr.Web como BackDoor.Spyder.1. En una de las muestras de esta familia que detectamos quedan funciones para llevar el registro de depuración y los mensajes, así mismo, los usados para comunicarse al servidor de control contenían la línea «Spyder».

El backdoor tiene algunas peculiaridades. Primero, oci.dll contiene el módulo básico PE, pero sin firmas de archivo. El encabezado fue rellenado con ceros supuestamente para dificultar la detección del backdoor en la memoria del dispositivo. Segundo, la carga útil por sí misma no tiene funcionalidad maliciosa, pero carga y coordina los complementos extra recibidos del servidor de control. Con estos plugins el backdoor realiza sus tareas básicas. De esta forma, esta familia es de estructura modular, al igual que otras familias de backdoors usadas por Winnti, — los recién mencionados ShadowPad y PlugX.

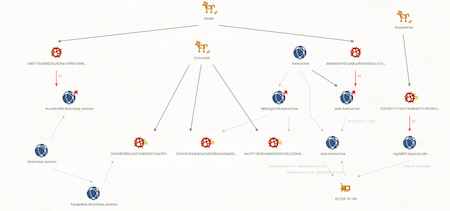

El análisis de la infraestructura de red de Spyder detectó vínculos a otros ataques de Winnti. En particular, la infraestructura usada por los backdoors Crosswalk y ShadowPad, descritos en la investigación de Positive Technologies, tiene similitudes con algunas muestras de Spyder. En el gráfico más abajo las mismas pueden consultarse de forma ilustrativa.

La descripción técnica detallada de BackDoor.Spyder.1 está en la versión PDF de la investigación y en la biblioteca de virus de Dr.Web.

Conclusión

La muestra del backdoor analizada para ataques objetivo BackDoor.Spyder.1 es particular sobre todo porque su código no usa funciones maliciosas directas. Sus tareas básicas es funcionar de forma no autorizada en el sistema infectado y establecer conexón al servidor de control con posterior espera de los comandos de operadores. Así mismo, tiene estructura modular, lo cual permite escalar sus posibilidades, al asegurar cualquier funcionalidad según las necesidades de los atacantes. La existencia de los plugins revela similitudes de la muestra analizada con ShadowPad y PlugX, lo cual, junto con las similitudes de la infraestructura de red, nos permite concluir que el mismo tiene que ver con la actividad de Winnti.