Doctor Web: informe de la actividad de virus para dispositivos móviles en mayo de 2022

14 de junio de 2022

Durante el mes, el laboratorio de virus de la empresa Doctor Web detectó la difusión del nuevo malware en el catálogo Google Play. Entre el mismo, los troyanos de la familia Android.Subscription, que suscriben a los usuarios a los servicios de pago, software de estafa Android.FakeApp, troyanos que roban contraseñas de familia Android.PWS.Facebook, que ayudan a los ciberdelincuentes a hackear las cuentas de la red social Facebook, así como los troyanos de publicidad Android.HiddenAds.

TENDENCIAS CLAVE DE MAYO

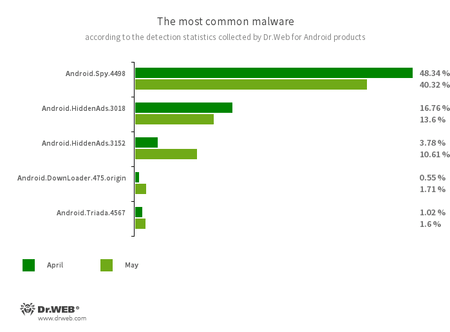

- Actividad reducida del troyano Android.Spy.4498

- Crecimiento de actividad de troyanos de publicidad

- Aparición del nuevo malware en el catálogo de Google Play

Según los datos de los productos antivirus Dr.Web para Android

- Android.Spy.4498

- Un troyano que roba el contenido de notificaciones de otras aplicaciones. Además, descarga y ofrece a los usuarios instalar otros programas; así mismo, puede visualizar varias ventanas de diálogo.

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Los troyanos destinados para visualizar publicidad importuna. Los representantes de esta familia se difunden con frecuencia camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo del sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos de publicidad suelen ocultar al usuario su presencia en el sistema, por ejemplo, “ocultan” el icono de la aplicación del menú de la pantalla principal.

- Android.DownLoader.475.origin

- Un troyano que descarga otro malware y software no deseado. Puede ocultarse en aplicaciones aparentemente legales que se difunden a través del catálogo Google Playo sitios web maliciosos.

- Android.Triada.4567.origin

- Un troyano multifuncional que realiza varias acciones maliciosas. Se refiere a la familia de aplicaciones troyanas que penetran en los procesos de todos los programas activos. Varios representantes de esta familia pueden ser detectados en el firmware de dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas modificaciones de los mismos pueden usar las vulnerabilidades para acceder a los archivos de sistema protegidos y directorios.

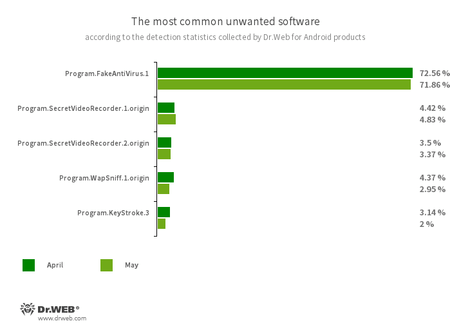

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al requerir la compra de la versión completa.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Detección de varias versiones de la aplicación que sirve para la grabación de vídeos y fotos en segundo plano a través de las cámaras incrustadas en Android. Este programa puede funcionar sin autorización, al permitir desactivar las notificaciones de grabación y también sustituir el icono y la descripción de la aplicación por las falsas. Esta funcionalidad lo convierte en potencialmente peligroso.

- Program.WapSniff.1.origin

- Programa para interceptar mensajes en el messenger WhatsApp.

- Program.KeyStroke.3

- Un programa en Android capaz de interceptar la información introducida en el teclado. Algunas modificaciones del mismo también permiten supervisor los mensajes SMS entrantes, controlar el historial de llamadas y grabar conversaciones.

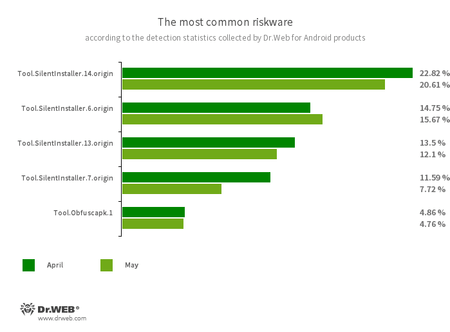

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno de ejecución virtual que no afecta el sistema operativo básico.

- Tool.Obfuscapk.1.origin

- Detección de aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificar de forma automática y dañar el código fuente de aplicaciones en Android para complicar su ingeniería inversa. Los malintencionados la aplican para proteger malware y otro software contra la detección por los antivirus.

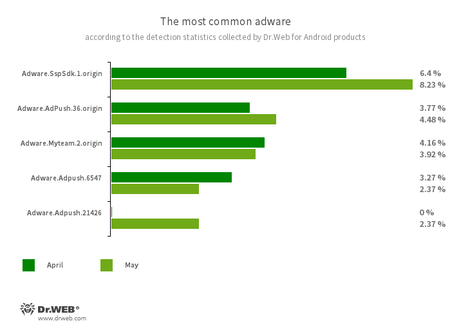

Los complementos incrustados en las aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.2146

- Adware.Myteam.2.origin

Amenazas Google Play

En mayo los expertos de la empresa Doctor Web detectaron múltiples nuevas amenazas en el catálogo Google Play. Entre las mismas, los troyanos de publicidad Android.HiddenAds.3158 y Android.HiddenAds.3161.

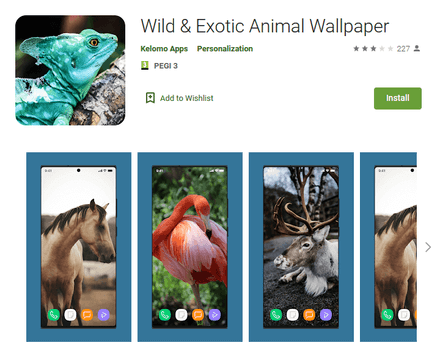

El primero era una recopilación complete de imágenes Wild & Exotic Animal Wallpaper. Intentaba ocultarse al usuario, al sustituir el icono de la aplicación en el menú de la pantalla principal por uno menos visible, y, así mismo, al cambiar nombre por «SIM Tool Kit». Además, el programa pedía permiso para desactivar la función de ahorro de energía de la batería para funcionar siempre en modo de segundo plano. Esto le permitía al troyano visualizar publicidad hasta si el titular del dispositivo llevaba mucho tiempo sin usar la aplicación.

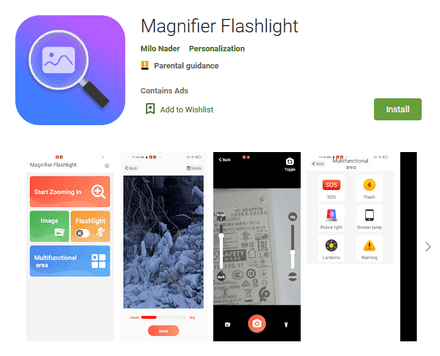

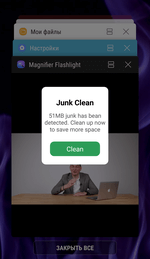

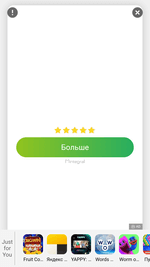

El segundo troyano se difundía como si fuera un programa linterna Magnifier Flashlight. Ocultaba su icono de la lista de programas en el menú de la pantalla principal, y luego visualizaba los vídeos y banners de vez en cuando. Ejemplos de esta publicidad:

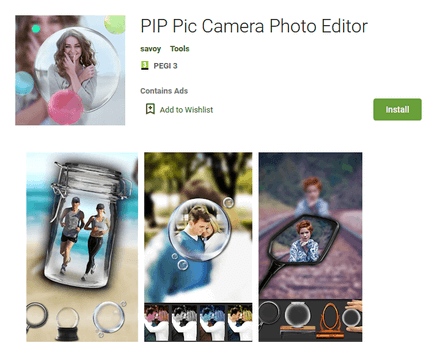

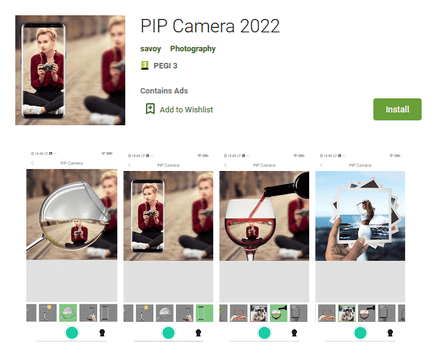

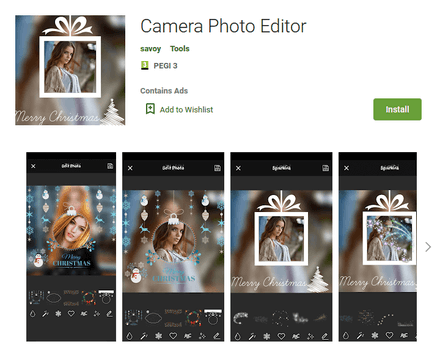

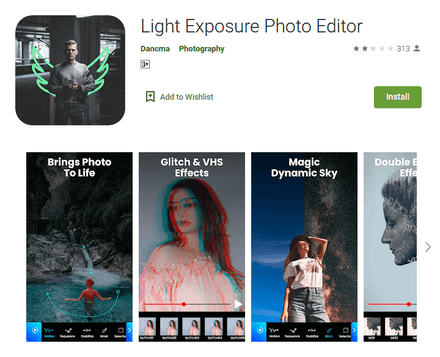

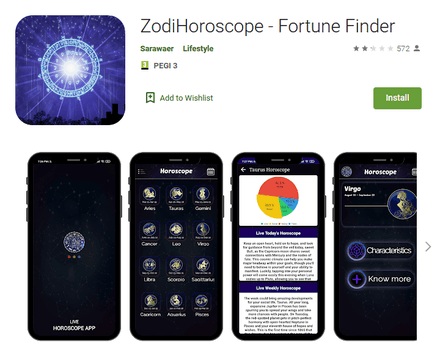

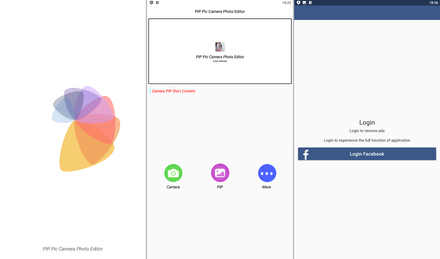

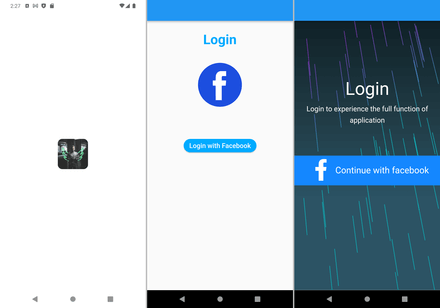

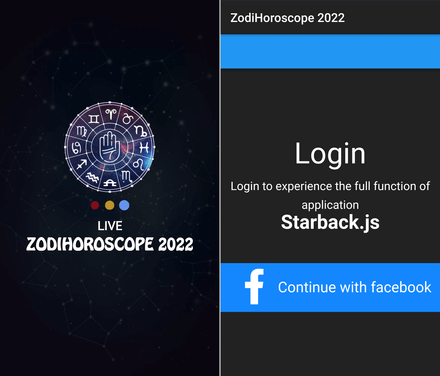

Estaba detectados otros programas troyanos que roban los datos necesarios para robar las cuentas de Facebook (la actividad de la red social Facebook está prohibida en el territorio de Rusia). Se difundían camuflados por los editores de imágenes PIP Pic Camera Photo Editor (Android.PWS.Facebook.142), PIP Camera 2022 (Android.PWS.Facebook.143), Camera Photo Editor (Android.PWS.Facebook.144) y Light Exposure Photo Editor (Android.PWS.Facebook.145), así como un programa de astrología ZodiHoroscope - Fortune Finder (Android.PWS.Facebook.141).

Estos troyanos con varios pretextos (por ejemplo, supuestamente para acceder a todas las funciones de la aplicación o para desactivar el programa) ofrecen a las víctimas potenciales entrar en la cuenta de Facebook, y luego interceptan y transfieren a los ciberdelincuentes los nombres de usuario, contraseñas y otros datos para iniciar sesión.

Entre el malware localizado también hubo nuevos representantes de la familia de troyanos Android.Subscription, que sirven para suscribir a los usuarios a los servicios de pago. Uno de ellos, añadido a la base de virus Dr.Web como Android.Subscription.9, se difundía camuflado por el programa Recovery para recuperar los datos. Otro —camuflado por el juego Driving Real Race: fue llamado Android.Subscription.10. Este malware abría los sitios web de servicios de socio a través de los cuales se realizaba la suscripción.

Además, los malintencionados otra vez difundieron los programas falsificados. Entre los mismos, la aplicación “Compensación del IVA” (Android.FakeApp.949) supuestamente destinado para buscar y recibir los subsidios y pagos a los usuarios rusos. En realidad, abría los sitios web de estafa con los cuales los ciberdelincuentes intentaban robar la información privada y el dinero de las víctimas.

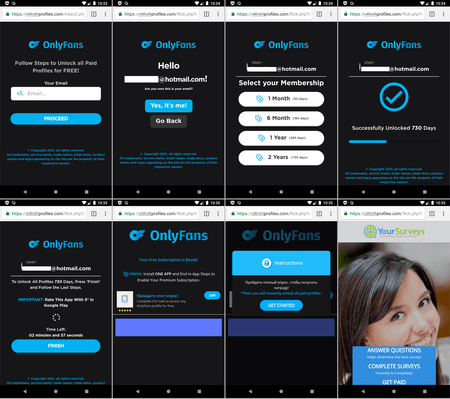

Otra falsificación fue presentada por los malintencionados como la aplicación Only Fans App OnlyFans Android que supuestamente permitía recibir acceso gratuito a los perfiles privados y el contenido de pago del servicio OnlyFans.

A los usuarios se les ofrecía realizar una pequeña encuesta y posteriormente el programa descargaba el sitio web de estafa donde se imitaba el proceso de recibir el acceso. A las víctimas potenciales se les solicitaba la dirección del correo-e y luego se les ofrecía realizar varias tareas, por ejemplo, instalar los juegos o programas establecidos o realizar las encuestas en línea. En realidad, los usuarios no tenían ningún acceso, y los estafadores se aprovechaban de las tareas realizadas, recibían el pago de los servicios de socios. Este programa falsificado fue añadido a la base de virus como Android.FakeApp.951.

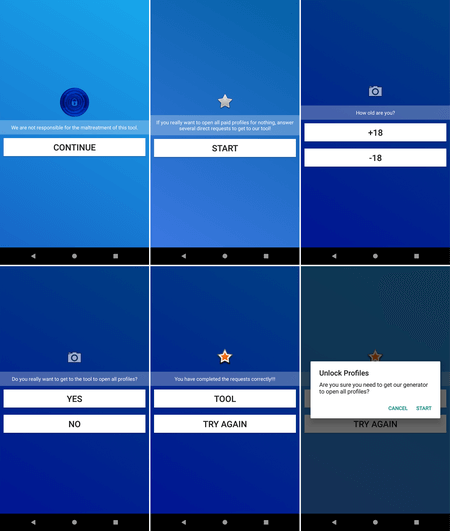

Encuesta en la aplicación destinada para acechar a la víctima al sitio web de estafa:

«Obtención» de acceso al contenido a través del sitio web de estafa:

Para proteger los dispositivos en Android contra el malware y los programas no deseados recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web