Usuarios de Android en Malaysia atacados por los troyanos bancarios camuflados por aplicaciones-tiendas

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias

19 de octubre de 2022

Los ciberdelincuentes usan varios métodos para camuflar malware en Android y, en particular, los troyanos bancarios. Uno de ellos es la creación de los falsificados o la modificación de las aplicaciones bancarias reales que posteriormente se propagan camufladas por originales. Así mismo, a través de los sitios web de terceros. Pero los titulares de los dispositivos móviles con mucha regularidad escuchan las advertencias de los expertos diciendo que hay que descargar la banca móvil solo desde los catálogos oficiales de software o directamente desde el sitio web de la entidad de crédito. Además, al convertirse en usuarios con mayor experiencia, con más frecuencia prestan atención a las características que pueden revelar la falsificación (una interfaz poco familiar, errores de gramática o gráficos de diseño del programa, ausencia de algunas funciones etc.) Por lo tanto, mientras crece la alfabetización de los titulares de dispositivos en Android acerca de la seguridad informática, estos métodos pueden perder su eficacia.

Otro modo es “ocultar” un troyano bancario en un lugar donde las víctimas potenciales del ataque no esperen ningún truco. Por ejemplo, en el software que no tiene nada que ver con los bancos, pero que son de algún interés para los usuarios. Pueden ser aplicaciones distintas: para la comunicación en las redes sociales, para trabajar con los documentos, acceder a los cines en línea y mucho más. Este enfoque fue elegido por los creadores del malware Android.Banker.5097 y Android.Banker.5098 detectados por nuestros analistas de virus.

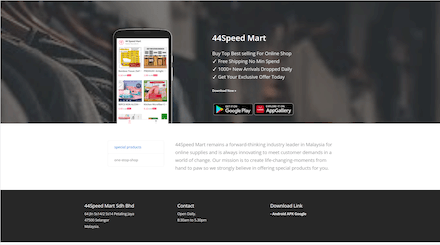

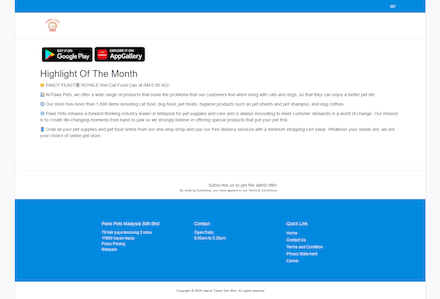

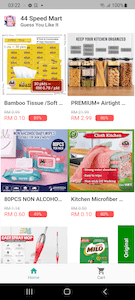

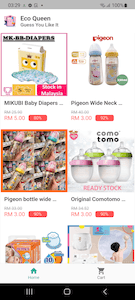

Estos troyanos bancarios se difunden camuflados por las aplicaciones móviles tiendas llamadas Olivia Beauty, 44 Speed Mart, Eco Queen y Pinky Cat cada una de las cuales está dedicada a una categoría de artículos determinados: alimentación, cosméticos, artículos para el hogar, para niños y animales.

Los malintencionados apuestan a lo siguiente: los usuarios se acostumbran cada vez más a las tendencias modernas en la economía digital y a la concepción “Servicio ― Aplicación” cada vez más popular. Es decir, muchas empresas, tiendas en líneas y a veces hasta comunidades en las redes sociales tienen su propio programa móvil. A causa de escasa información sobre el peligro potencial y al no valorar los riesgos de forma adecuada, los titulares de dispositivos móviles tienden a descargar las aplicaciones similares hasta desde los sitios web desconocidos. Y como la función principal de una tienda en línea es ofrecer la posibilidad de comprar los bienes y los servicios, las víctimas potenciales con mayor probabilidad revelarán a este programa sus datos de tarjetas bancarias y otra información privada. De eso abusan los creadores de virus.

El objetivo de Android.Banker.5097 y Android.Banker.5098 son los usuarios de Malaysia. Este software se difunde a través de los sitios web maliciosos al aplicar los métodos estándar de ingeniería social. Así, a las víctimas potenciales que consultan los mismos se les ofrece descargar una aplicación de alguna tienda en el catálogo Google Play o AppGallery. En realidad, la descarga de los archivos APK se realiza directamente desde los sitios web y los catálogos conocidos se indican solo para engañar a los usuarios. Para instalar el software troyano los usuarios deben permitir la acción correspondiente en la configuración de sus dispositivos móviles.

Estos troyanos a primera vista realmente parecen verdaderas aplicaciones tiendas. En las mismas, se presenta una lista de artículos que el usuario puede consular, añadir a la cesta e intentar comprar. Pero solo es un truco y realmente no tienen ninguna funcionalidad real. Así mismo, para mayor atracción, el software ofrece adquirir los artículos con un descuento de 49% a 95%.

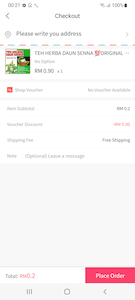

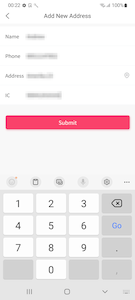

Al intentar comprar los artículos añadidos a la cesta a la víctima potencial se le ofrece indicar los datos personales supuestamente requeridos para entregar el pedido. La información incluye el nombre del cliente, su domicilio, el número de la tarjeta de identidad IC (Identification Card Number), y en algunas modificaciones también la fecha de nacimiento. Al indicar los datos, los mismos se transfieren al servidor remoto.

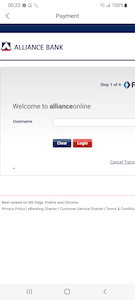

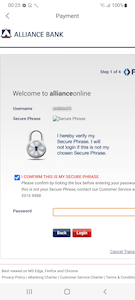

Posteriormente, los troyanos ofrecen elegir un banco para el pago. Al seleccionar uno de ellos, desde el servidor de control se descarga un formulario phishing creado en estilo de la entidad de crédito correspondiente. Contiene los campos para introducir el nombre de usuario y la contraseña del sistema de la banca en línea. En el momento de análisis, el servidor tenía los formularios preparados para atacar a clientes de las siguientes entidades de crédito:

- Maybank

- HLB Connect

- CIMB Group

- Public Bank Berhad

- Affin Bank

- BSN (Bank Simpanan Nasional)

- Bank Islam

- AmBank

- Alliance Bank

Pero con el tiempo, el mismo puede ser modificado y completado con los nuevos objetivos.

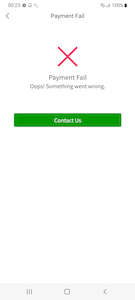

Una vez “autorizado” el usuario en el sistema del banco a través de este formulario falsificado, el mismo ve un mensaje sobre el error, y en esta etapa el proceso de “compra” finaliza. En realidad, los datos indicados llegan a los malintencionados que posteriormente en nombre de la víctima pueden entrar en la cuenta robada y acceder a la administración de cuentas.

Para esquivar el sistema de autenticación de dos factores, así como para que la víctima de los ciberdelincuentes no tenga sospechas de acciones no autorizadas antes de lo previsto, en estos troyanos bancarios está prevista la posibilidad de interceptar los mensajes SMS con códigos de un solo uso. Así mismo, esta funcionalidad en Android.Banker.5097 y Android.Banker.5098 está realizada con varios métodos. Por ejemplo, en el troyano Android.Banker.5097 se usa un framework especializado basado en JavaScript, y así mismo en Android.Banker.5098 se aplica un plugin para el framework Flutter.

De esta forma con este malware los ciberdelincuentes no solamente roban los datos requeridos para acceder a las cuentas bancarias, sino también la información personal de valor que posteriormente puede ser usada para realizar otros ataques o vendida en el mercado negro.

La empresa Doctor Web recuerda que la descarga y la instalación de las aplicaciones en Android de Internet esquivando las fuentes oficiales aumenta bastante el riesgo de infección de Sus dispositivos. Así mismo, pueden ser afectados tanto los datos personales como el dinero. Para protegerse contra las aplicaciones troyanas bancarias y otras amenazas en Android recomendamos usar un antivirus. El malware Android.Banker.5097 y Android.Banker.5098 se detecta correctamente y se neutraliza por los productos antivirus Dr.Web para Android, por lo tanto, no es de amenaza para nuestros usuarios.

Más información sobre Android.Banker.5097

Más información sobre Android.Banker.5098

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web