31 de octubre de 2022

Los malintencionados aplicaron otra vez las utilidades especializadas que permiten iniciar software sin instalar el mismo. Además, los usuarios continuaron afrontar varias aplicaciones espía.

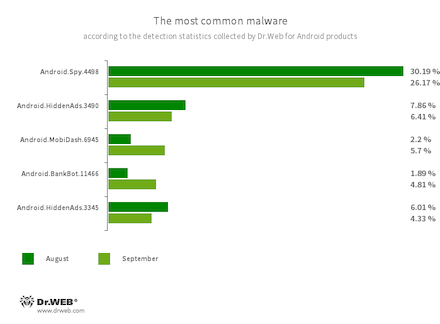

El programa troyano Android.Spy.4498 que roba la información de las notificaciones de otras aplicaciones se detectó en los dispositivos en Android un 32,72% menos frecuente comparado con el mes de agosto. El mes pasado a la misma se refirió un poco más de 25% de todas las detecciones de malware.

Durante el mes de septiembre, los expertos de la empresa Doctor Web detectaron otras amenazas en el catálogo Google Play. Entre las mismas, los programas falsificados aplicados en varios esquemas de estafa, así como adware.

TENDENCIAS CLAVE DEL MES DE SEPTIEMBRE

- Reducción de la actividad del programa troyano Android.Spy.4498

- Reducción de la actividad de los troyanos de publicidad

- Aumento del número de detecciones de las aplicaciones que contienen módulos de publicidad no detectados

- Aparición de otras amenazas en el catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

- Android.Spy.4498

- Un troyano que roba el contenido de notificaciones de otras aplicaciones. Además, descarga y ofrece a los usuarios instalar otro software, y también puede visualizar varias ventanas de diálogo.

- Android.HiddenAds.3490

- Android.HiddenAds.3345

- Los troyanos destinados para visualizar publicidad importuna. Los representantes de esta familia frecuentemente se difunden camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en los dispositivos en Android, estos troyanos de publicidad normalmente ocultan su presencia en el sistema al usuario, por ejemplo, “esconden” el icono de la aplicación del menú de la pantalla principal.

- Android.BankBot.11466

- Detección de malware protegidos por el comprimidor ApkProtector. Entre los mismos, hay troyanos bancarios, software espía, así como otro malware.

- Android.MobiDash.6945

- Un programa troyano que visualiza publicidad importuna. Es un complemento que los desarrolladores de software incrustan en las aplicaciones.

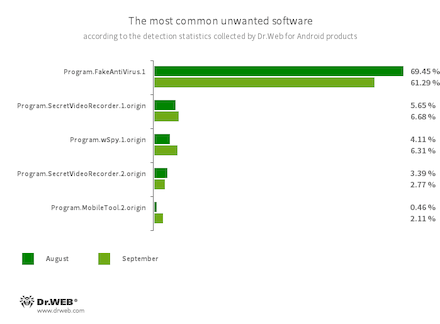

- Program.FakeAntiVirus.1

- Detección de adware que imitan el funcionamiento del software antivirus. Este software puede informar sobre las amenazas no existentes y engañara a usuarios al requerir el pago de la versión completa.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Detección de varias versiones de la aplicación que sirve para la grabación de fotos y vídeos en segundo plano a través de las cámaras incrustadas de los dispositivos en Android. Este programa puede funcionar de forma no autorizada al permitir desactivar las notificaciones de grabación, así como cambiar el icono y la descripción de la aplicación por las falsas. Esta funcionalidad lo convierte en potencialmente peligroso.

- Program.wSpy.1.origin

- Program.MobileTool.2.origin

- Las aplicaciones que permiten supervisar a los titulares de dispositivos en Android y pueden ser usadas para ciberespionaje. En función de la versión y modificación, pueden realizar varias acciones. Por ejemplo, controlar la ubicación de dispositivos, recopilar los datos sobre la mensajería SMS y las charlas en las redes sociales, copiar los documentos, fotos y vídeos, escuchar las llamadas telefónicas y el entorno etc.

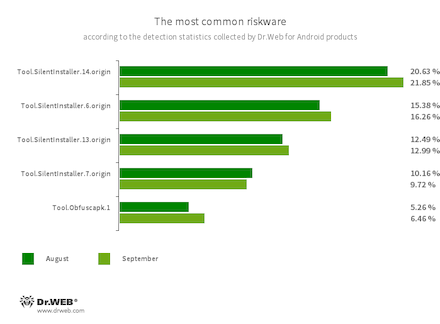

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalación de los mismos, Crean un entorno de ejecución virtual que no afecta al sistema operativo básico.

- Tool.Obfuscapk.1

- Detección de las aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y el daño del código fuente de aplicaciones en Android, para complicar la ingeniería inversa de las mismas. Los malintencionados la aplican para proteger malware y otro software peligroso de detección por los antivirus.

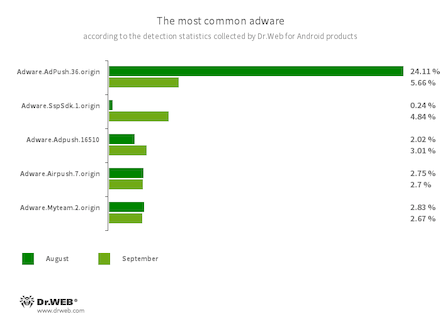

Los complementos incrustados en las aplicaciones en Android que sirven para visualizar la publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en pantalla completa al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.SspSdk.1.origin

- Adware.Airpush.7.origin

- Adware.Myteam.2.origin

Amenazas en Google Play

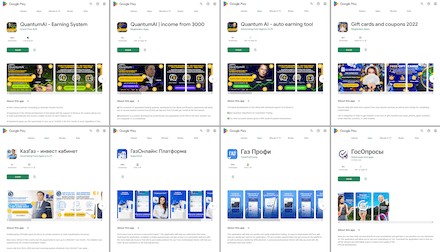

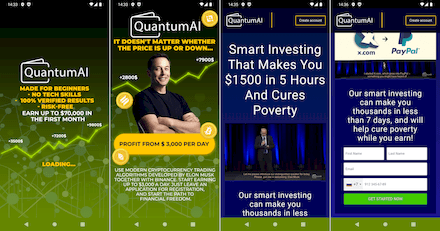

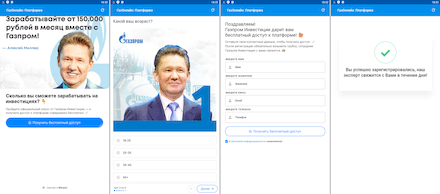

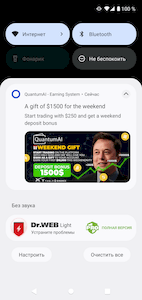

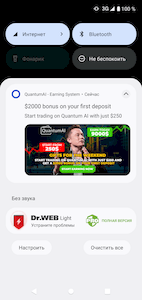

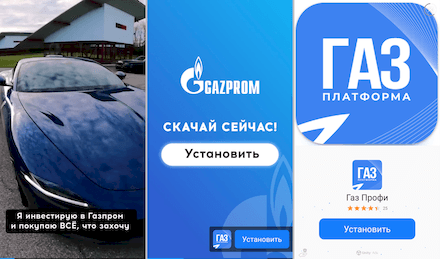

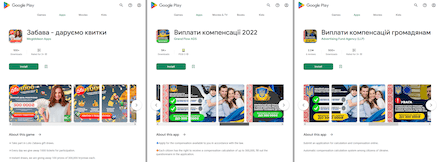

En septiembre en el catálogo Google Play fue detectado nuevo malware falsificado cuya funcionalidad no correspondía a la declarada. Los malintencionados realizaban a través del mismo varios esquemas de estafa y con el mismo atacaban a usuarios de varios países. Así, por ejemplo, las aplicaciones troyanas Android.FakeApp.1005, Android.FakeApp.1007, Android.FakeApp.1011 y Android.FakeApp.1012 se difundían camufladas por los programas con los cuales los usuarios supuestamente podían mejorar su alfabetización financiera, invertir en los proyectos de gas y petróleo, acceder a los sistemas de comercio automatizados, así como a los servicios para ganar dinero en línea. Entre las mismas, había aplicaciones llamadas QuantumAI | income from 3000, QuantumAI - Earning System, Quantum AI - auto earning tool, «KazGas – invest cabinet», «GosOprosy», «GasOnline: Plataforma», así como «Gas Profy» y Gift cards and coupons 2022.

Algunos de ellos estaban destinados para los usuarios rusos, otros a los usuarios de habla rusa de Kazajistán y de la Unión Europea. Los troyanos cargaban los sitios web de estafa donde a las víctimas potenciales se les ofrecía crear una cuenta para “acceder” a algún servicio. Para realizarlo, los usuarios tenían que indicar sus datos personales: nombre, apellidos, dirección de correo electrónico y número de móvil. En algunos casos ellos también tenían que indicar un código de un solo uso que se les enviaba en SMS. Un vez “registrados”, los mismos se redirigían a otro sitio web sospechoso, o veían un mensaje diciendo que la transacción había sido realizada correctamente y un “manager” o un “experto” se pondría en contacto con ellos pronto. Así mismo, la información proporcionada por los mismos se transfería a las personas desconocidas que posteriormente podían usarla a su discreción. Así mismo, para organizar los ataques phishing o para vender a las agencias de publicidad o en el mercado negro.

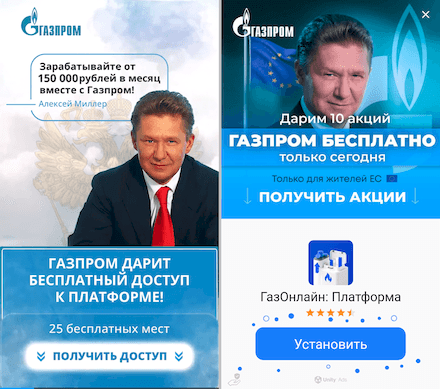

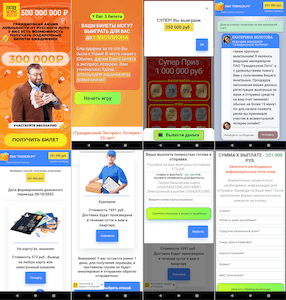

Ejemplos de funcionamiento de estas aplicaciones falsificadas:

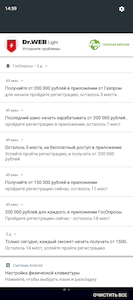

Así mismo, para llamar la atención de usuarios, algunos de estos troyanos de vez en cuando visualizaban las notificaciones con mensajes falsos. Por ejemplo, con promesas de ganar mucho dinero, así como bonus y regalos para los clientes, o con advertencias sobre el registro supuestamente restringido.

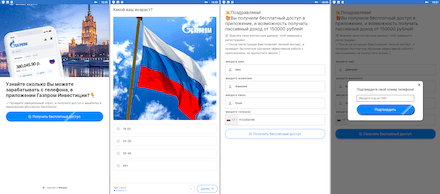

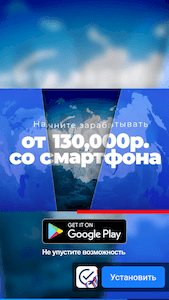

Para mayor alcance, los ciberdelincuentes publicitaban estos troyanos en aplicaciones terceras a través de los sistemas de publicidad incrustados en las mismas. Así mismo, la publicidad en los banners en pantalla completa o los vídeos an algunos casos podía ser publicidad objetivo. Por ejemplo, para los usuarios europeos de habla rusa a los que se ofrecía instalar la aplicación que supuestamente permitiría recibir gratis las acciones de una empresa rusa importante de gas y petróleo.

Un ejemplo de publicidad con la cual se difundía el software falsificado:

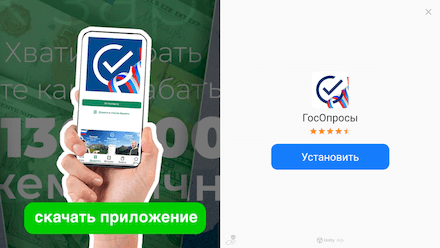

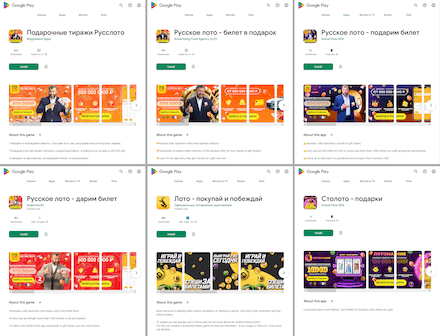

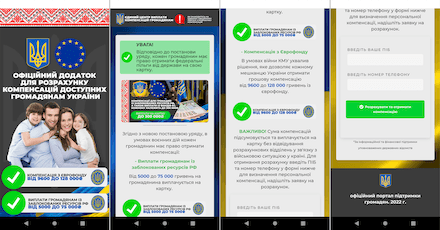

Los programas troyanos Android.FakeApp.1006, Android.FakeApp.1008, Android.FakeApp.1009, Android.FakeApp.1010, Android.FakeApp.1019, así como algunas modificaciones de Android.FakeApp.1007 fueron difundidos por los malintencionados entre los titulares rusos y ucranianos de dispositivos en Android. Con los mismos, los usuarios supuestamente podían tener la lotería gratis y participar en un sorteo de premios, o encontrar la información sobre las subvenciones y pagos estatales y formalizar la recepción de los mismos.

En realidad, los troyanos abrían los sitios web de estafa con información falsa. En los mismos se imitaba tanto el sorteo de la lotería como el proceso de búsqueda y formalización de subsidios. Para “recibir” los premios y los pagos estatales las víctimas potenciales de los estafadores tenían que indicar sus datos personales, Además, tenían que pagar comisión o tasa por “transferir” el dinero o por la “entrega” del dinero por mensajería. La información proporcionada por los usuarios (así mismo, los datos de la tarjeta bancaria) y los pagos lo recibían los malintencionados, y las víctimas del engaño no recibían ningún pago ni premio prometido.

Ejemplos de funcionamiento de estas aplicaciones troyanas:

Así mismo, nuestros expertos detectaron nuevos módulos de adware no deseados que en clasificación de la empresa Doctor Web fueron llamados Adware.AdNoty.1 y Adware.AdNoty.2. Estos módulos estaban incrustados en varios tipos de software. De vez en cuando, visualizan notificaciones con publicidad, por ejemplo, de juegos y programas. Al pulsar en estas notificaciones en el navegador de los dispositivos en Android se abren los sitios web en función de la lista de enlaces de publicidad establecida en la configuración de los módulos.

Para proteger los dispositivos en Android contra malware y programas no deseados recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web