Un backdoor en Linux hackea los sitios web en WordPress

Amenazas corrientes | Todas las noticias | Sobre los virus

13 de enero de 2023

Los ciberdelincuentes llevan muchos años atacando los sitios web a base de WordPress. Los expertos en seguridad informática observan los casos cuando para hackear los recursos de Internet e implementar los scripts maliciosos en los mismos se usan varias vulnerabilidades de la plataforma y sus componentes. El análisis del programa troyano realizado por los expertos de Doctor Web demostró que el mismo puede ser la herramienta maliciosa con la cual los malintencionados llevaban más de 3 años realizando los ataques similares y ganaban dinero al revender el tráfico, el arbitraje.

El malware llamado Linux.BackDoor.WordPressExploit.1, según la clasificación de Dr.Web, sirve para funcionar en los dispositivos con SO de 32 bits de familia Linux, pero también puede funcionar en sistemas de 64 bits. Linux.BackDoor.WordPressExploit.1 — es un backdoor que los malintencionados administran a distancia. Por su comando, el mismo puede realizar las acciones siguientes:

- atacar la página web establecida;

- cambiar al modo de espera;

- finalizar su propio funcionamiento;

- detener los registros de las acciones realizadas.

La función básica del troyano es hackear los sitios web a base del sistema de administración del contenido WordPress e implementar el script malicioso en sus páginas web. Para realizarlo, el mismo usa las vulnerabilidades conocidas en plugins para WordPress, así como en los temas de diseño de sitios web. Antes de atacar, el troyano se comunica con el servidor de control y recibe del mismo la dirección del recurso web que necesita hackear. Luego Linux.BackDoor.WordPressExploit.1 por turno intenta usar las vulnerabilidades en las versiones obsoletas de los siguientes plugins y temas que pueden estar instalados en el sitio web:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (vulnerabilidad CVE-2016-10972);

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (vulnerabilidades CVE-2019-17232, CVE-2019-17233);

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

En caso de haber usado correctamente una vulnerabilidad o varias, en la página objetivo se implementa el JavaScript malicioso descargado del servidor remoto. Así mismo, la inyección se realiza de tal forma que al cargar la página infectada este JavaScript será el primero en ser iniciado, sin importar el contenido anterior de la página. Posteriormente, al hacer clic con el ratón en cualquier sitio de la página infectada, los usuarios se redirigirán al sitio web requerido para los malintencionados.

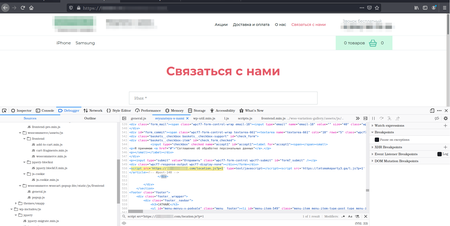

Un ejemplo de inyección en una de las páginas hackeadas:

El programa troyano lleva las estadísticas de su propio funcionamiento: supervisa el número total de los sitios web atacados, todos los casos de aplicación correcta de exploits y también el número de usos correctos de vulnerabilidades en el plugin WordPress Ultimate FAQ y el Messenger de Facebook de la empresa Zotabox. Además, informa al servidor remoto sobre todas las vulnerabilidades no cerradas detectadas.

Junto con la modificación actual de este programa troyano nuestros expertos también detectaron un versión actualizada — Linux.BackDoor.WordPressExploit.2. Se diferencia de la inicial por la dirección del servidor de control, la dirección del dominio desde el cual se descarga el script malicioso, así como una lista extra de vulnerabilidades usadas para los plugins siguientes:

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

Así mismo, en ambas variantes del troyano fue detectada la funcionalidad no realizada para hackear las cuentas de administradores de los sitios web atacados usando brute force, al averiguar los nombres de usuario y las contraseñas usando los diccionarios disponibles. Podemos suponer que esta funcionalidad estaba presente en las modificaciones más anteriores, o, al revés, estaba planificada por los malintencionados para las futuras versiones del malware. Si esta posibilidad aparece en otras versiones del backdoor, los ciberdelincuentes podrán atacar correctamente hasta una parte de los sitios web donde se usan las versiones actuales de plugins con vulnerabilidades cerradas.

La empresa Doctor Web recomienda a los titulares de sitios web a base de CMS WordPress actualizar de forma oportuna todos los componentes de la plataforma, incluidos los plugins de terceros y los temas, así como usar los nombres de usuario y las contraseñas de cuentas seguras y únicas.

Más información sobre Linux.BackDoor.WordPressExploit.1

Más información sobre Linux.BackDoor.WordPressExploit.2