Un troyano descargador Fruity realiza infección multietapa de equipos en Windows

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

27 de julio de 2023

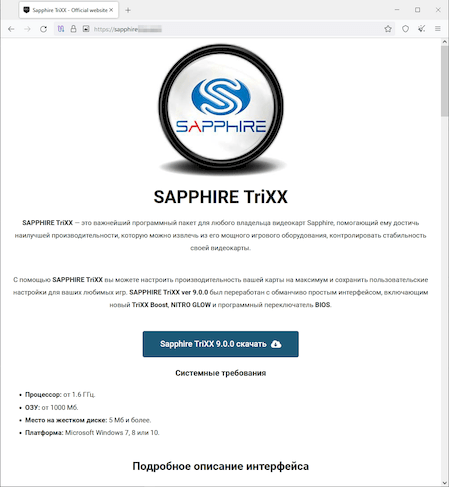

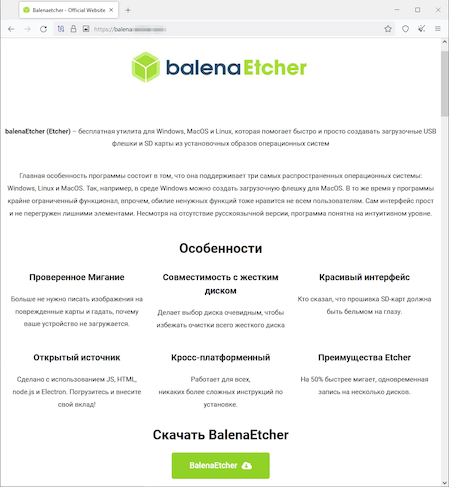

La empresa Doctor Web lleva más o menos un año registrando las solicitudes de usuarios con quejas de infecciones de equipos en Windows por el malware espía Remcos RAT (Trojan.Inject4.57973). Durante la investigación de estos incidentes, nuestros expertos detectaron un ataque protagonizado por el programa descargador troyano multicomponente Trojan.Fruity.1. Para difundirlo, los malintencionados crean los sitios web maliciosos, así como los instaladores de varios tipos de software. Entre los mismos, las herramientas para la configuración fina de procesadores, video tarjetas y BIOS, utilidades para comprobar el estado del equipamiento de ordenadores y algunos otros. Estos instaladores sirven de aliciente y contienen no solamente el software que interesa a la víctima potencial, sino también el troyano mismo junto con todos sus componentes.

Al intentar descargar algún programa desde el sitio web falsificado, el usuario se redirige a la página del servicio de intercambio de archivos MEGA donde se le ofrece descargar un archivo zip con un paquete troyano.

Cuando la víctima inocente extrae el archivo ejecutable del archivo archivado y lo inicia, empieza el proceso de instalación estándar. Pero además del programa no malicioso buscado que distrae al usuario, Trojan.Fruity.1 también penetra en el equipo. Junto con otros componentes, el mismo se copia a la misma carpeta que el programa aliciente.

Los malintencionados convirtieron algunos programas legales en unos “módulos” del troyano. En el ejemplo analizado Trojan.Fruity.1 ha sido implementado en una biblioteca del lenguaje de programación Python, para cuyo inicio se usa el interpretador python.exe con la firma digital válida. Además, fueron detectados algunos casos de aplicación de los archivos del reproductor de media VLC y del entorno de virtualización VMWare.

Más abajo puede consultarse una lista de archivos vinculados con el troyano:

- python39.dll — copia de la biblioteca del paquete Python con el código malicioso implementado en la misma;

- python.exe — interpretador original de lenguaje Python para iniciar la biblioteca modificada;

- idea.cfg — configuración con los datos sobre la ubicación de la carga útil;

- idea.mp3 — módulos del troyano cifrados;

- fruit.png — carga útil cifrada.

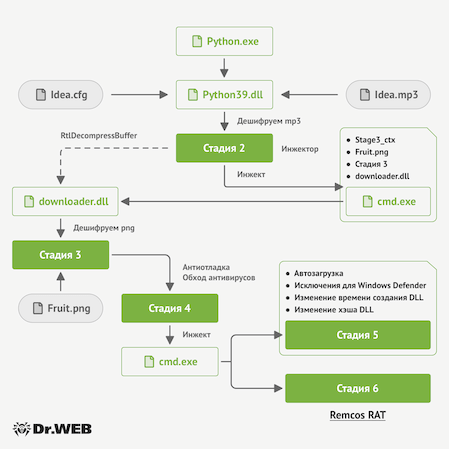

Una vez extraídos los mismos del instalador, empieza el proceso multietapa de infección del sistema. En la figura siguiente puede consultarse un esquema general del algoritmo de funcionamiento de Trojan.Fruity.1:

1 etapa de infección

Al iniciar la biblioteca python39.dll Trojan.Fruity.1 descifra el contenido del archivo idea.mp3 y extrae del mismo la biblioteca dll y el código shell (código №1) para la segunda etapa. También lee el contenido del archivo idea.cfg. El mismo contiene una línea con la información sobre la ubicación de la carga útil que el troyano debe iniciar. La carga útil puede ser descargada de Internet o ubicarse en el equipo objetivo de forma local. En este caso se usa el archivo local fruit.png, anteriormente extraído por el instalador troyano.

2 etapa de infección

El código Shell descifrado (código №1) inicia el interpretador de comandos cmd.exe en estado suspendido. En la memoria del proceso creado se registra la información sobre la ubicación de la carga útil (fruit.png), el código shell para la tercera etapa (código №2), así como el contexto para su funcionamiento. Luego en la imagen del archivo dll descifrada en la primera etapa se introduce un parche que indica la dirección del contexto en el proceso. Luego se realiza la inyección de este archivo dll en el proceso cmd.exe, y luego la biblioteca se encarga de la administración.

3 etapa de infección

La biblioteca inyectada comprueba la línea recibida con los datos sobre la ubicación de la carga útil cifrada. Si la línea empieza por las siglas http, la biblioteca intenta descargar el archivo objetivo de Internet. En este caso, la biblioteca recibe la ruta local al archivo fruit.png. Esta imagen se mueve al catálogo temporal, y luego se inicia el código №2 para descifrarlo. En el archivo fruit.png con estenografía hay dos archivos ejecutables ocultos (bibliotecas dll), así como un código shell para iniciar la etapa siguiente (código №3).

4 etapa de infección

Una vez realizados los pasos anteriores, Trojan.Fruity.1 inicia el código №3. Con el mismo, intenta esquivar la detección por los antivirus y dañar el proceso de su propia depuración en caso de análisis por los expertos de seguridad informática.

El troyano intenta realizar una inyección en el proceso msbuild.exe del programa MSBuild. Si no hay éxito, el intento se repite para los procesos cmd.exe (interpretador de comandos Windows) y notepad.exe (programa «Bloc de notas»). En el proceso objetivo con el método Process Hollowing se implementa una de las dos bibliotecas dll descifradas de la imagen fruit.png, así cómo el código shell para iniciar la etapa cinco (código №4).

Luego en el catálogo temporal del sistema se crea un archivo dll con un nombre aleatorio donde se registra el contenido del archivo ejecutable descifrado de la misma imagen. Este archivo también se inyecta en el proceso objetivo. Pero así mismo se usa el método Process Doppelgänging, con el cual el proceso original de la aplicación en la memoria se suplanta por el malicioso. En este caso, la biblioteca es un programa troyano espía Remcos RAT.

5 etapa de infección

Con el código shell (código №4) y la biblioteca dll- implementados en la biblioteca, Trojan.Fruity.1 instala la aplicación python.exe en el autoinicio del sistema operativo. Así mismo, crea en el programador de sistema una tarea para iniciarlo. Además, Trojan.Fruity.1 añade esta aplicación en la lista de excepciones de escaneo por el antivirus incrustado de Windows. Luego el código shell escribe al final del archivo python39.dll los datos aleatorios de tal forma que su suma hash se cambie y de esta manera el mismo se distingue del archivo original del instalador troyano. Además, modifica los meta datos de la biblioteca, al cambiar la fecha y la hora de su creación.

Aunque actualmente Trojan.Fruity.1 difunde el programa espía Remcos RAT, con el mismo los malintencionados pueden infectar equipos con otro malrware. Así mismo, los mismos pueden ser tanto descargados de Internet como ser difundidos junto con Trojan.Fruity.1 en los instaladores troyanos de software. Como resultado, los ciberdelincuentes tienen más posibilidades para realizar varios escenarios de ataques.

Nuestros expertos recuerdan que cualquier software debe ser descargado solo de fuentes de confianza, desde los sitios web de desarrolladores oficiales y de catálogos especializados. Además, para proteger los equipos se recomienda instalar un antivirus. Los productos Dr.Web detectan correctamente y eliminan el programa troyano Trojan.Fruity.1 y sus componentes maliciosos, por lo tanto, los mismos no son de amenaza para nuestros usuarios.

Más información sobre Trojan.Fruity.1

Más información sobre Trojan.Inject4.57973