Abierta la caja de Pandora: el troyano conocido Mirai con su nuevo diseño penetra en televisores y consolas con Android TV

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

06 de septiembre de 2023

Los expertos de la empresa Doctor Web recibieron algunos mensajes de varios usuarios sobre los casos de modificación de archivos en el área de sistema. El monitor de amenazas daba respuesta a la presencia de los siguientes objetos en el sistema de archivos de dispositivos:

- /system/bin/pandoraspearrk

- /system/bin/supervisord

- /system/bin/s.conf

- /system/xbin/busybox

- /system/bin/curl

Así mismo, fue detectada la modificación de dos archivos:

- /system/bin/rootsudaemon.sh

- /system/bin/preinstall.sh

En varios dispositivos se modificaban varios archivos. Resulta que el script que instala este malware busca los servicios de sistema cuyo código ejecutable está en los archivos .sh y añade a los mismos una línea que inicia el troyano:

- /system/bin/supervisord -c /system/bin/s.conf &

Esto se requiere para que el troyano se consolide en el sistema y se inicie una vez reiniciado el dispositivo.

Un archivo ofuscado llamado pandoraspearrk es de mayor interés. Una vez analizado, el mismo fue añadido a la base de virus Dr.Web como backdoor Android.Pandora.2. Su objetivo básico es usar el dispositivo infectado como parte de la botnet para realizar los ataques DDoS distribuidas. El archivo supervisord — es un servicio que controla el estado del archivo ejecutable pandoraspearrk y si el mismo finaliza, reinicia el backdoor. supervisord recibe su configuración del archivo s.conf. Los archivos busybox y curl son versiones ordinarias de utilidades de la línea de comando con el mismo nombre presentes para asegurar las funciones de red y trabajar con el sistema de archivos. El archivo rootsudaemon.sh inicia el servicio daemonsu que tiene privilegios root, así como ya mencionado supervisord al transferirle las opciones de s.conf. El programa preinstall.sh realiza varias acciones establecidas por el productor del dispositivo.

Este malware está dirigido a usuarios de dispositivos a base de Android TV, sobre todo los más económicos. En particular, amenaza a dueños de consolas Tanix TX6 TV Box, MX10 Pro 6K, H96 MAX X3 y algunas otras.

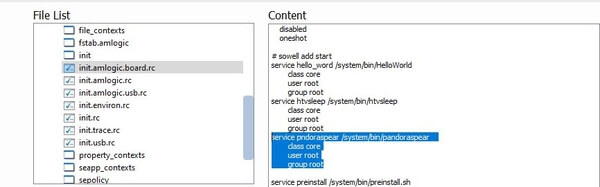

Hemos detectado que este troyano es una modificación del backdoor Android.Pandora.10 (anteriormente llamado Android.BackDoor.334) que se detectaba en la actualización maliciosa del firmware para la consola TV, MTX HTV BOX HTV3, de 3 de diciembre de 2015. Es probable que esta actualización haya sido propagada desde varios sitios web por ser firmada con claves de pruebas públicas Android Open Source Project. El servicio que inicia el backdoor forma parte de la imagen de arranque boot.img. En la imagen más abajo puede consultarse el inicio del servicio malicioso en el archivo init.amlogic.board.rc de boot.img.

El segundo vector de transferencia de backdoors de la familia Android.Pandora es la instalación de aplicaciones de sitios web para streaming ilegal de películas y series. Algunos ejemplos de estos recursos pueden ser los dominios con nombres como youcine, magistv, latinatv y unitv, destinados para los usuarios de habla hispana.

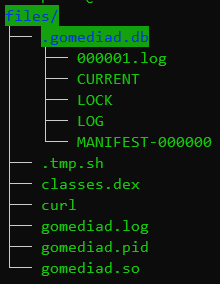

Una vez instalada e iniciada la aplicación, en el dispositivo de forma no autorizada para el usuario se inicia el servicio GoMediaService. Después del primer inicio de la aplicación, este servicio se inicia de forma automática al arrancar el dispositivo, y llama el programa gomediad.so. La versión analizada del programa descomprime algunos archivos, así mismo, el ejecutable classes.dex detectado por el antivirus Dr.Web como Tool.AppProcessShell.1, un interpretador de comandos con privilegios mejorados. Posteriormente, los programas del dispositivo pueden interactuar con este Shell de la línea de comandos a través del puerto abierto 4521. En la imagen más abajo puede consultarse una estructura de archivos creados por el programa gomediad.so detectado como Android.Pandora.4, una vez iniciado el mismo.

Entre los archivos descomprimidos se encuentra .tmp.sh, un instalador del backdoor ya conocido Android.Pandora.2. Una vez instalado e iniciado, el backdoor recibe la dirección del servidor de control de las opciones de la línea de comandos o del archivo cifrado por el algoritmo Blowfish. Al contactar con el servidor, el backdoor descarga el archivo hosts, y sustituye con el mismo el archivo de sistema original, inicia el proceso de actualización automática, y posteriormente está listo para recibir comandos.

Al enviar comandos al dispositivo infectado, los malintencionados pueden iniciar y detener los ataques DDoS a través de los protocolos TCP y UDP, realizar SYN, ICMP y DNS-flood, abrir reverse shell, montar los sectores de sistema del SO Android TV para lectura y escritura etc. Todas estas posibilidades fueron realizadas al usar el código del troyano Linux.Mirai, aplicado a partir del año 2016 para organizar los ataques DDOS a los sitios web conocidos, tales como GitHub, Twitter, Reddit, Netflix, Airbnb y muchos otros.

La empresa Doctor Web recomienda actualizar el sistema operativo de los dispositivos hasta las versiones disponibles más recientes que corrigen las vulnerabilidades existentes, así como descargar software solo de orígenes de confianza: los sitios web oficiales o tiendas de aplicaciones.

Dr.Web Security Space para Android en caso de disponer de permisos root puede neutralizar Android.Pandora, así como las aplicaciones donde está incrustado el mismo. Si en el dispositivo infectado los privilegios root no están disponibles, la instalación de la imagen limpia del sistema operativo que debe proporcionar el productor del hardware, ayudará a quitar el malware.

Más información sobre Android.Pandora.2 y Linux.Mirai

Más información sobre Android.Pandora.4