Doctor Web: informe de la actividad de virus para dispositivos móviles en julio de 2023

15 de septiembre de 2023

En el catálogo Google Play fueron detectadas nuevas amenazas. Entre las mismas, un programa troyano con el cual los malintencionados intentaron robar la criptomoneda a los titulares de dispositivos en Android, así como otro malware que suscribía a las víctimas a los servicios de pago.

TENDENCIAS CLAVE DEL MES DE JULIO

- Crecimiento de la actividad de adware troyano Android.HiddenAds

- Reducción de la actividad de adware troyano Android.MobiDash

- Crecimiento de la actividad de los troyanos bancarios y spyware

- Nuevas amenazas en el catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

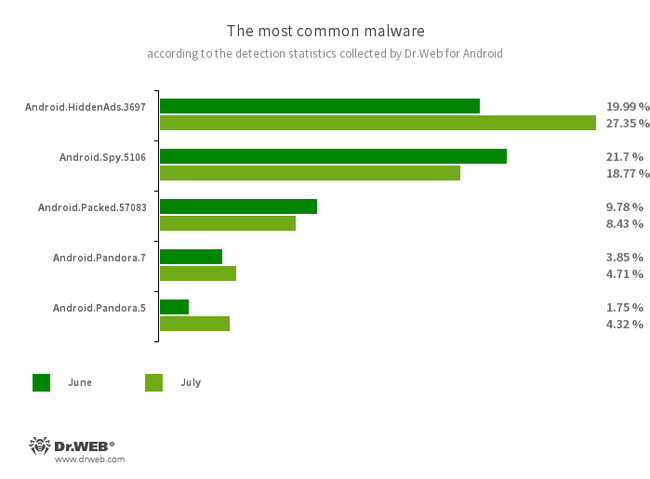

- Android.HiddenAds.3697

- Un programa troyano para visualizar publicidad importuna. Los representantes de esta familia se difunden con frecuencia camuflados por aplicaciones no maliciosas y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos de publicidad normalmente ocultan al usuario su propia presencia en el sistema — por ejemplo, «ocultan» el icono de la aplicación del menú de la pantalla principal.

- Android.Spy.5106

- Un troyano que consiste en versiones modificadas de modificaciones no oficiales de la aplicación WhatsApp. Puede robar el contenido de notificaciones, ofrecer la instalación de programas de orígenes desconocidos, y durante el uso del Messenger — visualizar las ventanas de diálogo con el contenido configurado a distancia.

- Android.Packed.57083

- Detección de malware protegido por el comprimidor ApkProtector. Así mismo, de troyanos bancarios, spyware y otro malware.

- Android.Pandora.7

- Android.Pandora.5

- Detección de malware que descarga e instala el backdoor troyano Android.Pandora.2. Estos descargadores se incrustan con frecuencia por los malintencionados en las aplicaciones para Smart TV destinadas para usuarios de habla hispana.

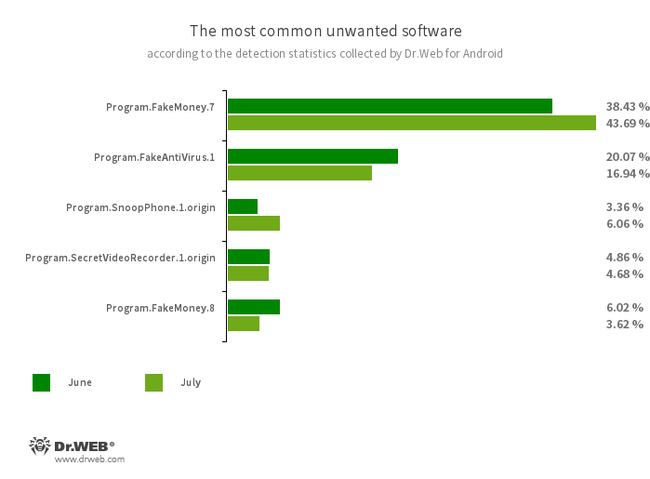

- Program.FakeMoney.7

- Program.FakeMoney.8

- Detección de aplicaciones que supuestamente permiten ganar dinero al realizar alguna tarea. Imitan el abono de premios, así mismo, para poder usar el dinero “ganado” uno debe acumular un importe determinado. Hasta si los usuarios lo consiguen, lo pueden recibir los pagos.

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes o engañar a usuarios al demandar la compra de la versión completa.

- Program.SecretVideoRecorder.1.origin

- Detección de varias versiones de la aplicación para la grabación de fotos y vídeos en Segundo plano a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar de forma no autorizada, al permitir desactivar las notificaciones de grabación, y también sustituir el icono y la descripción de la aplicación por los falsos. Esta funcionalidad lo convierte en potencialmente peligroso.

- Program.SnoopPhone.1.origin

- Programa para supervisar a titulares de dispositivos en Android. Permite leer los SMS, recibir la información sobre las llamadas telefónicas, supervisar la ubicación y realizar la grabación de audio del entorno.

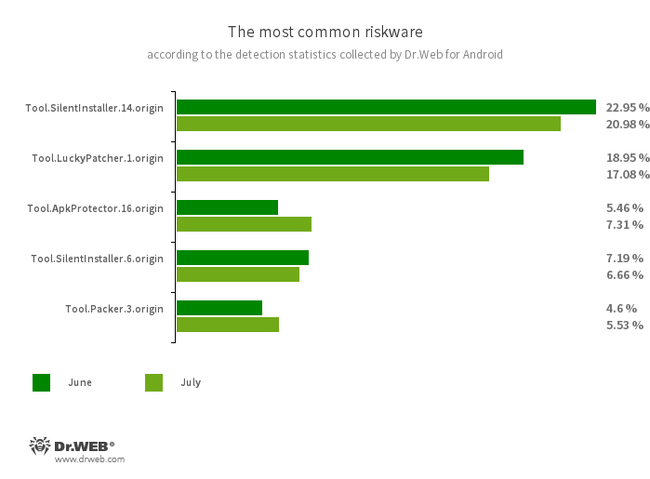

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismas. Crean un entorno de ejecución virtual que no afecta al sistema operativo básico.

- Tool.LuckyPatcher.1.origin

- Una utilidad que permite modificar las aplicaciones en Android instaladas (crear los parches para las mismas) para modificar su lógica de funcionamiento o esquivar algunas restricciones. Por ejemplo, con la misma los usuarios pueden intentar desactivar la comprobación del acceso root en los programas bancarios o recibir los recursos ilimitados en los juegos. Para crear los parches, la utilidad descarga de Internet los scripts preparados a propósito que pueden ser creados y añadidos a la base común por cualquier persona interesada. La funcionalidad de estos scripts también puede resultar maliciosa, por lo tanto, los parches creados pueden ser de peligro potencial.

- Tool.ApkProtector.16.origin

- Detección de aplicaciones en Android protegidas por el comprimidor ApkProtector. Este comprimidor no es malicioso, pero los malintencionados pueden usarlo para crear los programas troyanos y no deseados para dificultar su detección por los antivirus.

- Tool.Packer.3.origin

- Detección de programas en Android con código cifrado y ofuscado por la utilidad NP Manager.

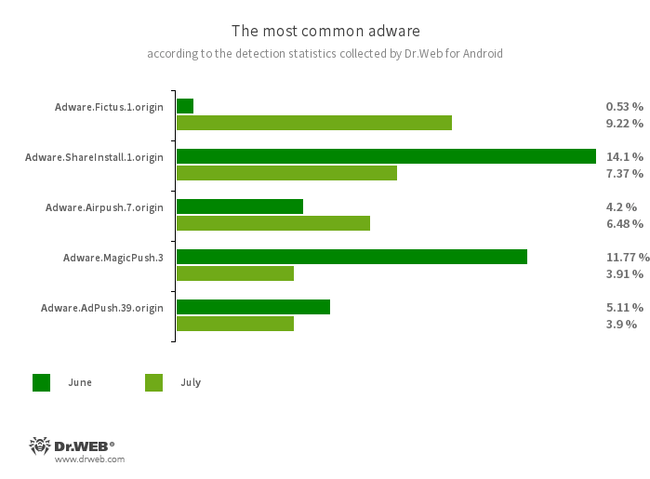

- Adware.Fictus.1.origin

- Un módulo de publicidad incrustado por los malintencionados en las versiones clones de juegos Android populares y programas. Su integración en los programas se realiza con un comprimidor especializado net2share. Las copias de software creadas de esta forma se difunden a través de varias aplicaciones y una vez instaladas visualizan publicidad importuna.

- Adware.ShareInstall.1.origin

- Un módulo de publicidad que puede ser integrado en programas en Android. Visualiza notificaciones de publicidad en la pantalla de bloqueo del SO Android.

- Adware.Airpush.7.origin

- Un representante de la familia de módulos de publicidad incrustados en aplicaciones en Android que visualizan publicidad de varios tipos. Según la versión y modificación, pueden ser notificaciones de publicidad, ventanas emergentes o banners. Con estos módulos los malintencionados frecuentemente difunden malware, al ofrecer la instalación de algún software. Además, estos módulos transfieren al servidor remoto varios tipos de información privada.

- Adware.MagicPush.3

- Un módulo de publicidad incrustado en aplicaciones en Android. Visualiza los banners emergentes por encima de la interfaz del sistema operativo cuando estos programas no se usan. Estos banners contienen la información que engaña a usuarios. Con mayor frecuencia, en los mismos se informa sobre los archivos sospechosos supuestamente detectados, o sobre la necesidad de bloquear spam u optimizar el consumo de energía del dispositivo. Para realizarlo, al usuario se le ofrece entrar en la aplicación correspondiente que tiene incrustado un de estos módulos. Al abrir el programa, el usuario ve publicidad.

- Adware.AdPush.39.origin

- Un módulo de publicidad que puede ser integrado en programas en Android. Visualiza las notificaciones de publicidad que engañan a usuarios. Por ejemplo, estas notificaciones pueden parecer mensajes del sistema operativo. Además, este módulo recopilo algunos datos privados, y también puede descargar otras aplicaciones e iniciar su instalación.

Amenazas en Google Play

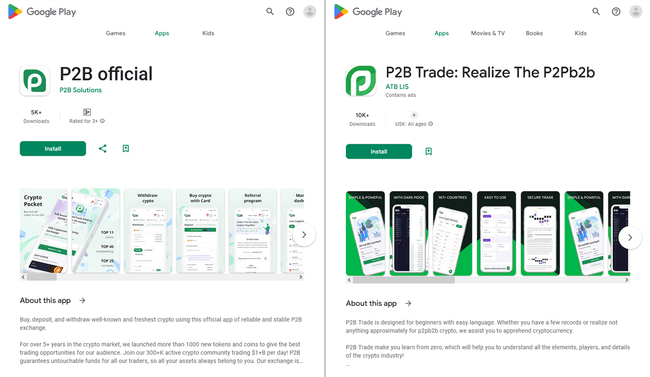

En julio del año 2023 el laboratorio de virus de la empresa Doctor Web detectó en el catálogo Google Play un programa troyano Android.CoinSteal.105 que sirve para robar criptomoneda. Los malintencionados intentaron presentarlo como una aplicación oficial de criptobolsa P2B, P2B official, al difundirlo con nombre similar— P2B Trade: Realize The P2Pb2b.

En la imagen siguiente a la izquierda puede consultarse una copia de pantalla del programa real, a la izquierda — la aplicación troyana.

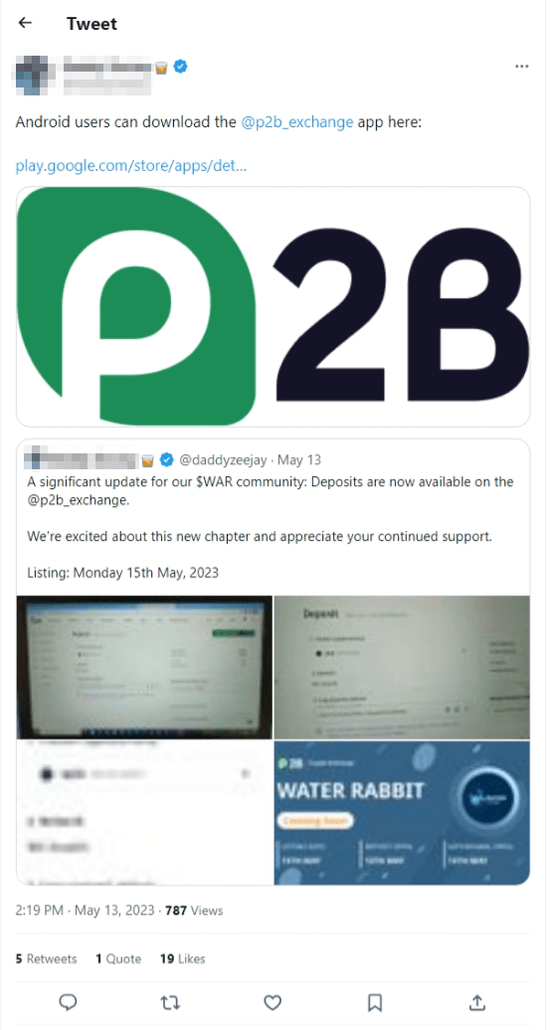

Así mismo, la falsificación fue promovida por los criptobloggers, y, como resultado, su número de instalaciones superó dos veces el original.

Al ser iniciado, este troyano abre en WebView un sitio del sistema de distribución del tráfico establecido por los malintencionados, desde el cual se realiza una cadena de redirecciones a otros recursos. Actualmente el troyano abre el sitio web oficial de la criptobolsa, https://p2pb2b.com, оpero otros sitios web potencialmente pueden ser su objetivo — los de estafa, los que contienen publicidad etc.

Una vez abierto el sitio web de la criptobolsa, Android.CoinSteal.105 implementa en los mismos los scripts JS con los cuales suplanta las direcciones de criptomonederos introducidos por los usuarios para poder usar la criptomoneda.

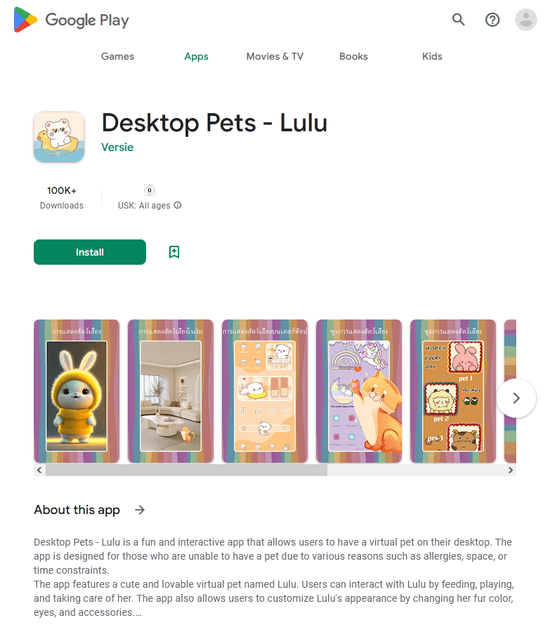

Además, los ciberdelincuentes otra vez difundieron malware a través de Google Play, este malware suscribía a los titulares de dispositivos en Android a los servicios de pago. Uno de ellos fue un programa troyano Android.Harly.80 que se ocultaba en la aplicación interactiva Desktop Pets – Lulu que sirve para interactuar con una mascota virtual.

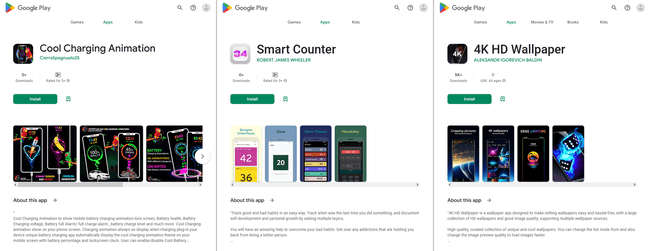

Otros se referían a la familia Android.Joker y fueron añadidos a la base de virus Dr.Web como Android.Joker.2170, Android.Joker.2171 y Android.Joker.2176. El primero estaba incrustado en el programa Cool Charging Animation para visualizar la información sobre la carga de la batería en la pantalla de bloqueo. El segundo se ocultaba en el programa Smart Counter que sirve para grabar acciones y supervisar los buenos y los malos hábitos. El tercero se difundía camuflado por una recopilación de imágenes 4K HD Wallpaper para cambiar el fondo de pantalla.

Para proteger los dispositivos en Android contra malware y programas no deseados recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web