Los troyanos de la familia Android.Spy.Lydia se hacen pasar por una plataforma de trading online iraní

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

13 de septiembre de 2023

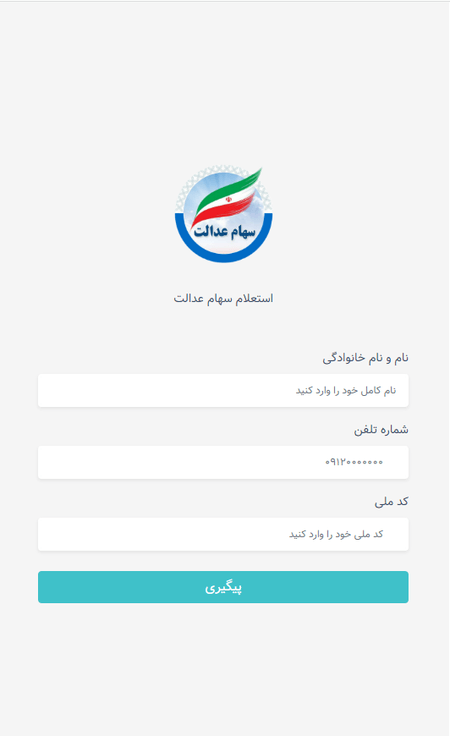

Los troyanos se propagan a través de sitios web maliciosos que se hacen pasar por organizaciones financieras, por ejemplo, tales como bolsas en línea, cuyo público principal, según los estafadores, son los residentes iraníes. Un ejemplo de un sitio web así es hxxp[:]//biuy.are-eg[.]com/dashbord.

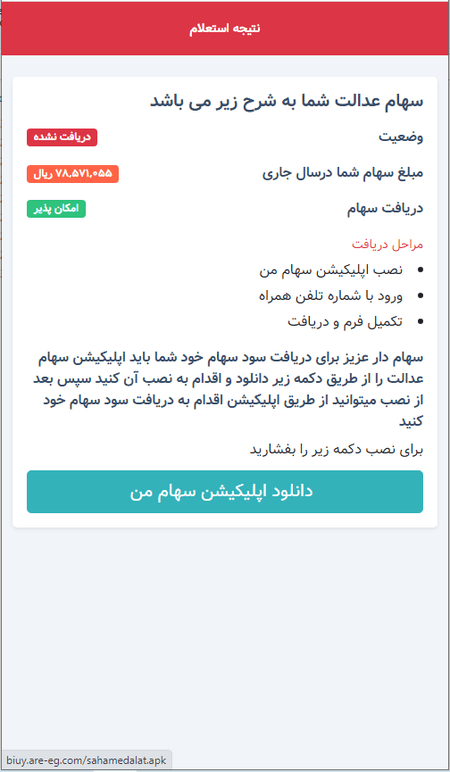

Aquí a la víctima potencial se le ofrece introducir los datos personales: apellidos, nombre, patronímico, el número de teléfono móvil y el número de identificación nacional. Una vez introducida la información solicitada, el dispositivo abre una página hxxp[:]//biuy.are-eg[.]com/dashbord/dl.php, donde se informa de la necesidad de descargar e instalar un software especial para acceder a la subasta. Sin embargo, al hacer clic en el botón de descarga, en vez del esperado software de confianza, se le envía a la víctima una de las modificaciones del troyano Android.Spy.Lydia.1.

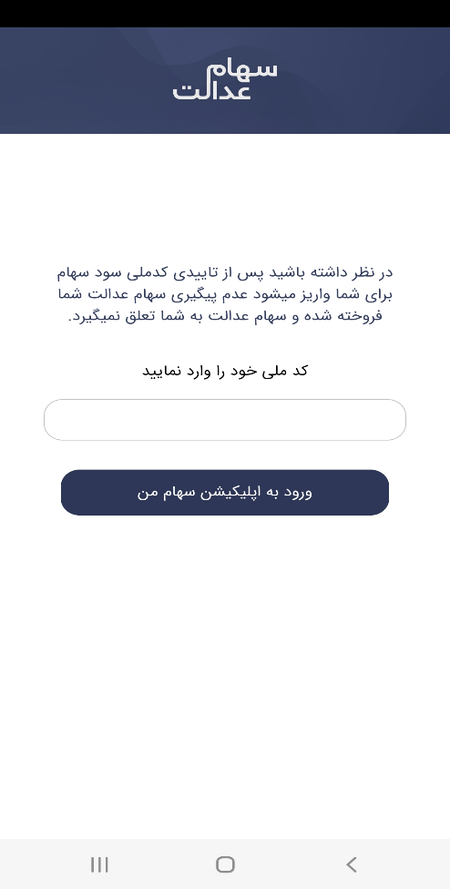

Al iniciarse, el troyano solicita un enlace a un sitio de phishing desde el sitio web hxxp[:]//teuoi[.]com, que posteriormente se visualiza en la pantalla del dispositivo a través del componente WebView sin iniciar el navegador. La versión de malware que recibimos abría la siguiente URL: hxxps[:]//my-edalatsaham[.]sbs/fa/app.php.

La página web de phishing cargada por WebView puede consultarse en la siguiente captura de pantalla:

Se trata de un formulario para introducir el número de DNI, que posteriormente se utilizará para realizar un "pago de dividendos". En este paso, el troyano envía su ID único y la información sobre la infección exitosa del dispositivo al servidor de control.

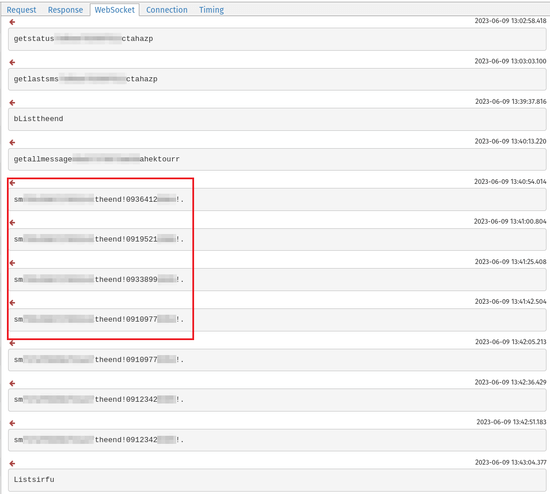

Una vez realizada la infección, el troyano se conecta al host remoto ws[:]//httpiamaloneqs[.]xyz:80 a través del protocolo WebSocket y espera que lleguen los comandos enviados a todos los dispositivos infectados simultáneamente. Así mismo, cada comando tiene un identificador del dispositivo al que va dirigido. En la siguiente captura de pantalla pueden visualizarse los comandos enviados por el servidor C&C a la botnet.

Los troyanos de la familia Android.Spy.Lydia pueden realizar las siguientes funciones:

- recopilar la información sobre las aplicaciones instaladas,

- ocultar o mostrar su icono en la lista de aplicaciones de la pantalla de inicio,

- silenciar el dispositivo,

- enviar el contenido de los SMS entrantes al servidor o a un número especificado,

- transferir el contenido del portapapeles al servidor,

- enviar SMS de contenido aleatorio a números especificados,

- transferir la lista de contactos de la agenda al servidor,

- añadir nuevos contactos a la agenda telefónica,

- abrir los sitios web especificados a través del componente WebView.

Estas posibilidades les permiten a los malintencionados usar esta familia de troyanos para interceptar los mensajes SMS, determinar qué aplicaciones bancarias utiliza la víctima potencial y cometer fraudes con cuentas bancarias. Por ejemplo, los ciberdelincuentes pueden leer SMS de bancos para averiguar los detalles sobre el saldo de cuentas y las compras, lo cual posteriormente les permite ganarse fácilmente la confianza del usuario. Además, al usar la tecnología A2P (envío de mensajes de texto desde aplicaciones) y las vulnerabilidades del protocolo de reenvío de SMS, los estafadores pueden enviar mensajes falsos en nombre de bancos al solicitar algunas acciones, lo cual pone en peligro la seguridad de las cuentas bancarias. Al leer la correspondencia de la víctima, los scammers pueden presentarse como alguien conocido y pedir un "préstamo" de dinero, ayuda para pagar una factura, etc. Por último, estos troyanos permiten esquivar la autenticación de dos factores, al ofrecer a los atacantes acceso completo a la cuenta bancaria una vez robadas las credenciales correspondientes.

Lamentablemente, este tipo de ataque está ganando popularidad de forma espectacular: según el Banco de Rusia, el número de transacciones ilegales aumentó un 28,5% en el segundo trimestre de 2023. Durante este tiempo, los atacantes consiguieron robar 3.600 millones de rublos.

Doctor Web recuerda sobre el peligro de descargar software de fuentes dudosas, así como sobre la necesidad de tener prudencia en caso de recibir llamadas inesperadas o mensajes de bancos y otras organizaciones. Además, siempre recomendamos instalar un antivirus en el dispositivo.

Dr.Web Security Space para Android detecta y desinfecta los troyanos de la familia Android.Spy.Lydia, al proteger los dispositivos de nuestros usuarios y al dificultar bastante el robo de información personal y dinero.

Más información sobre Android.Spy.Lydia.1