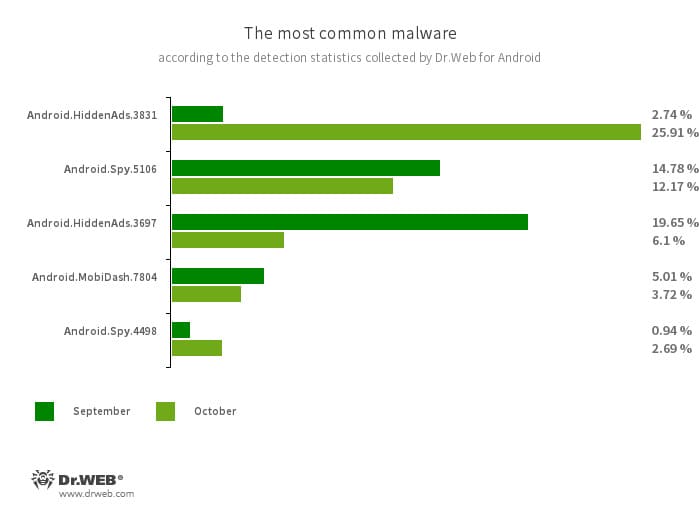

Según los datos estadísticos de detecciones Dr.Web para dispositivos móviles en Android, en octubre del año 2023 con mayor frecuencia en dispositivos móviles se detectaban los troyanos bancarios de la familia Android.HiddenAds. Comparado con el mes pasado, su actividad subió un 46,16%. El número de ataques del segundo tipo de troyanos bancarios más frecuentes de la familia Android.MobiDash también subió — un 7,07%. Además, los usuarios afrontaron spyware y troyanos bancario con mayor frecuencia — un 18,27% y un 10,73% respectivamente.

Durante el mes de octubre los expertos de la empresa Doctor Web detectaron otras amenazas en el catálogo Google Play. Entre las mismas, decenas de varios tipos de software falsificado de la familia Android.FakeApp, usados por los malintencionados para fraudulencias, así como las aplicaciones troyanas Android.Proxy.4gproxy que convierten dispositivos en Android en servidores proxy.

TENDENCIAS CLAVE DEL MES DE OCTUBRE

- Crecimiento de la actividad de adware troyano

- Crecimiento de la actividad de spyware y de troyanos bancarios

- Aparición de múltiples nuevas aplicaciones maliciosas en el catálogo Google Play

Amenazas en Google Play

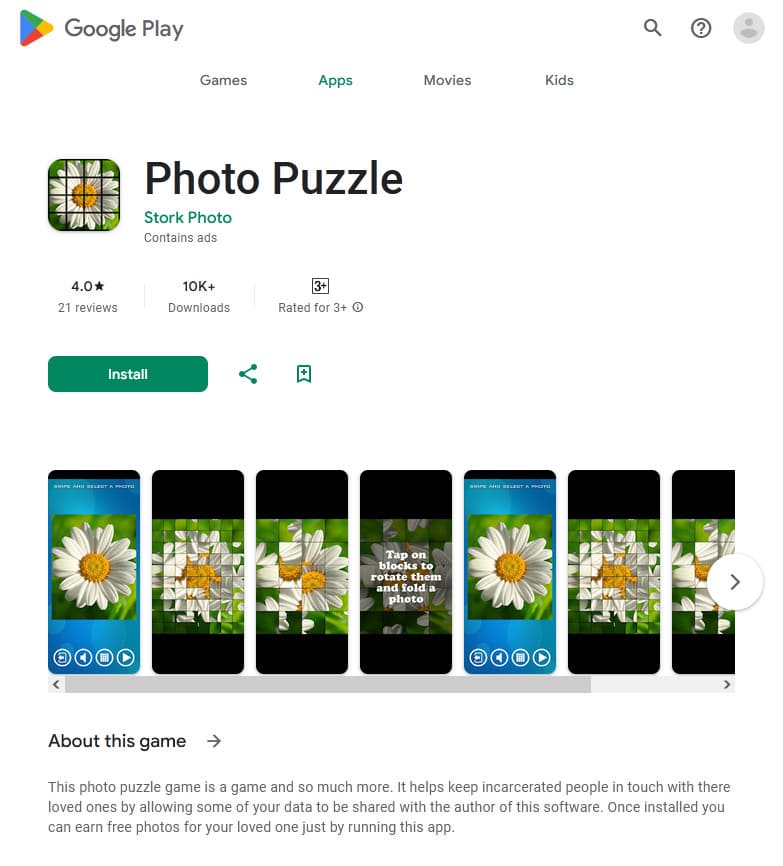

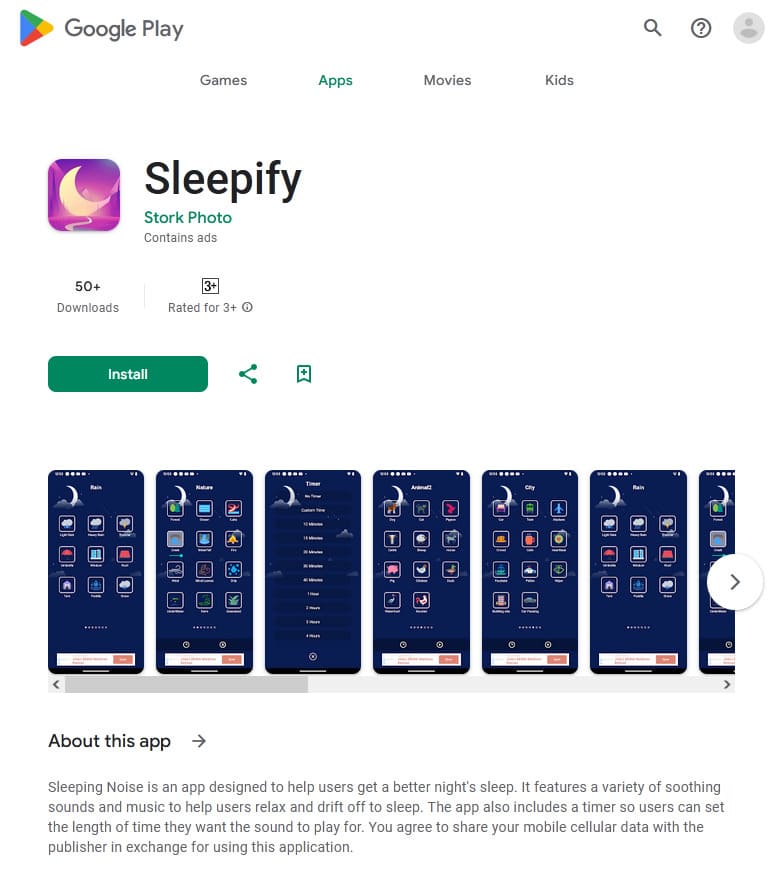

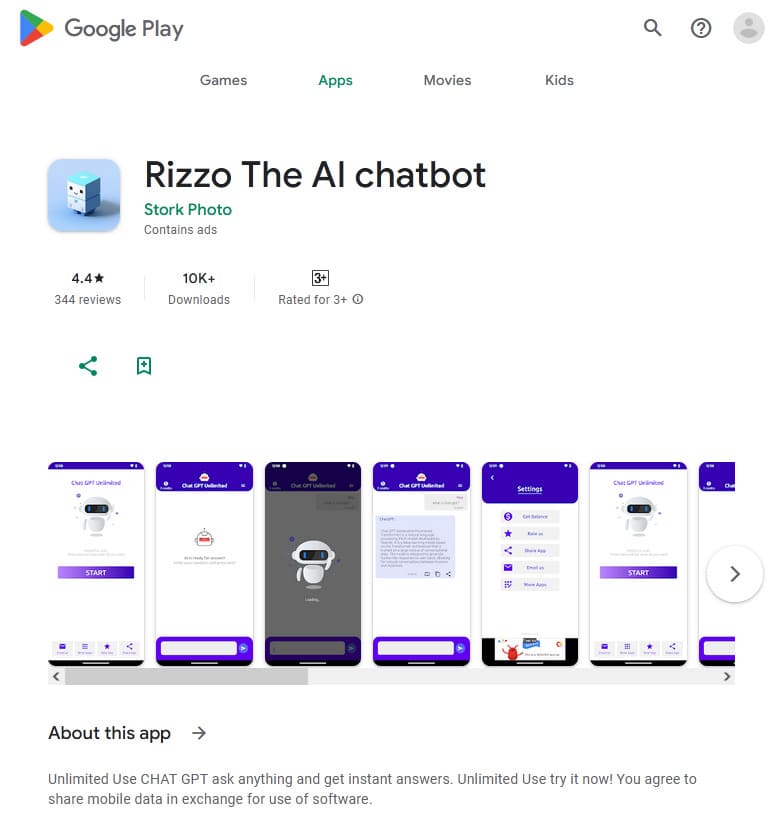

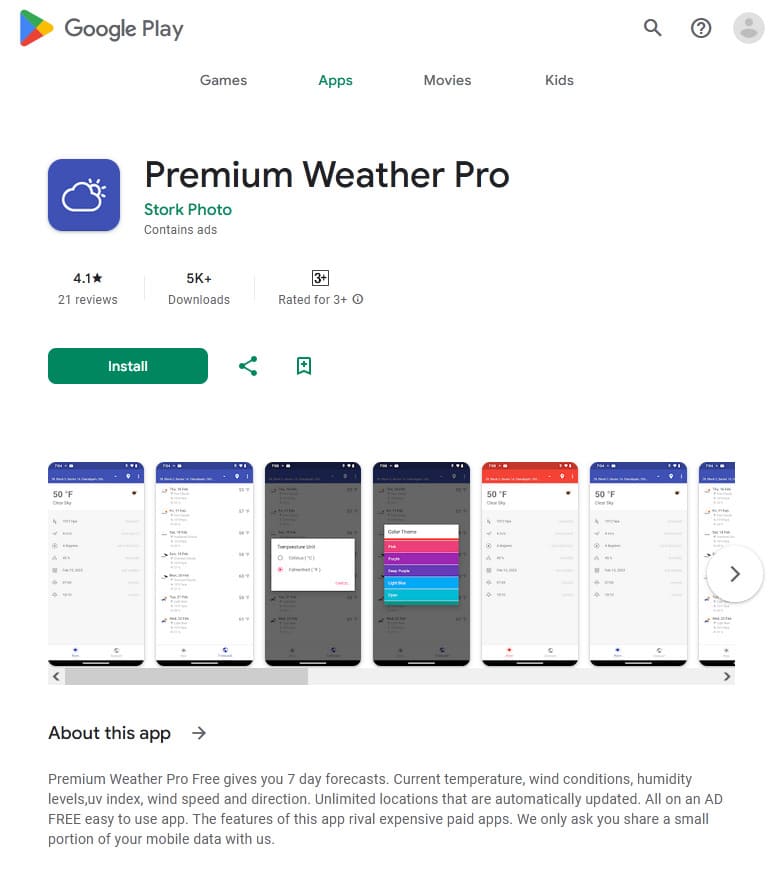

En octubre del año 2023 los analistas de virus de la empresa Doctor Web detectaron en el catálogo Play más de 50 aplicaciones maliciosas. Entre las mismas — los troyanos Android.Proxy.4gproxy.1, Android.Proxy.4gproxy.2, Android.Proxy.4gproxy.3 y Android.Proxy.4gproxy.4 que convertían los dispositivos infectados en servidores proxy y transferían el tráfico de terceros a través de los mismos de forma no autorizada. Varias modificaciones del primer troyano se difundían camufladas por el juego Photo Puzzle, el programa Sleepify para afrontar el insomnio y la herramienta Rizzo The AI chatbot para trabajar con un chatbot. El segundo se ocultaba en la aplicación para consultar el pronóstico del tiempo Premium Weather Pro. El tercero estaba incrustado en el programa — la libreta Turbo Notes. El cuarto fue difundido por los malintencionados camuflado por la aplicación Draw E para crear imágenes con una red neuronal.

Estas aplicaciones maliciosas tienen integrada la utilidad 4gproxy (se detecta por Dr.Web como Tool.4gproxy) que permite usar los dispositivos en Android como servidor proxy. Esta utilidad no es maliciosa y su uso puede ser legal. Pero en caso de troyanos indicados el trabajo con el proxy se realiza sin participación de usuarios ni su consentimiento explícito.

Así mismo, nuestros expertos detectaron decenas de nuevos programas troyanos de la familia Android.FakeApp, una parte de los cuales otra vez se difundió camuflada por aplicaciones financieras (por ejemplo, Android.FakeApp.1459, Android.FakeApp.1460, Android.FakeApp.1461, Android.FakeApp.1462, Android.FakeApp.1472, Android.FakeApp.1474 y Android.FakeApp.1485). Su tarea principal es abrir los sitios web de estafa donde a las víctimas potenciales se les ofrece ser inversores. Los malintencionados solicitan los datos personales a los usuarios y los invitan a invertir dinero en proyectos financieros o herramientas supuestamente ventajosas.

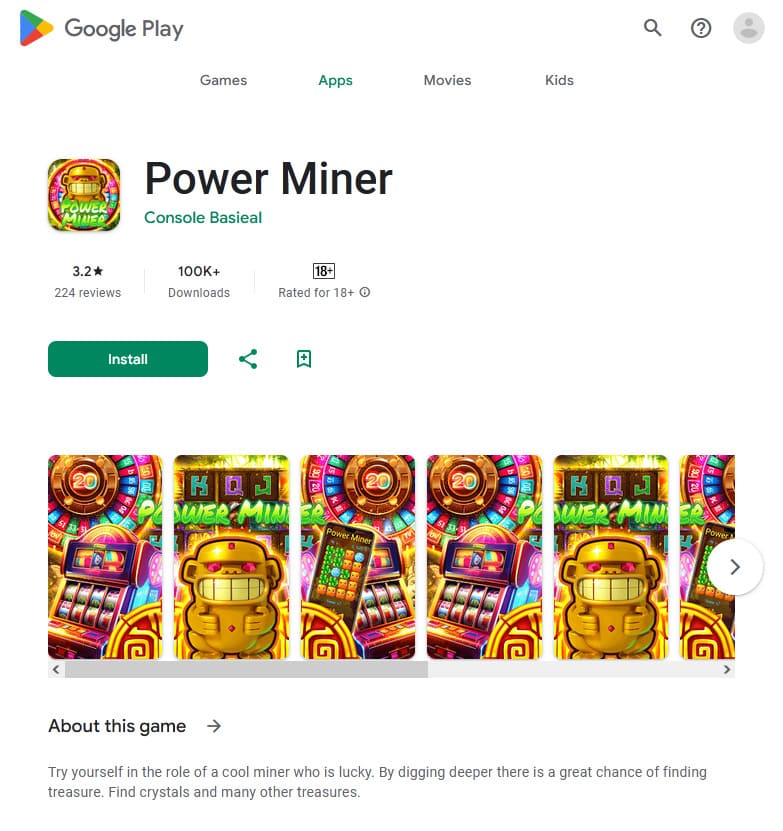

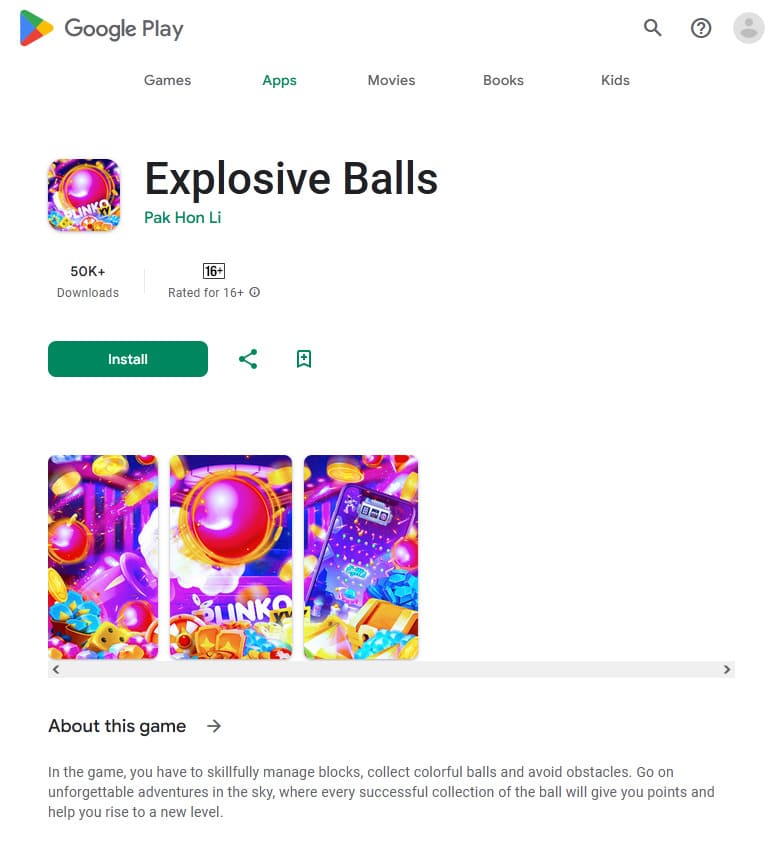

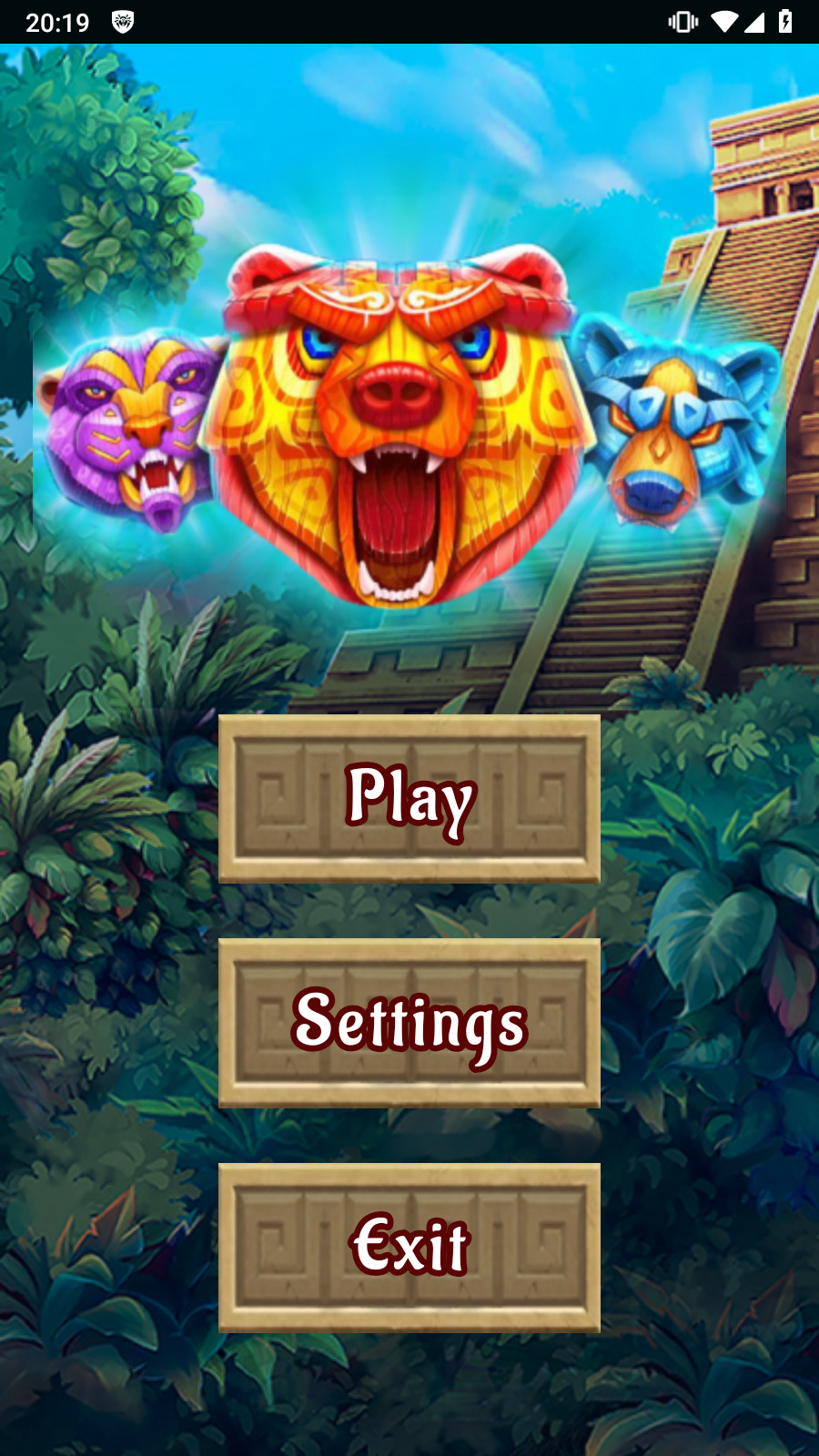

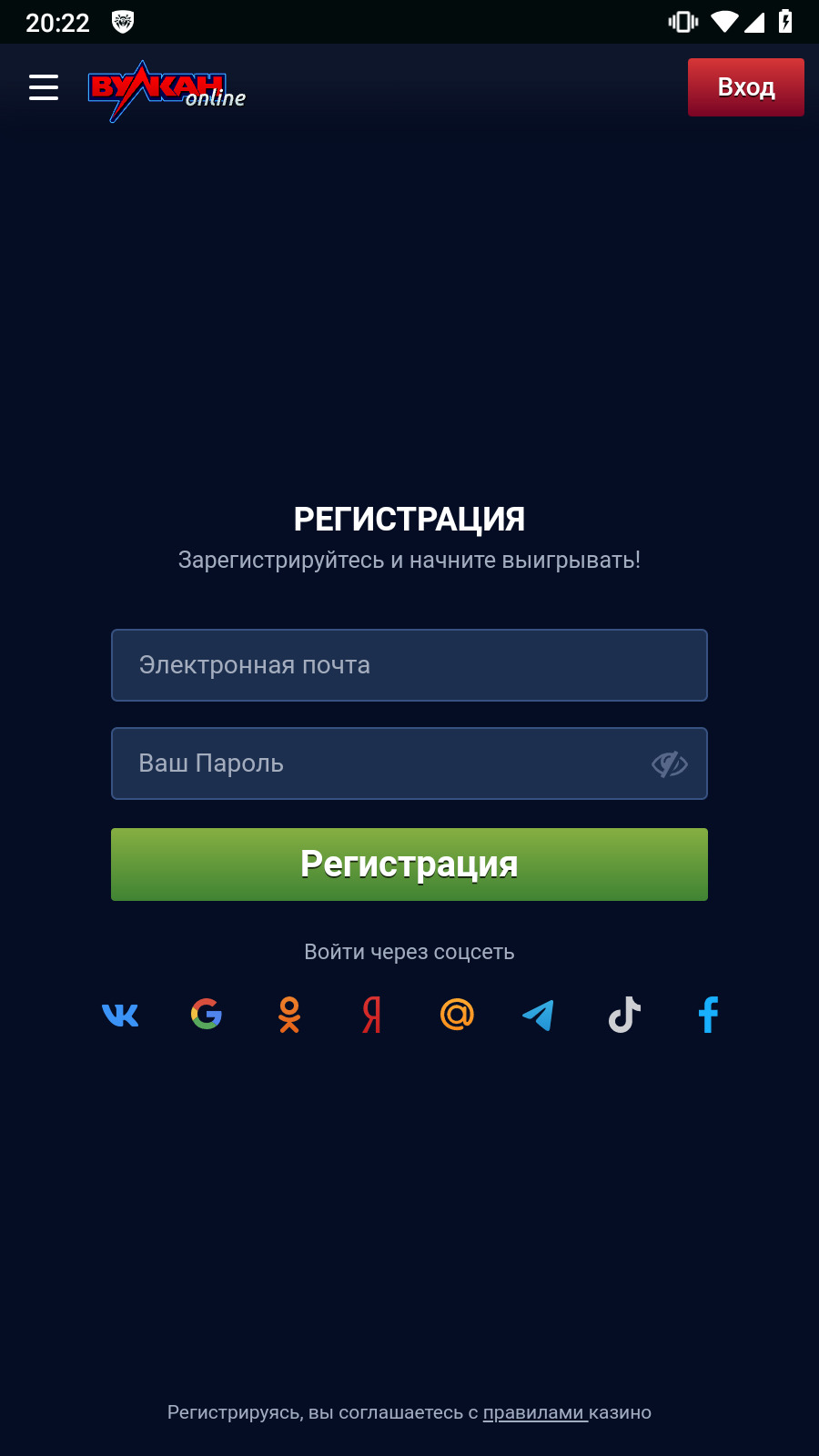

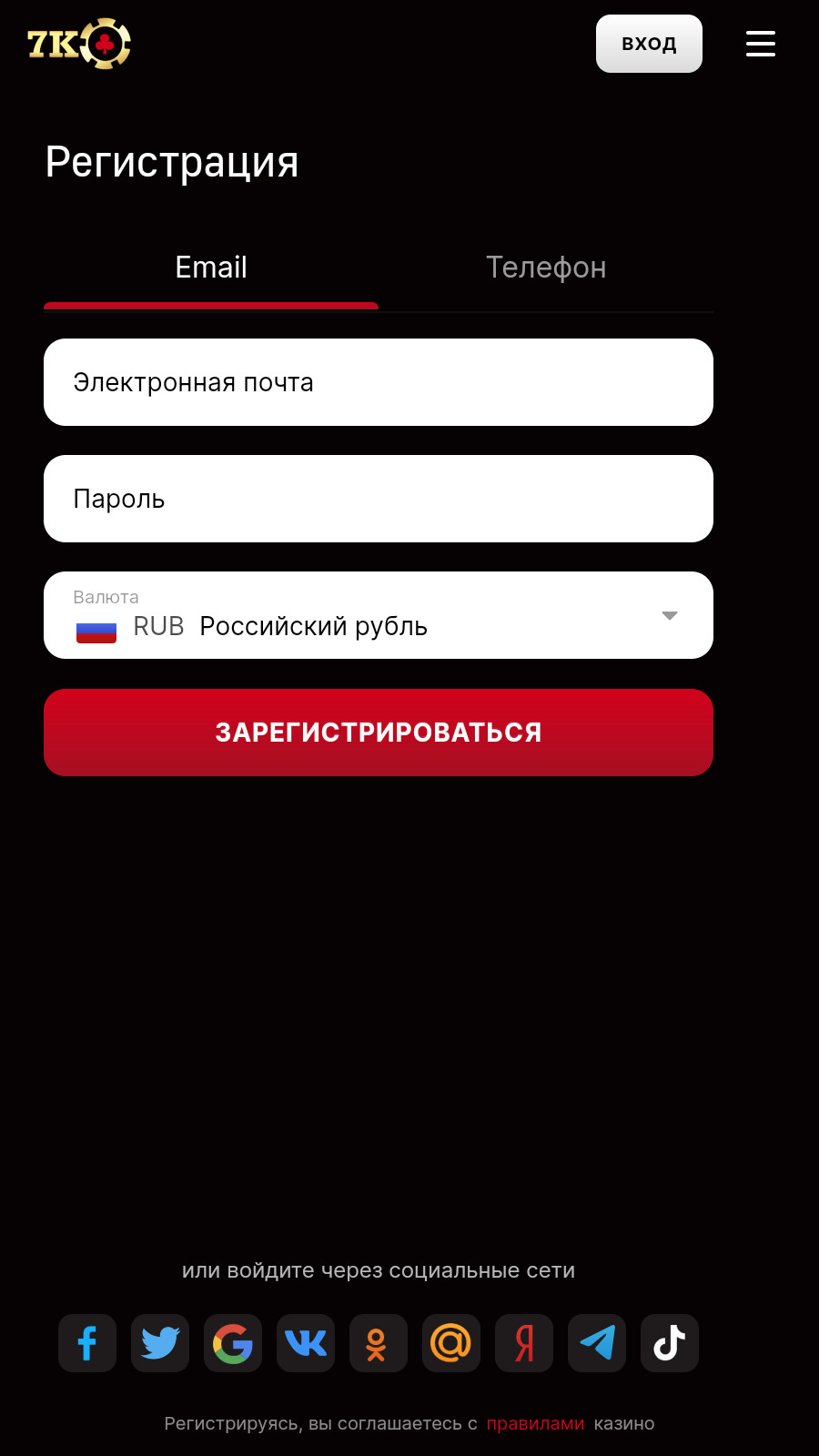

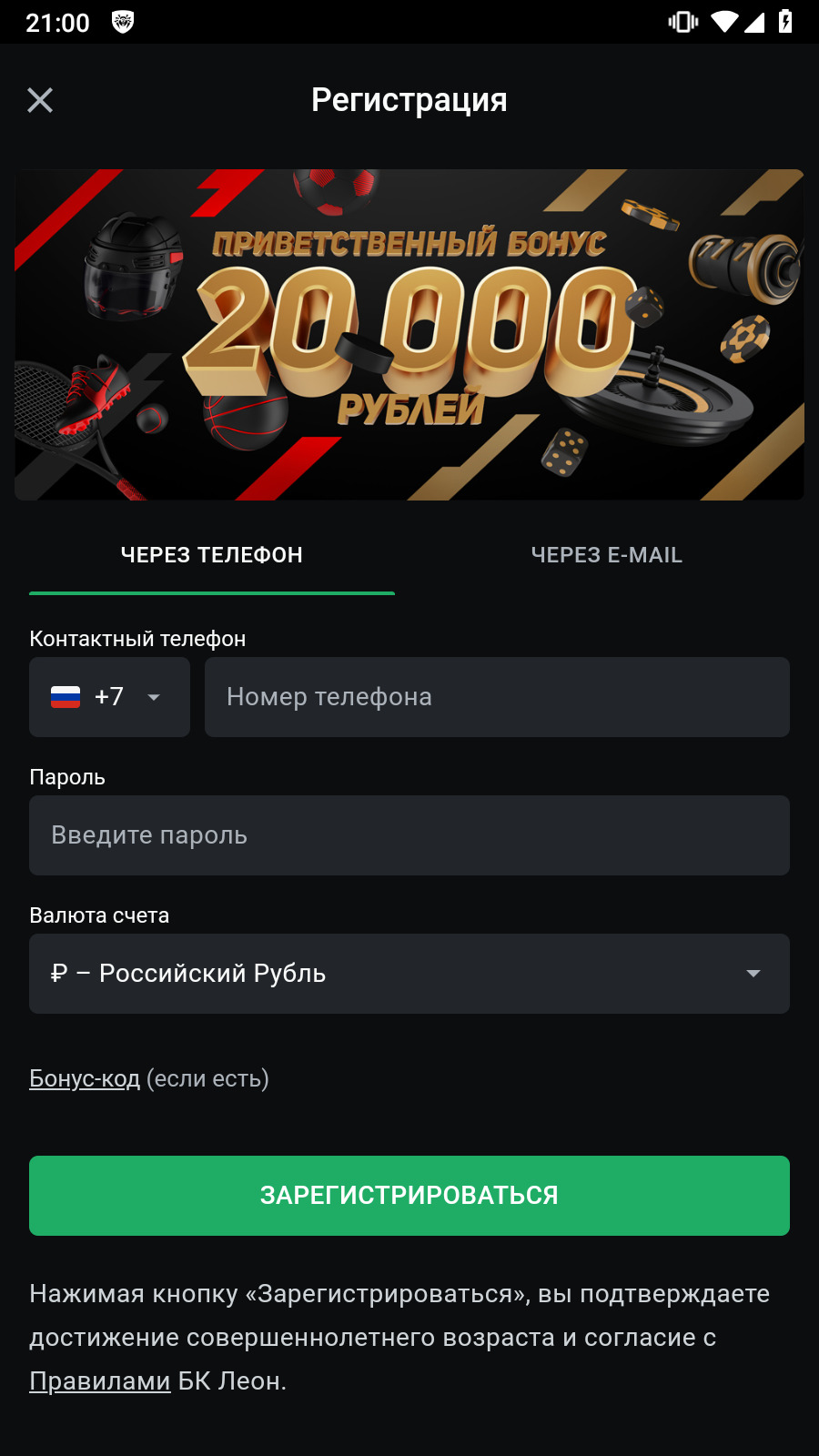

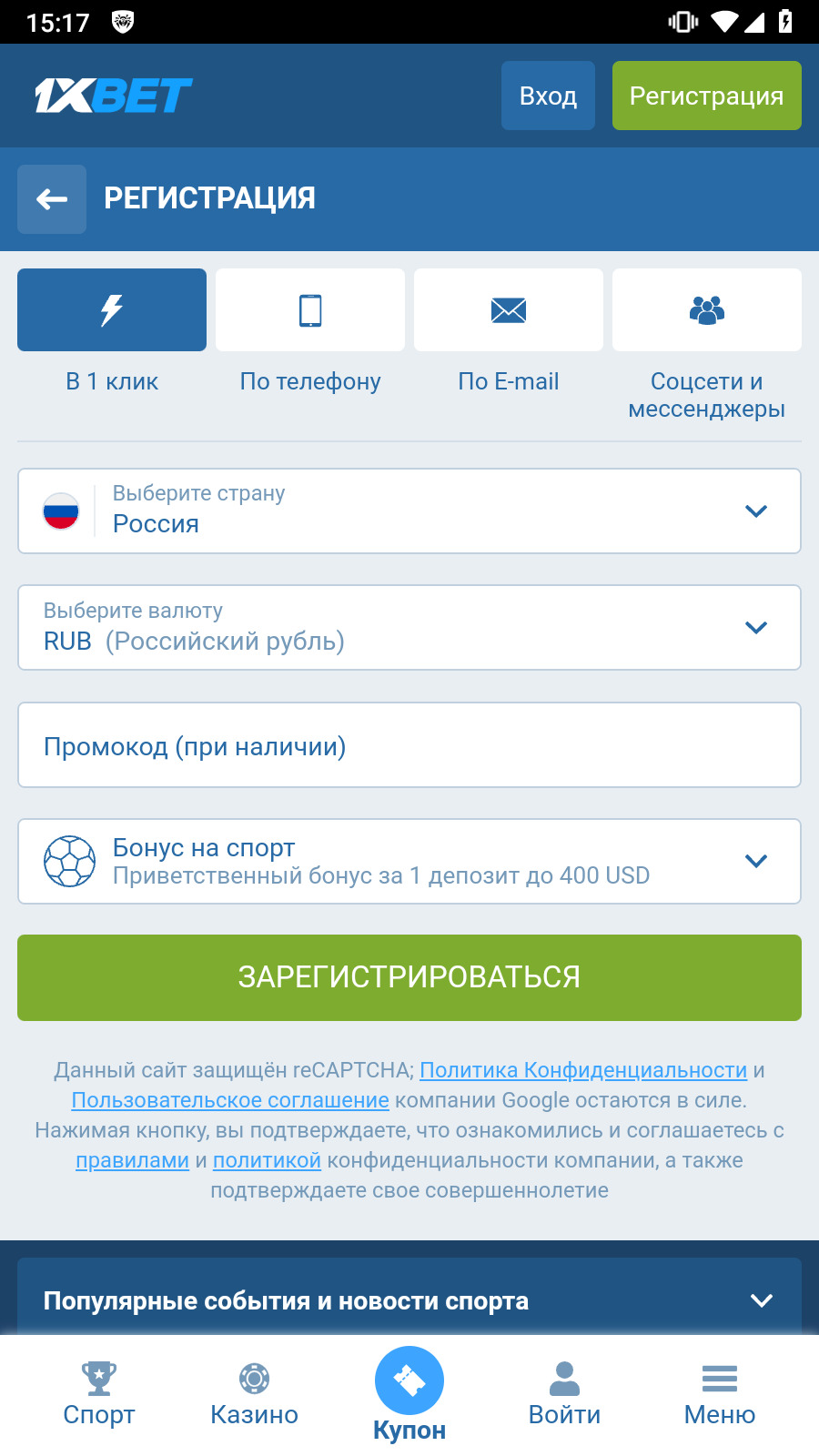

Otros programas falsificados (Android.FakeApp.1433, Android.FakeApp.1444, Android.FakeApp.1450, Android.FakeApp.1451, Android.FakeApp.1455, Android.FakeApp.1457, Android.FakeApp.1476 y otros) otra vez fueron camuflados por juegos de varios tipos. En determinadas condiciones en vez de iniciar los juegos, los mismos abrían los sitios web de casinos en línea o bookmakers.

Unos ejemplos de funcionamiento de estas aplicaciones troyanas como juegos:

Unos ejemplos de sitios web de casinos online abiertos por los mismos y de casas de apuestas:

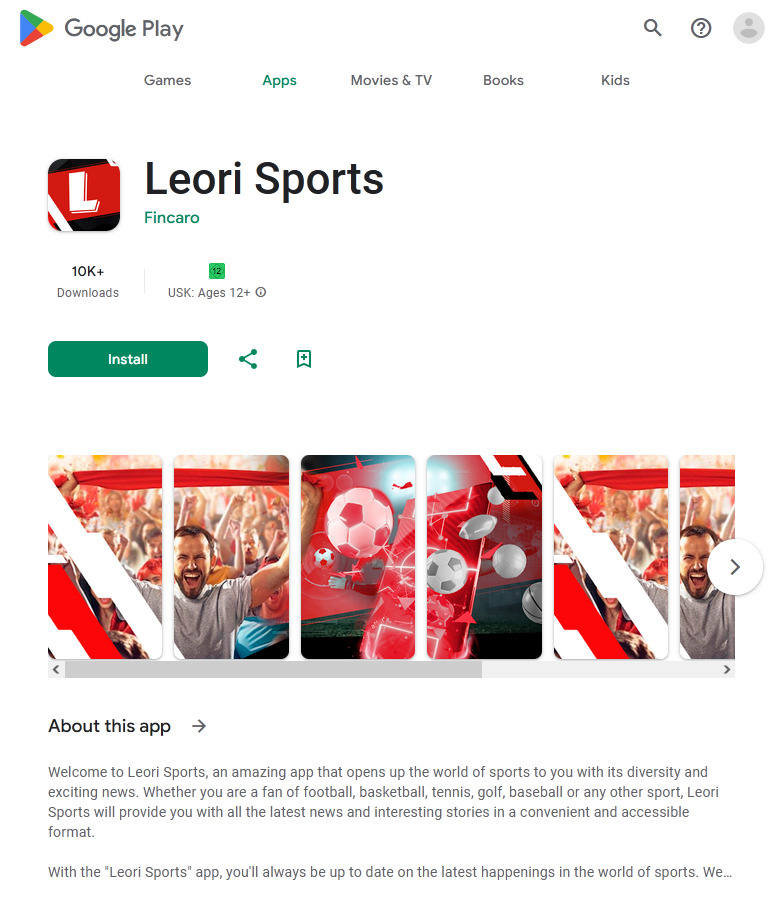

La tarea similar la realizaba también el troyano Android.FakeApp.1478 que se ocultaba en un programa para consultar noticias y publicaciones sobre el deporte y pudo abrir los sitios web de corredores de apuestas.

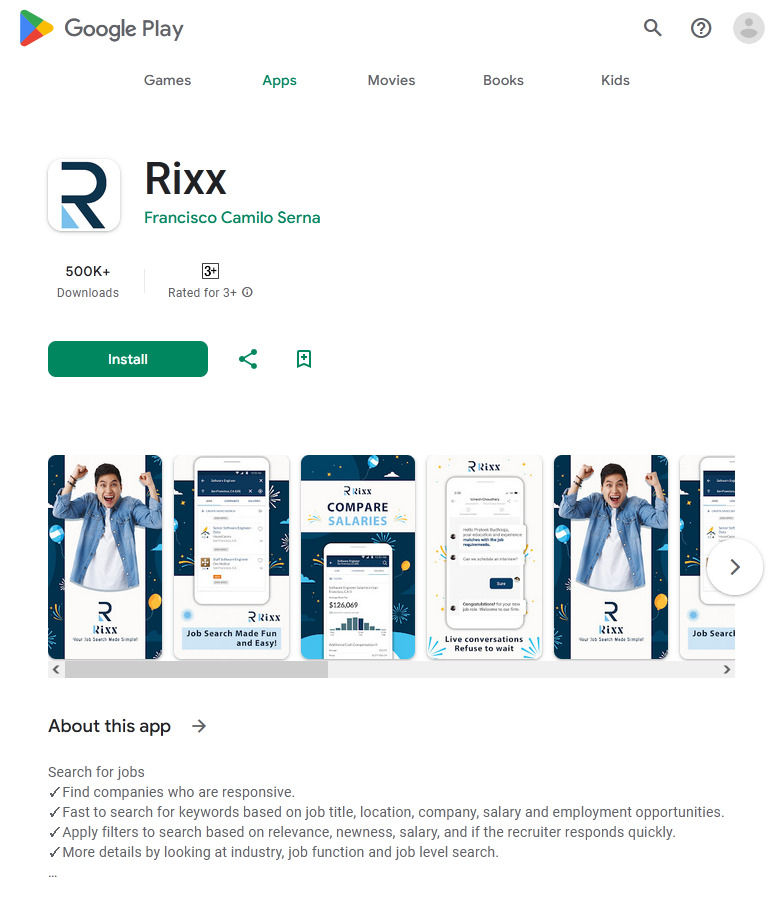

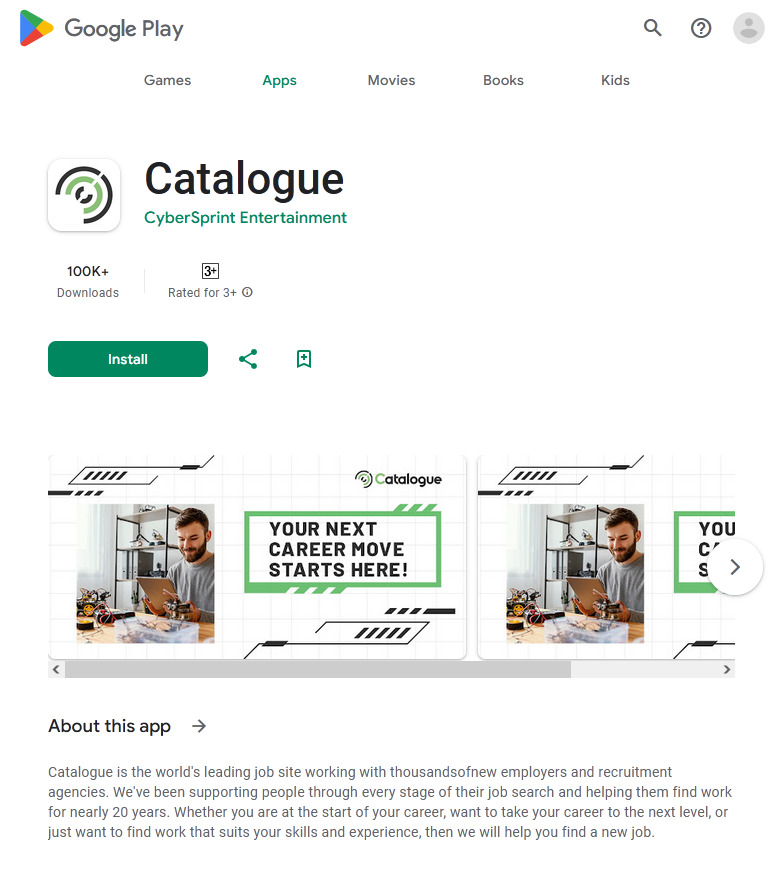

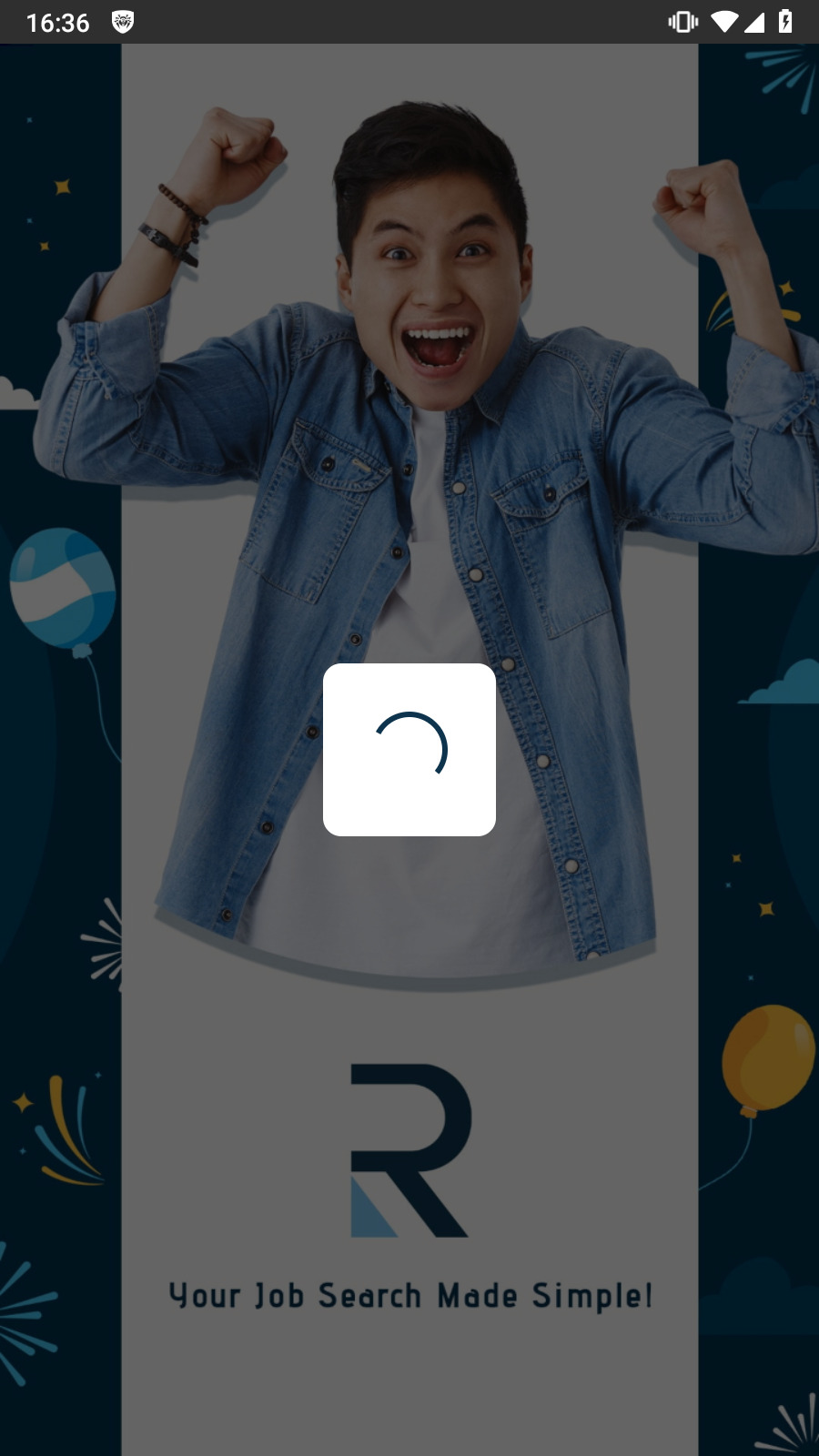

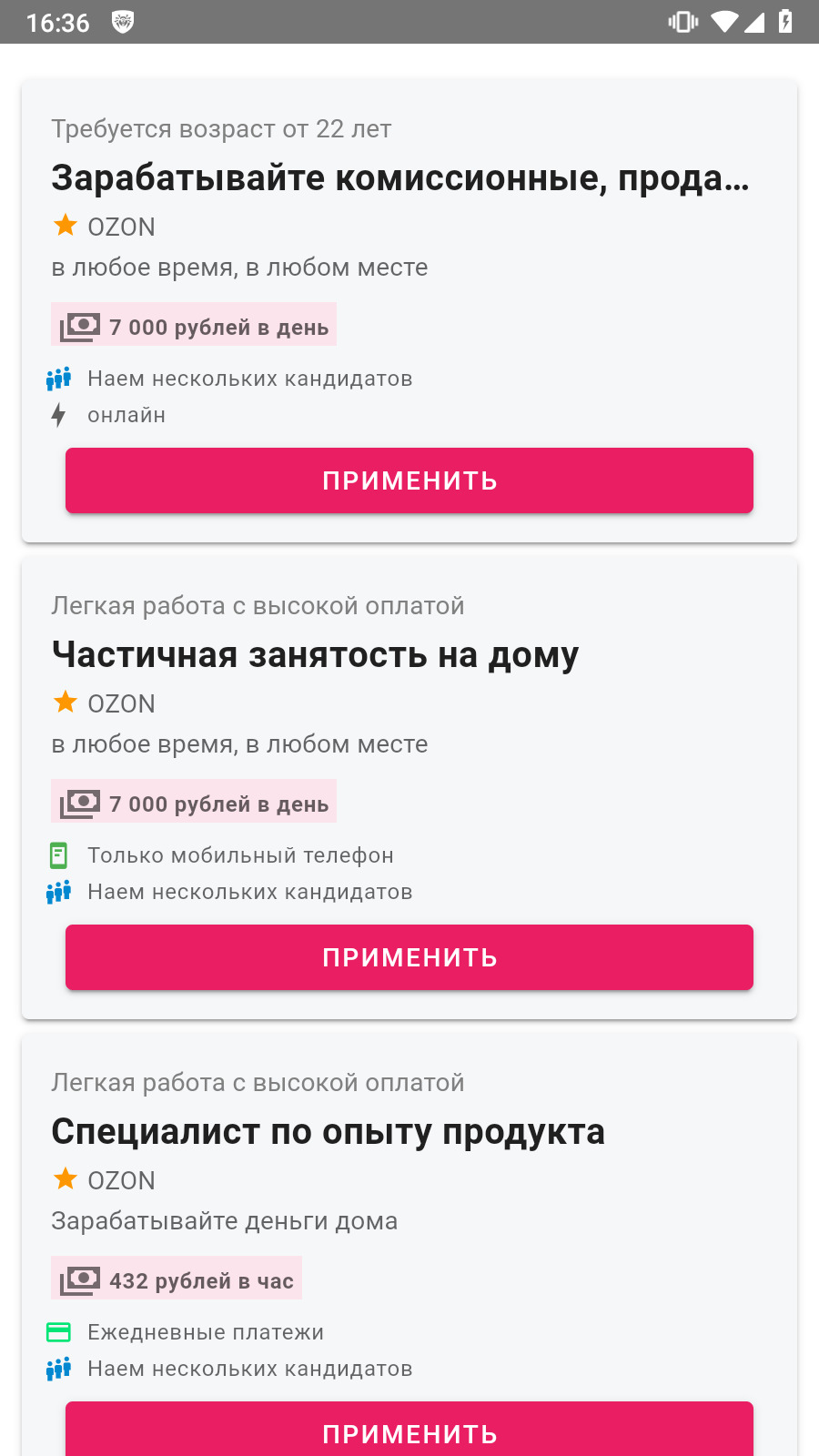

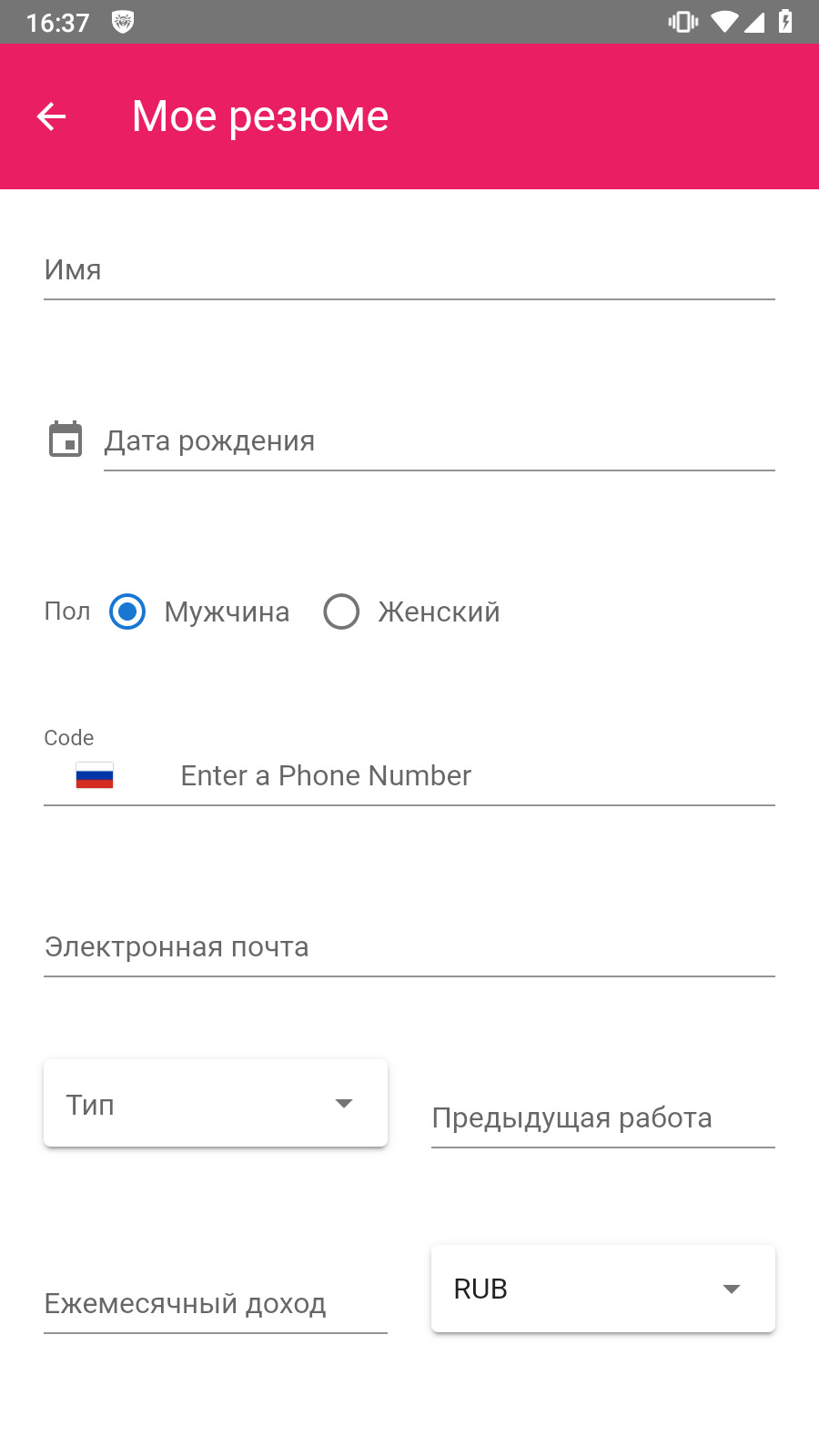

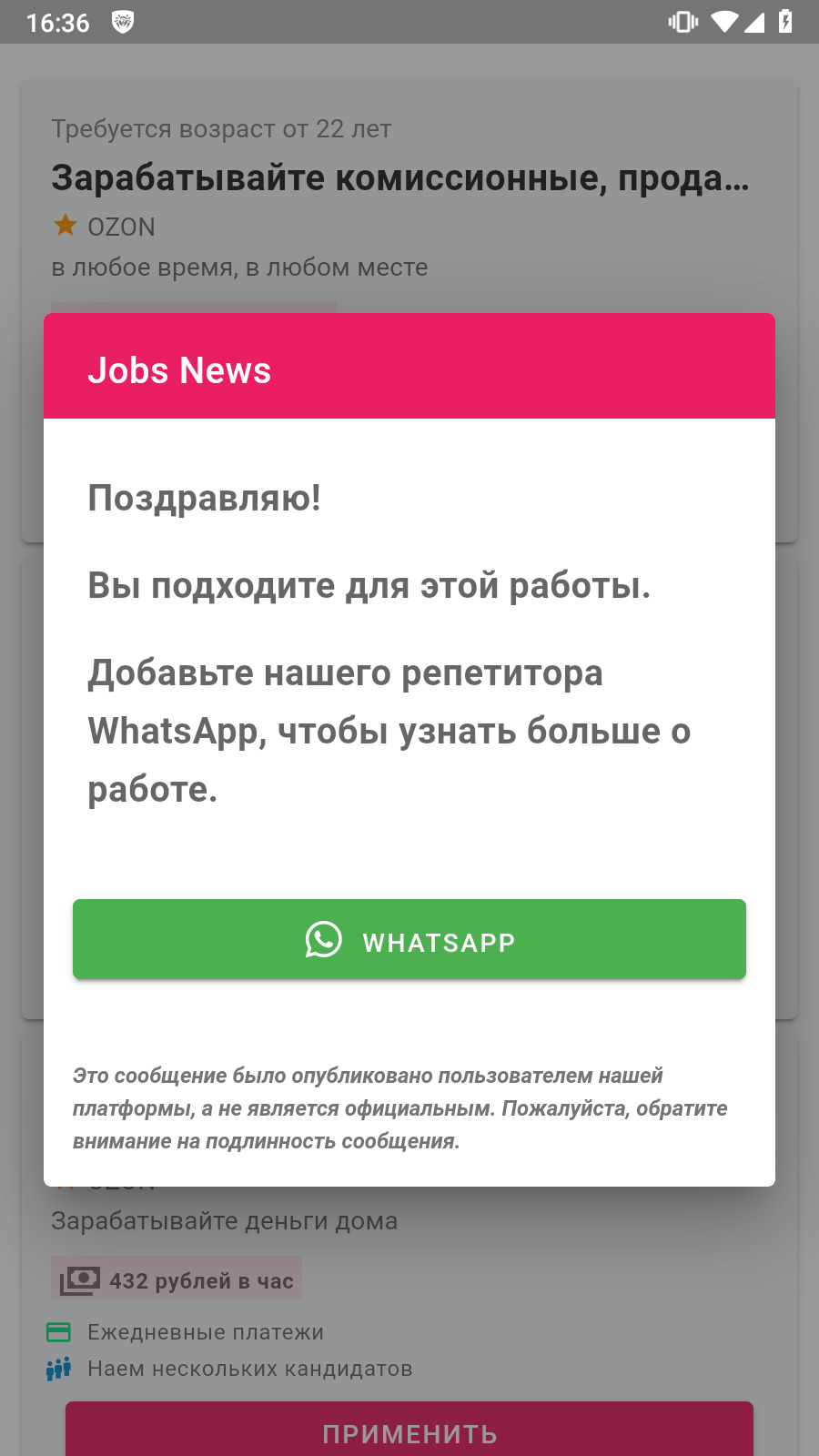

Además, fueron detectados los nuevos programas troyanos que supuestamente ayudan a los titulares de dispositivos en Android a encontrar trabajo. Uno de ellos fue llamado Rixx (Android.FakeApp.1468), el otro — Catalogue (Android.FakeApp.1471). Al iniciarse, este malware visualiza una lista falsa de ofertas de trabajo. Si las víctimas potenciales intentan contestar a algún anuncio, se les ofrece indicar los datos personales en un formulario especial o ponerse en contacto con el “empleador” a través de messengers, por ejemplo, WhatsApp o Telegram.

Más abajo puede consultarse un ejemplo de funcionamiento de un malware de este tipo. El troyano visualiza un formulario phishing camuflado por una ventana para crear un currículum u ofrece contactar con el “empleador” por messenger.

Para proteger los dispositivos en Android contra malware y software no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Indicadores de compromiso

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web

Descargar gratis