Un miner oculto en software pirata permite a los malintencionados enriquecerse a costa de sus víctimas

Amenazas corrientes | Últimas noticias | Todas las noticias

15 de enero de 2023

En diciembre del año 2023 los expertos del laboratorio de virus de Doctor Web notaron un crecimiento de detecciones del troyano miner Trojan.BtcMine.3767 y Trojan.BtcMine.2742 vinculado al mismo que, como se reveló, penetraban en los equipos de usuarios con distribuciones pirata de varios tipos de software.

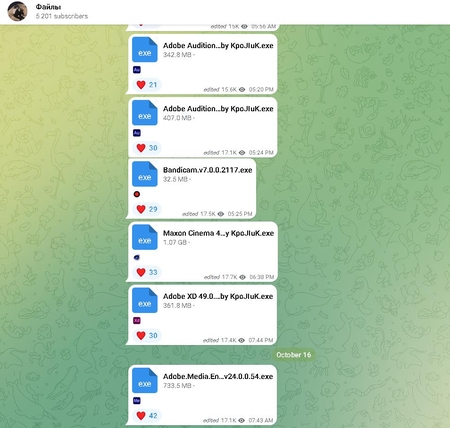

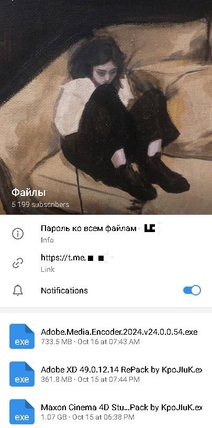

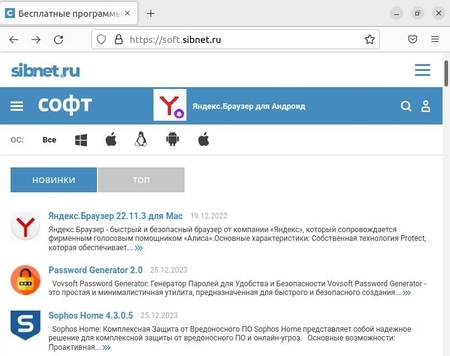

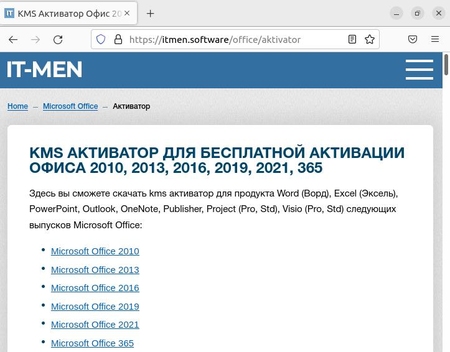

Trojan.BtcMine.3767 es un programa troyano para el SO Windows creado en lenguaje С++. Es un cargador del miner creado a base del proyecto SilentCryptoMiner con código público. Las fuentes básicas del software infectado por este troyano son el canal de Telegram t[.]me/files_f (más de 5000 suscriptores), así como los sitios web itmen[.]software y soft[.]sibnet[.]ru. Cabe destacar que para el último se prepararon compilaciones autónomas con el instalador NSIS. Así mismo, al descomprimir el paquete de instalación se detectaron las rutas usadas por los malintencionados para guardar los archivos fuente del troyano:

C:\bot_sibnet\Resources\softportal\exe\

C:\bot_sibnet\Resources\protect_build\miner\

Según los datos del laboratorio de virus Doctor Web, en un mes y medio una campaña de difusión de este troyano causó la infección de más de 40 000 equipos. Pero tomando en cuenta las estadísticas de visualizaciones de publicaciones en el canal de Telegram y el tráfico de sitios web, el alcance del problema puede ser aún más importante.

Una vez iniciado, el cargador copia a sí mismo al catálogo %ProgramFiles%\google\chrome\ con el nombre de updater.exe y crea una tarea del programador para asegurar el autoinicio al iniciar el sistema operativo. Para camuflarse, la tarea se llama GoogleUpdateTaskMachineQC. Además, el descargador añade su archivo a las excepciones del antivirus Windows Defender, y también prohíbe que el equipo se apague o cambie al modo de hibernación. La configuración inicial forma parte del cuerpo del troyano de forma fija, y posteriormente la configuración se recibe desde el host remoto. Una vez iniciado, al proceso explorer.exe se implementa la carga útil— Trojan.BtcMine.2742, un troyano que se encarga del mining oculto de criptomoneda.

Además, el descargador permite instalar en el equipo comprometido un rootkit sin archivos r77, prohibir las actualizaciones del SO Windows, bloquear acceso a los sitios web, eliminar de forma automática y recuperar sus archivos iniciales, suspender el proceso del mining de criptomoneda, así como descargar la memoria operativa y de video ocupada por el miner al iniciar en el equipo infectado los programas para supervisar procesos.

El antivirus Dr.Web detecta correctamente y desinfecta los troyanos Trojan.BtcMine.3767 y Trojan.BtcMine.2742, por lo tanto, los mismos no son peligrosos para nuestros usuarios.

Indicadores del compromiso