1 de julio de 2024

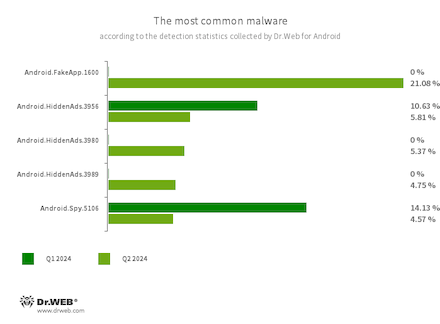

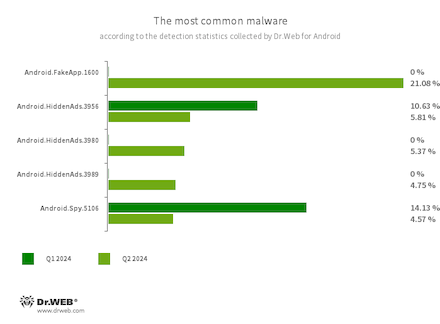

Según los datos de estadísticas de detecciones Dr.Web para dispositivos móviles Android, en II trimestre del año 2024 con mayor frecuencia se detectaba adware troyano Android.HiddenAds en los dispositivos protegidos. Los segundos en cuanto a la popularidad fueron las aplicaciones maliciosas Android.FakeApp, aplicadas por los malintencionados al realizar varios esquemas de estafa. La mayor parte de este crecimiento se refiere al troyano Android.FakeApp.1600 detectado por nuestros expertos a finales de mayo. Se difunde a través de los sitios web maliciosos de los cuales se descarga camuflado por una aplicación de juegos. Pero en realizada esta falsificación al ser iniciada abre un sitio web indicado en su configuración — en las modificaciones conocidas es un sitio web del casino en línea. A sus visitantes se les ofrece jugar a un juego de tipo “la rueda de la fortuna”, pero al intentar hacerlo los mismos se redirigen a la página con un formulario de registro. Los altos indicadores del número de detecciones de este malware se deben a lo siguiente: para promoverlo, los malintencionados usan así mismo la publicidad en otras aplicaciones. Al hacer clic sobre un anuncio de este tipo, los usuarios se ven en un sitio web malicioso correspondiente del que se descarga el troyano. En cuanto a la popularidad, los terceros fueron los troyanos Android.Spy que tienen funcionalidad espía.

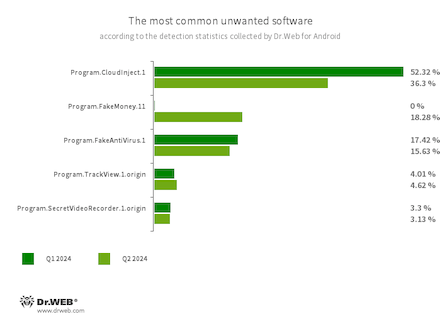

Durante el II trimestre el laboratorio de virus de la empresa Doctor Web detectó más amenazas en el catálogo Google Play. Entre las mismas, varios tipos de malware falsificado Android.FakeApp, así como un software no deseado Program.FakeMoney.11 que supuestamente permite convertir los premios virtuales en dinero real para usarlo fuera de la aplicación. Además, los malintencionados otra vez difundieron un troyano a través de Google Play que suscribe a las víctimas a los servicios de pago.

TENDENCIAS CLAVE DEL II TRIMESTRE

- Los troyanos adware Android.HiddenAds siguen siendo las amenazas en Android más activas

- Aparición de más amenazas en el catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

- Android.FakeApp.1600

- Un programa troyano que abre el sitio web indicado en su configuración. Las modificaciones conocidas de este malware abren un sitio web de un casino en línea.

- Android.HiddenAds.3956

- Android.HiddenAds.3980

- Android.HiddenAds.3989

- Los programas troyanos para visualizar publicidad importuna. Los representantes de esta familia se difunden frecuentemente camuflados por software legal y en algunos casos se instalan en el catálogo del sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos de publicidad suelen ocultar al usuario su presencia en el sistema — por ejemplo, «ocultan» el icono de la aplicación del menú de la pantalla principal.

- Android.Spy.5106

- Detección del programa troyano que consiste en versiones modificadas de modificaciones no oficiales de la aplicación WhatsApp. Puede robar el contenido de las notificaciones, proponer la instalación de software de orígenes desconocidos, y durante el uso del messenger — visualizar las ventanas de diálogo con contenido configurado a distancia.

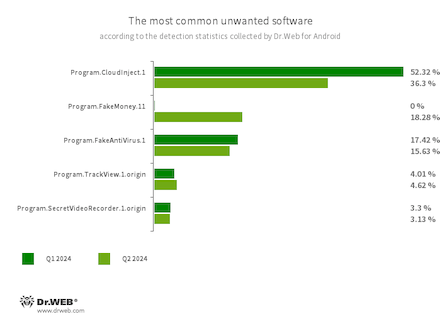

- Program.CloudInject.1

- Detección de aplicaciones en Android modificadas con el servicio en la nube CloudInject y la utilidad en Android del mismo nombre (añadida a la base de virus Dr.Web como Tool.CloudInject). Estos programas se modifican en el servidor remoto, así mismo el usuario interesado en su modificación (modder) no controla qué exactamente será incrustado en los mismos. Además, las aplicaciones reciben un conjunto de permisos peligrosos. Una vez modificados los programas, el modder puede administrarlos a distancia — bloquearlos, visualizar los diálogos personalizados, supervisar el hecho de instalación y desinstalación de otro software etc.

- Program.FakeMoney.11

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Эти программы имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Даже когда пользователям это удается, получить выплаты они не могут.

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al demandar la compra de la versión completa.

- Program.TrackView.1.origin

- Detección de la aplicación que permite observar a los usuarios a través de dispositivos en Android. Con este programa los malintencionados pueden detectar la ubicación de dispositivos objetivo, usar la cámara para grabar los vídeos y crear las fotos, hacer la escucha a través del micro, crear grabaciones de audio etc.

- Program.SecretVideoRecorder.1.origin

- Detección de varias versiones de la aplicación para la grabación de fotos y vídeos en segundo plano a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar de forma no autorizada al permitir desactivar las notificaciones sobre la grabación, así como sustituir el icono y la descripción de la aplicación por los falsos. Esta funcionalidad lo convierte en potencialmente peligroso.

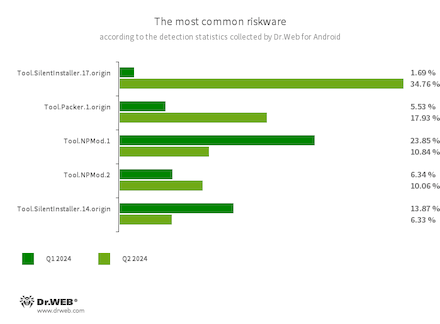

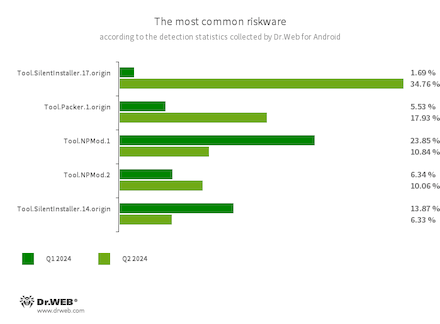

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.14.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismos. Estas plataformas crean un entorno virtual de ejecución en contexto de aplicaciones donde están incrustadas. Los archivos APK iniciados con las mismas pueden funcionar como si fueran parte de estos programas, y recibir los mismos permisos de forma automática.

- Tool.Packer.1.origin

- Una utilidad comprimidora especializada para proteger las aplicaciones en Android contra la modificación y la ingeniería inversa. No es maliciosa, pero puede ser usada para la protección tanto de software no malicioso, como troyano.

- Tool.NPMod.1

- Tool.NPMod.2

- Detección de aplicaciones en Android modificadas con la utilidad NP Manager. Estos programas tienen implementado un módulo especial que permite esquivar la comprobación de la firma digital una vez modificados.

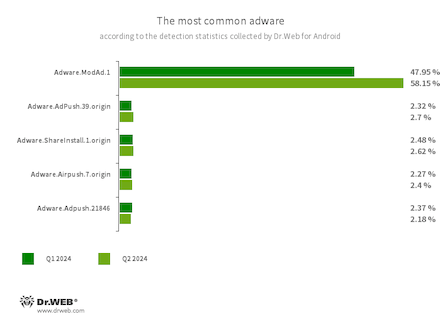

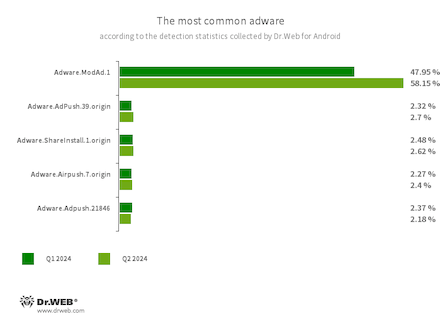

- Adware.ModAd.1

- Detección de algunas versiones modificadas del messenger WhatsApp en cuyas funciones está implementado el código para abrir los enlaces establecidos a través de la visualización web durante el trabajo con el messenger. Desde estas direcciones de Internet se redirige a los sitios web publicitados, por ejemplo, los casinos en línea y corredores de apuestas, sitios web para adultos.

- Adware.AdPush.39.origin

- Adware.Adpush.21846

- Módulos de publicidad que pueden ser integrados en software en Android. Visualizan las notificaciones de publicidad que engañan a usuarios. Por ejemplo, estas notificaciones pueden recordar mensajes del sistema operativo. Además, estos módulos recaban algunos datos privados, y también pueden descargar otras aplicaciones e inicializar su instalación.

- Adware.ShareInstall.1.origin

- Un módulo de publicidad que puede ser integrado en programas en Android. Visualiza notificaciones de publicidad en la pantalla de bloqueo de SO.

- Adware.Airpush.7.origin

- Un representante de la familia de módulos de publicidad incrustados en aplicaciones en Android que visualizan publicidad de varios tipos. En función de la versión y modificación, pueden ser notificaciones de publicidad, ventanas emergentes o banners. Con estos módulos, los malintencionados difunden malware a menudo, al proponer la instalación de algún tipo de software. Además, estos módulos transfieren varios tipos de información privada al servidor remoto.

Amenazas en Google Play

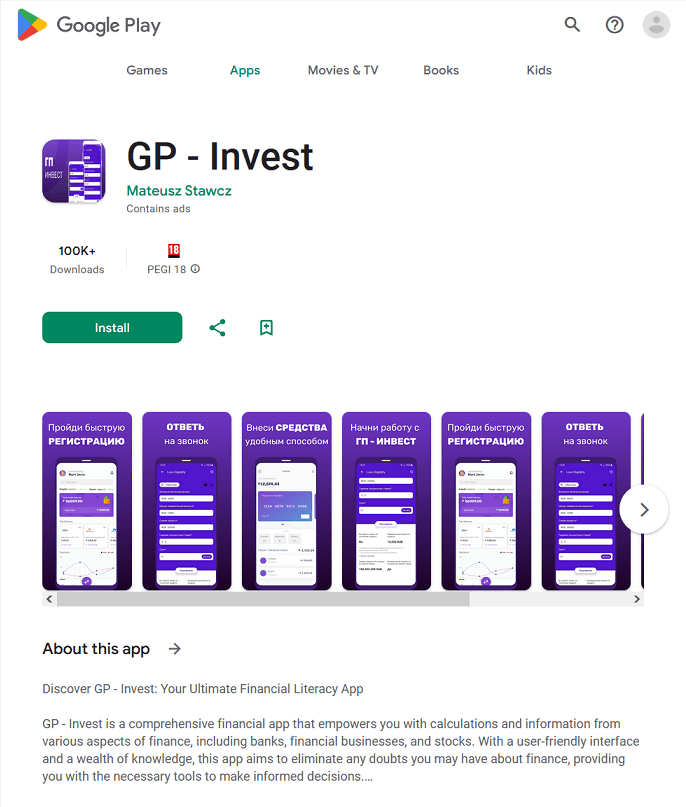

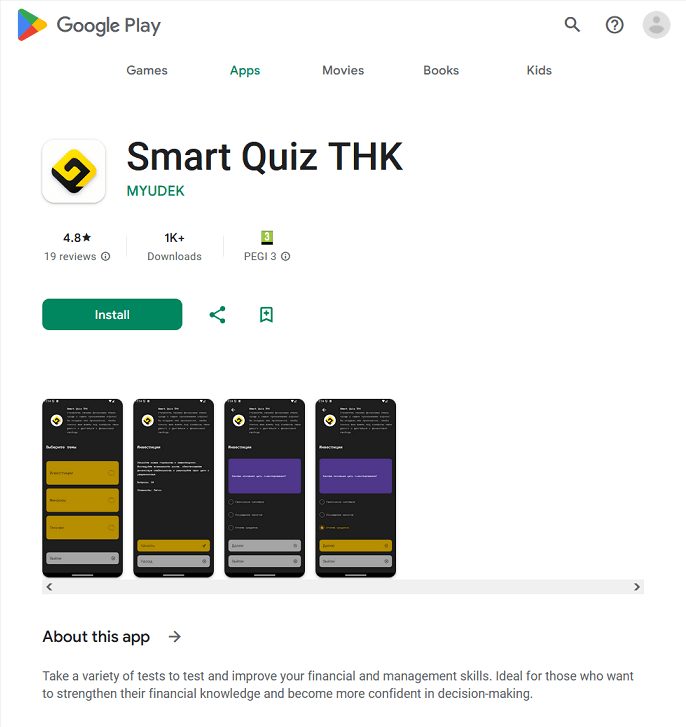

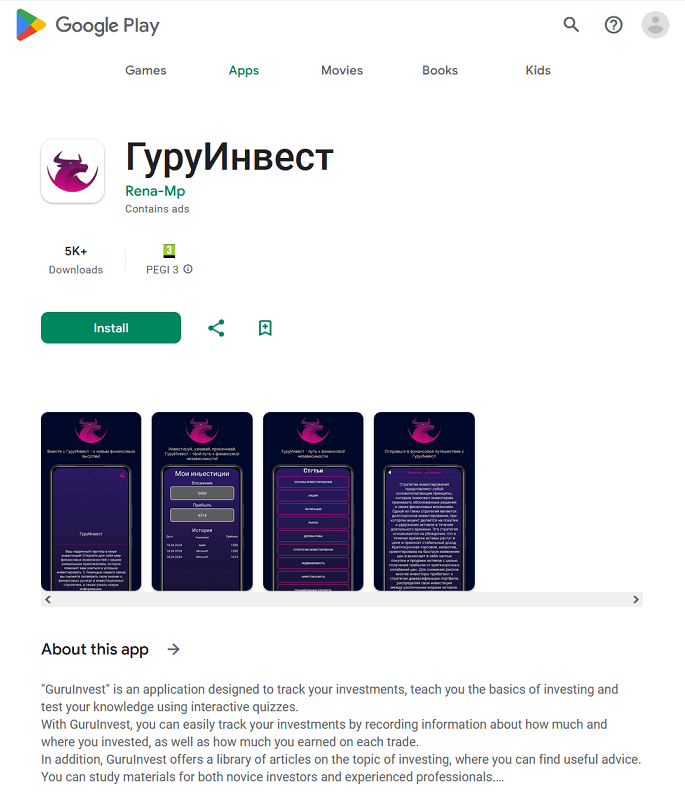

En el segundo trimestre del año 2024 el laboratorio de virus de la empresa Doctor Web otra vez detectó en el catálogo Google Play las aplicaciones troyanas de la familia Android.FakeApp. Una parte de las mismas se difundía camuflada por programas financieros, así como aplicaciones para participar en encuestas y triviales:

Podían abrir los sitios web de estafa donde a las víctimas potenciales supuestamente en nombre de entidades de crédito conocidas y empresas de petróleo y gas se les ofrecía realizar formación financiera o ser inversores. Para acceder a alguno de estos “servicios” los usuarios tenían que contestar a varias preguntas y luego indicar sus datos personales.

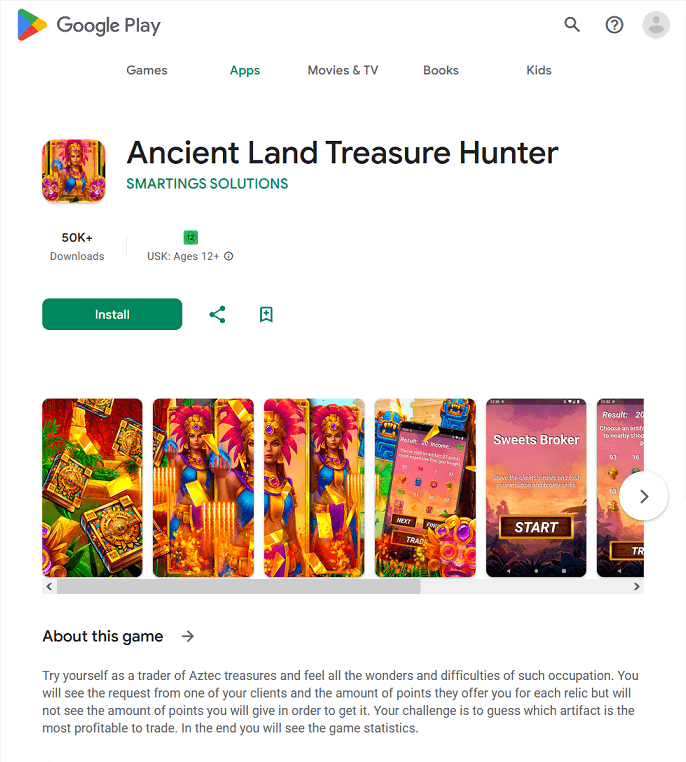

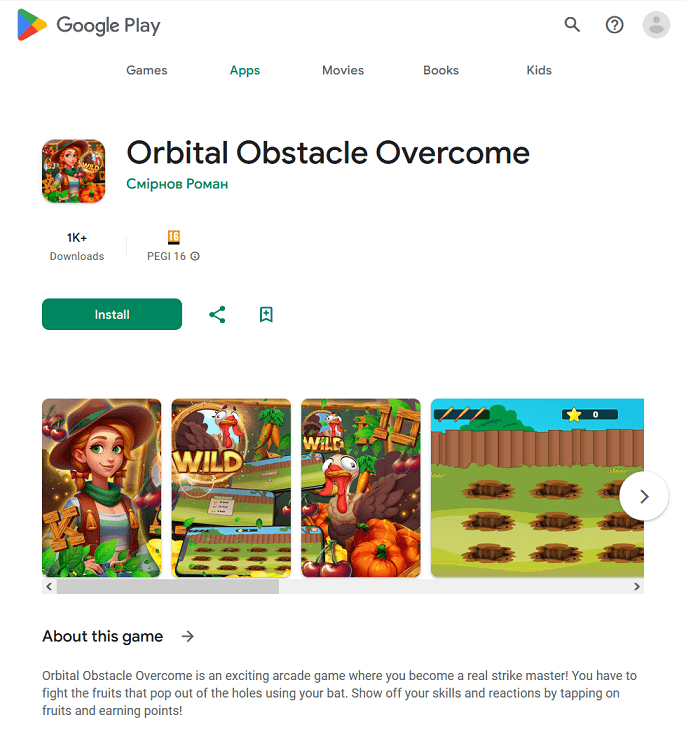

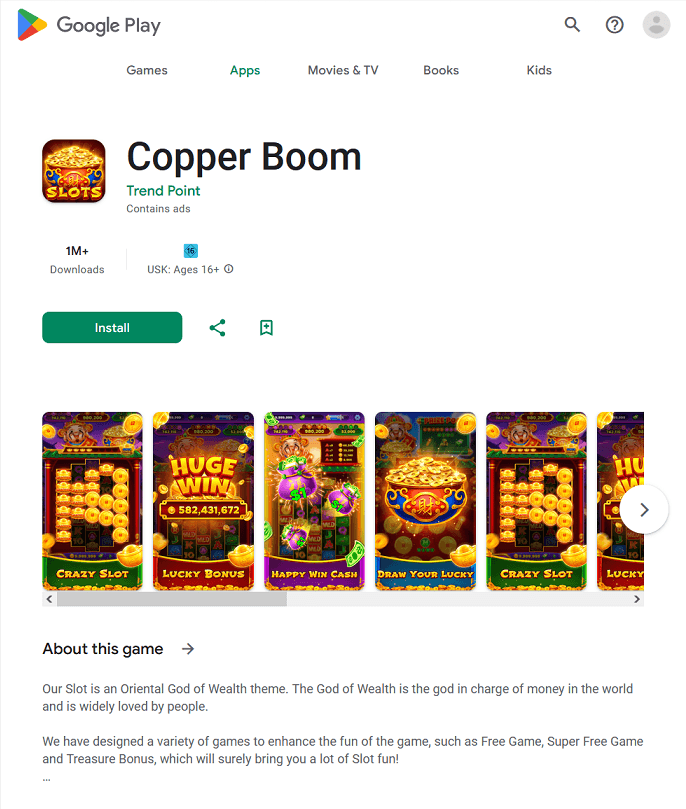

Otros troyanos Android.FakeApp se ocultaban en varios juegos. En determinadas condiciones en vez de la funcionalidad declarada, los mismos abrían los sitios web de corredores de apuestas y casinos en línea.

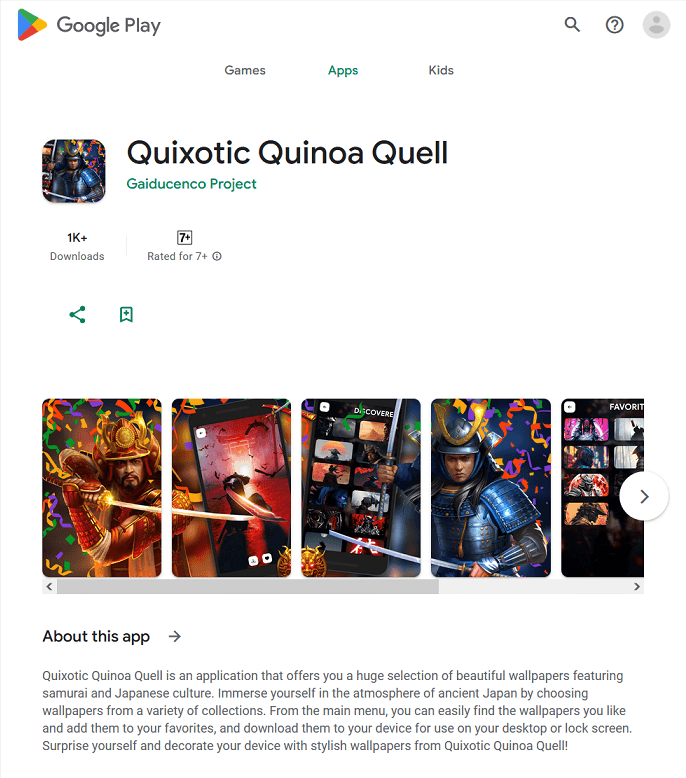

Otro programa troyano de la familia Android.FakeApp — Android.FakeApp.1607 — se ocultaba en un programa recopilación de imágenes. Realmente proporcionaba la funcionalidad declarada, pero en vez de eso también pudo abrir los sitios web de casinos en línea.

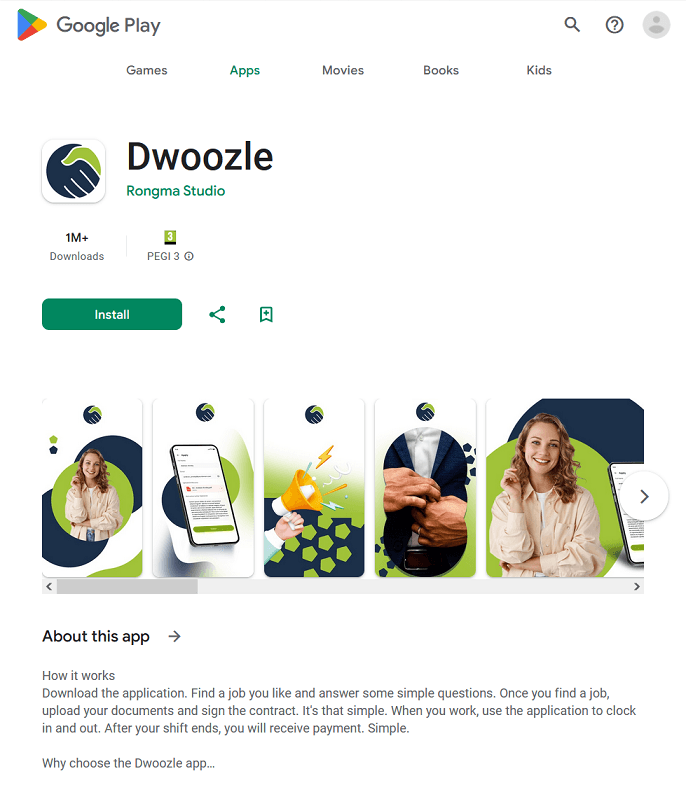

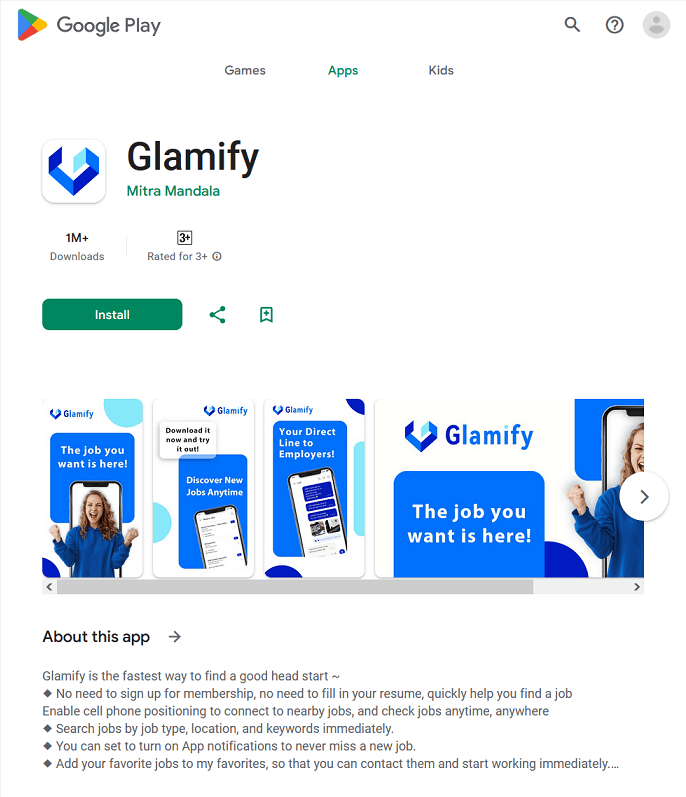

Algunos representantes de la familia Android.FakeApp (Android.FakeApp.1605 y Android.FakeApp.1606) fueron presentados por los malintencionados por software para buscar trabajo. Estos troyanos abren las listas de ofertas de trabajo falsificadas donde se ofrece ponerse en contacto con el «empleador» a través de los messengers en línea (por ejemplo, Telegram), o enviar un «currículum», al proporcionar los datos personales, Una vez llamada la atención de las víctimas potenciales, los malintencionados, al intentar robar dinero, pueden acechar a los usuarios en varios esquemas dudosos de ganar dinero.

Nuestros expertos también detectaron en Google Play otro programa no deseado que pertenece a la familia Program.FakeMoney. Estas aplicaciones ofrecen a los usuarios realizar varias tareas y recibir los premios virtuales que posteriormente supuestamente pueden ser usados como dinero real. En realidad, engañan a los usuarios de dispositivos en Android, porque no se realiza ningún pago. El objetivo de estos programas es estimular a usuarios permanecer en los mismos el máximo tiempo posible y visualizarles la publicidad que trae beneficios a los desarrolladores.

El programa detectado (Program.FakeMoney.11) es una variante de “bandido manco” sin pérdida por jugar al cual y por ver publicidad en la aplicación a los usuarios se les abonan los premios virtuales. Al intentar usar el dinero “ganado”, el programa retrasa esta posibilidad lo máximo posible, al proponer siempre las nuevas condiciones. Si el usuario al final presenta una solicitud para usar el dinero “correctamente”, se verá en una cola de espera que consiste en varios miles de otros “aspirantes”.

Además, en el catálogo Google Play se difundía otro programa troyano de la familia Android.Harly — Android.Harly.82. El malware de esta familia suscribe a las víctimas a los servicios de pago.

Para proteger los dispositivos en Android contra malware y software no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Indicadores de compromiso