1 de julio de 2024

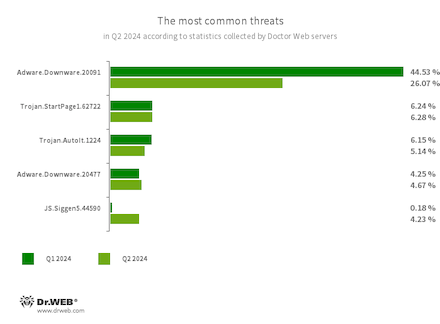

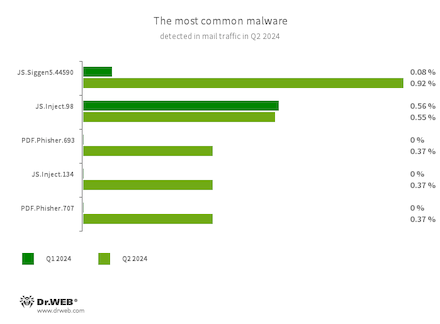

Según las estadísticas de detecciones del antivirus Dr.Web, en el II trimestre del año 2024 las amenazas más difundidas fueron adware no deseado, adware troyano, así como malware que se difunde en otros troyanos y se aplica para complicar su detección. En el tráfico de correo con mayor frecuencia se detectaban los scripts maliciosos y varios documentos phishing.

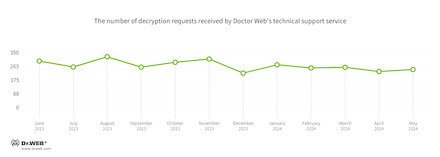

Los usuarios cuyos archivos fueron afectados por los troyanos cifradores con mayor frecuencia afrontaban los encoders Trojan.Encoder.3953, Trojan.Encoder.35534 y Trojan.Encoder.26996.

En dispositivos en Android con mayor frecuencia se detectaba adware troyano de la familia Android.HiddenAds, malware Android.FakeApp y troyanos espía Android.Spy. Así mismo, en el catálogo Google Play nuestros analistas de virus detectaron más amenazas.

Tendencias clave del II trimestre

- Alta actividad de adware troyano y software de publicidad

- Prevalencia de scripts maliciosos y varios documentos phishing en el tráfico de correo malicioso

- Reducción del número de solicitudes de usuarios para descifrar los archivos afectados por los cifradores

- Adware troyano Android.HiddenAds otra vez fue la amenaza más detectada para dispositivos en Android

Según los datos del servicio de estadísticas Doctor Web

Las amenazas más populares del II trimestre:

- Adware.Downware.20091

- Adware.Downware.20477

- Adware que sirve de instalador intermediario de programas pirata.

- Trojan.StartPage1.62722

- Malware que suplanta la página de inicio en la configuración del navegador.

- Trojan.AutoIt.1224

- Detección de la versión comprimida del programa troyano Trojan.AutoIt.289 creado en lenguaje script AutoIt. Se difunde como parte del grupo de varias aplicaciones maliciosas ― un miner, un backdoor y un módulo para difusión autónoma. Trojan.AutoIt.289 realiza varias acciones maliciosas que dificultan la detección de la carga útil básica.

- JS.Siggen5.44590

- Código malicioso añadido a la biblioteca JavaScript pública es5-ext-main. Visualiza un mensaje determinado si el paquete está instalado en el servidor con el huso horario de ciudades rusas.

Estadísticas de malware en el tráfico de correo

- JS.Siggen5.44590

- Código malicioso añadido a la biblioteca JavaScript pública es5-ext-main. Visualiza un mensaje determinado si el paquete está instalado en el servidor con el huso horario de ciudades rusas.

- JS.Inject

- Familia de scripts maliciosos creados en lenguaje JavaScript. Incrustan un script malicioso en el código HTML de las páginas web.

- PDF.Phisher.693

- PDF.Phisher.707

- Documentos PDF usados en envíos email phishing.

Cifradores

En el II trimestre del año 2024 el número de solicitudes para descifrar archivos afectados por los programas cifradores troyanos bajó un 24,94% comparado con el I trimestre.

Los encoders más difundidos del II trimestre:

- Trojan.Encoder.3953 — 18.43%

- Trojan.Encoder.35534 — 9.22%

- Trojan.Encoder.26996 — 8.75%

- Trojan.Encoder.35067 — 2.07%

- Trojan.Encoder.37369 — 1.61%

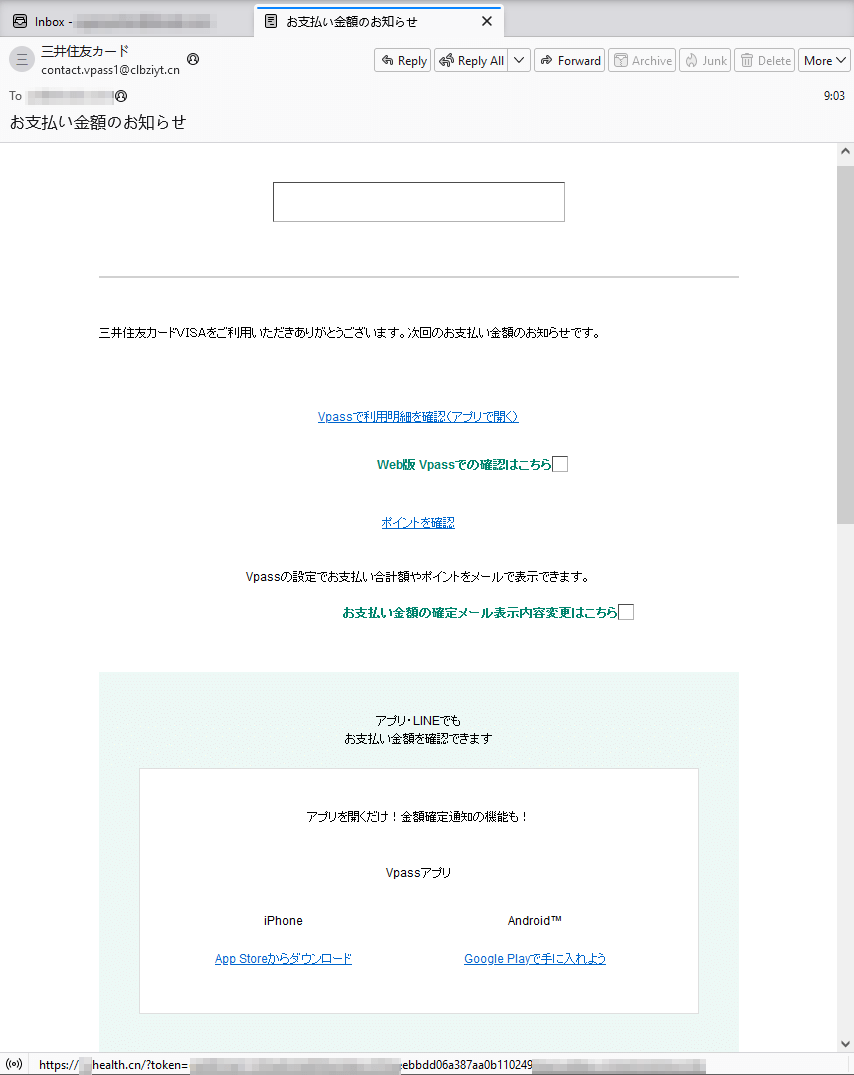

Sitios web peligrosos

En el II trimestre del año 2024 los expertos de la empresa Doctor Web registraron un envío de mensajes electrónicos phishing destinados para usuarios de Japón. Los malintencionados en supuestamente en nombre de algún banco informaban a las víctimas potenciales sobre alguna compra y les ofrecían conocer los detalles del “pago” al seguir el enlace proporcionado. En realidad, este enlace llevaba a un recurso de Internet phishing.

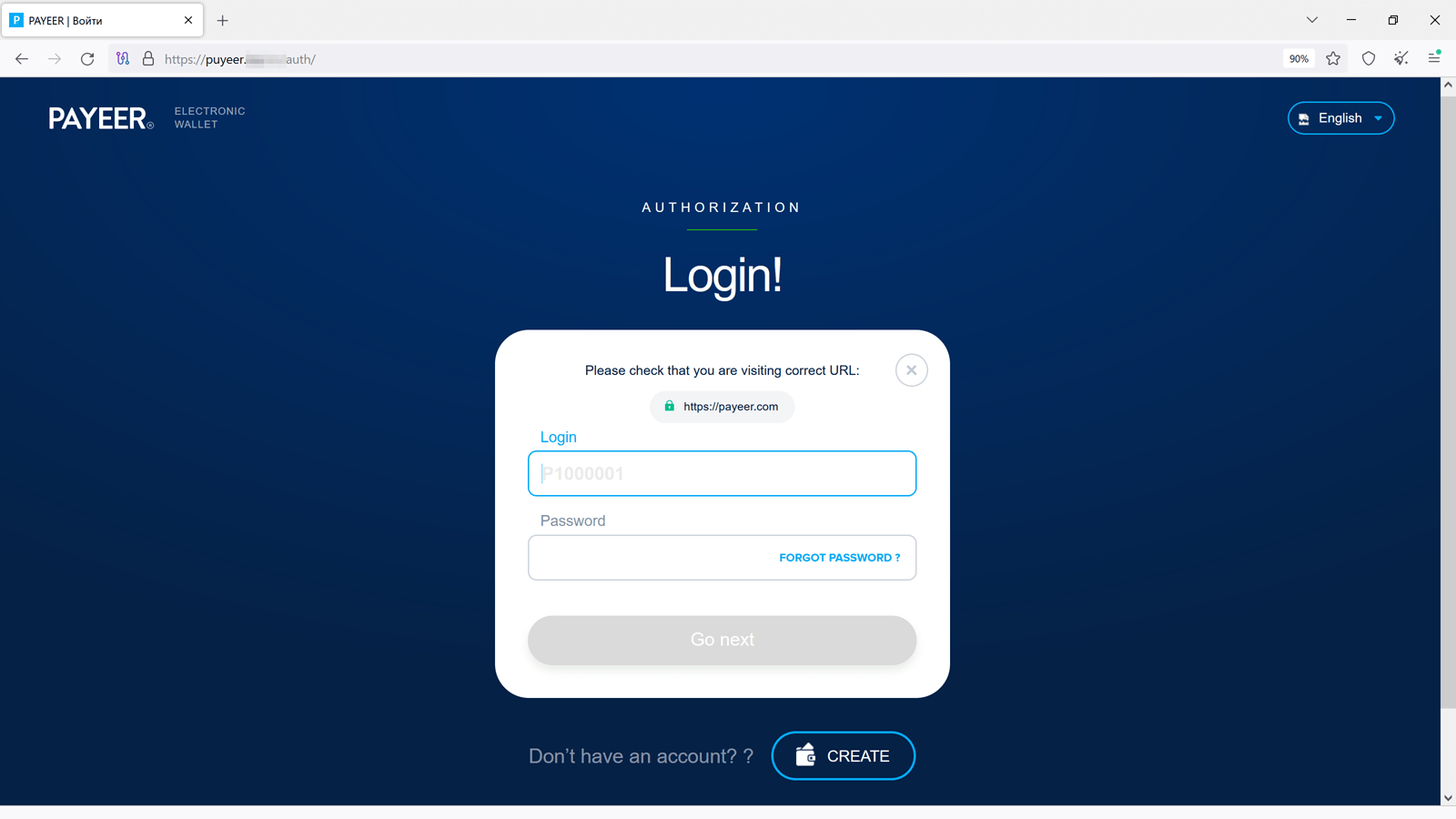

Entre los sitios web de estafadores detectados en el II trimestre nuestros analistas de Internet también mencionaron los recursos phishing que imitaban el diseño de los sitios web reales de monederos electrónicos — por ejemplo, Payeer. Con los mismos los malintencionados intentaban robar los datos de inicio de sesión de usuarios.

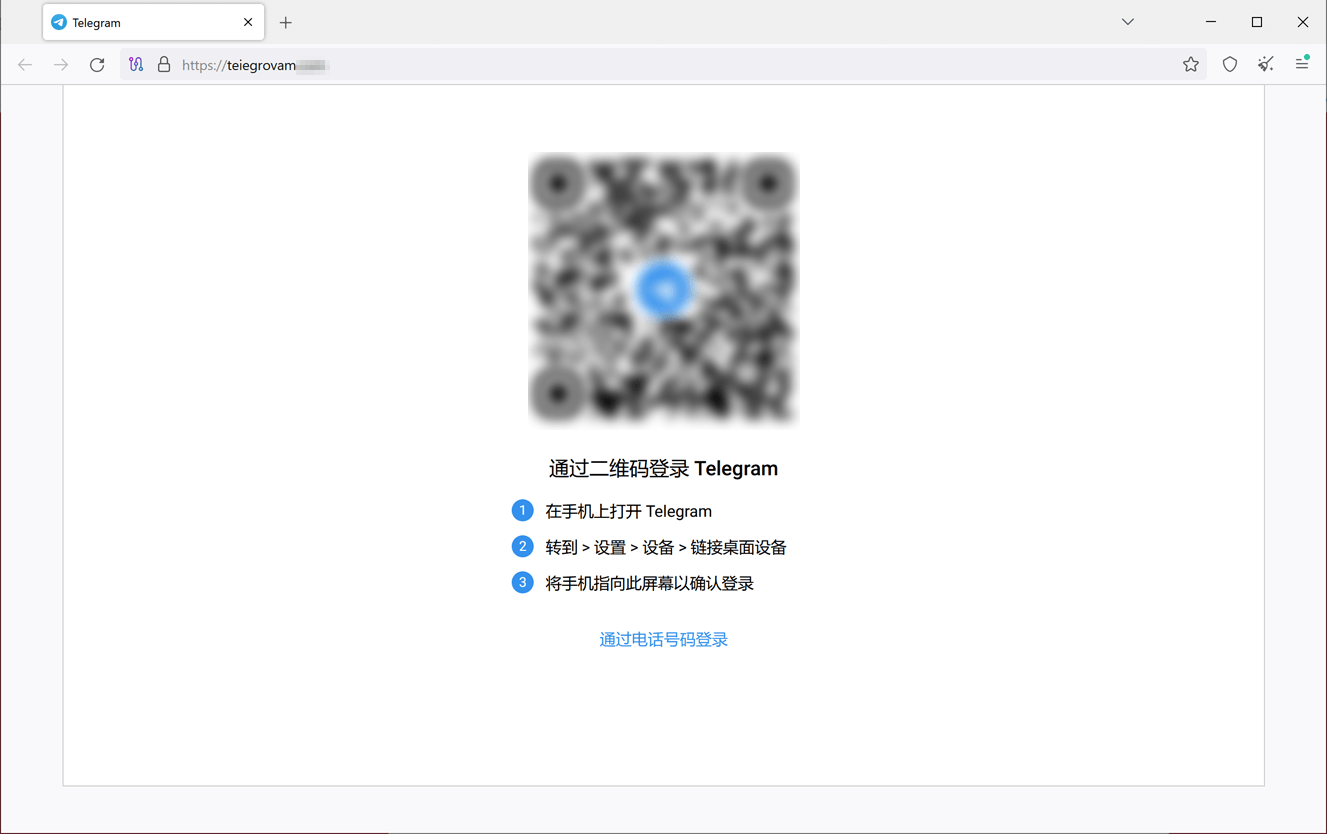

Además, los ciberdelincuentes no dejan los intentos de acceder a las cuentas de varios messengers. Para realizarlo, crean los sitios web con formularios de autenticación falsificados. Más abajo podemos consultar un ejemplo de los mismos. A las víctimas potenciales se les ofrece entrar en Telegram con un código QR o un número del móvil. Si el usuario lo acepta, los malintencionados recibirán sus datos para entrar en la cuenta.

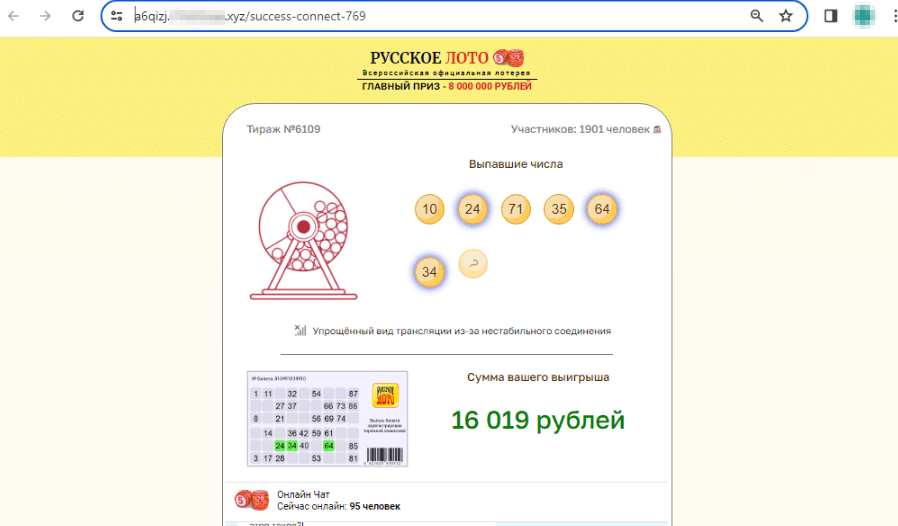

Así mismo, nuestros expertos siguen detectando los sitios web de estada destinados a los usuarios de habla rusa. Entre los mismos siguen siendo populares los sitios web que ofrecen a las víctimas potenciales participar en la lotería supuestamente gratis. En los mismos se informa que los usuarios reciben “de regalo” la lotería que al final tiene “premio”. Para “recibir” el premio las víctimas deben indicar los datos de la tarjeta bancaria y pagar alguna comisión o tasa por “transferir” un premio inexistente a su cuenta bancaria.

Un ejemplo de un sitio web de estafa de este tipo puede consultarse más abajo. Al principio, imita el registro de la lotería “gratuita”, y luego supuestamente visualiza el sorteo del premio en línea:

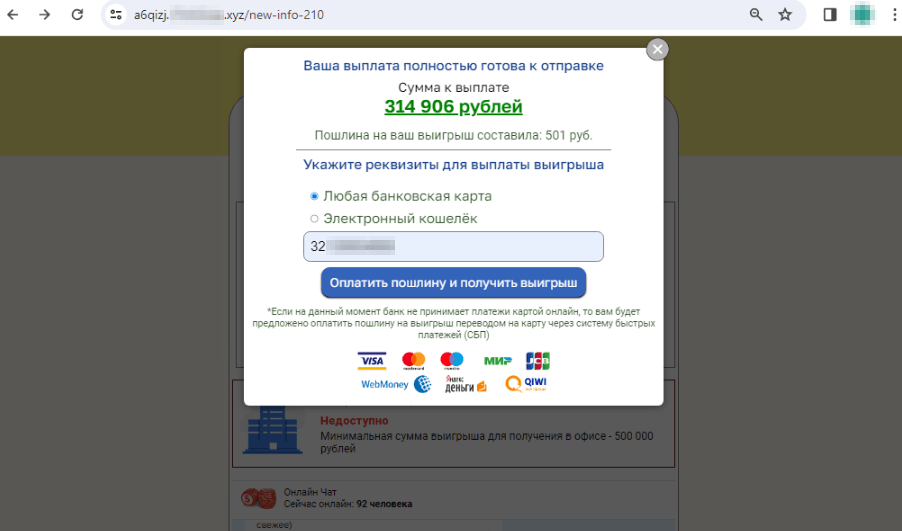

El usuario “gana” 314 906 RUB, pero para “recibir” el premio debe proporcionar los datos de la tarjeta bancaria. Debe pagar una “tasa” de 501 RUB por “transferir” el dinero:

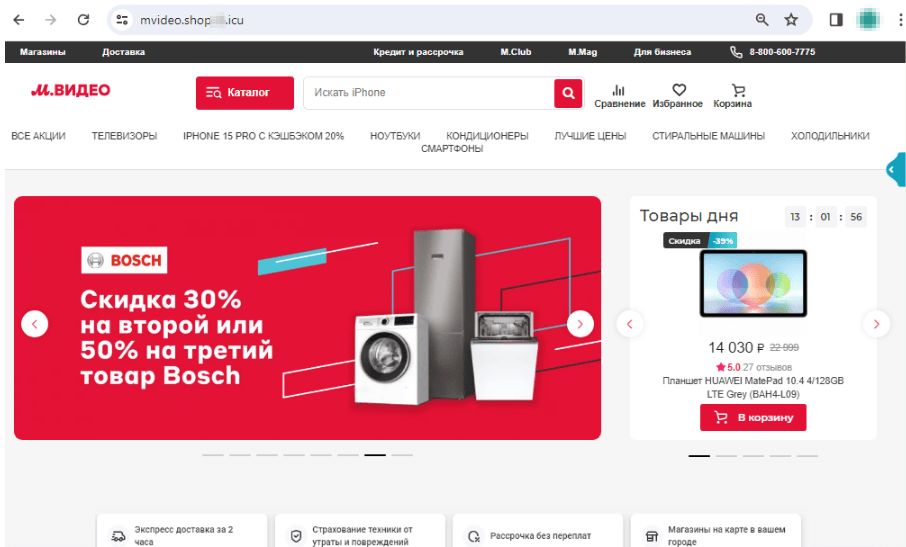

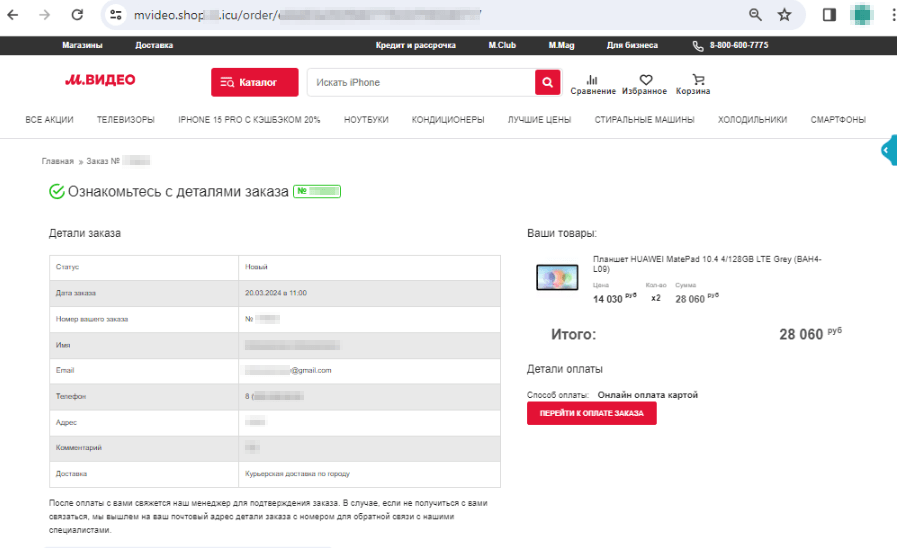

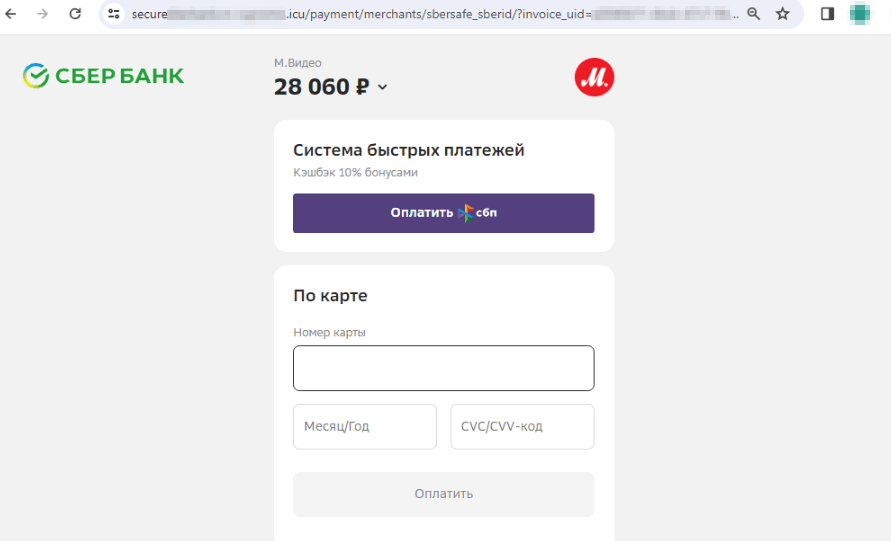

Así mismo, los recursos populares de tiendas en Internet siguen siendo populares entre los estafadores — por ejemplo, las tiendas de artículos electrónicos y electrodomésticos. Los malintencionados asechan a las víctimas potenciales con “descuentos”, “cupones” y varias “promociones”, al proponer adquirir los artículos populares por precios reducidos. Al formalizar un “pedido” en estos sitios web a los usuarios normalmente se les ofrece pagarlo a través de la banca en línea o la tarjeta bancaria. Pero nuestros expertos destacan que los delincuentes empezaron a aplicar el Sistema de pagos rápidos.

En los pantallazos más abajo puede consultarse un ejemplo de un sitio web falsificado que imita el recurso de Internet de una red comercial de artículos electrónicos:

La víctima potencial formaliza un pedido del “artículo” que supuestamente tiene un descuento:

Como un modo de pago del “pedido” se propone usar el Sistema de pagos rápidos: