Void se ha hecho con un millón de consolas TV en Android

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

12 de septiembre de 2024

En agosto del año 2024 la empresa Doctor Web fue contactada por varios usuarios en cuyos dispositivos el antivirus Dr.Web detectó cambios en el área de archivos de sistema. Pasó con los modelos siguientes:

| Modelo de consola TV | Versión de firmware declarada |

|---|---|

| R4 | Android 7.1.2; R4 Build/NHG47K |

| TV BOX | Android 12.1; TV BOX Build/NHG47K |

| KJ-SMART4KVIP | Android 10.1; KJ-SMART4KVIP Build/NHG47K |

En todos los casos las características de infección eran parecidas, por lo tanto, serán descritas a base de un ejemplo de una de las primeras solicitudes. En la consola TV afectada por el troyano fueron modificados los siguientes objetos:

- install-recovery.sh

- daemonsu

Además, en el sistema de archivo aparecieron 4 nuevos archivos:

- /system/xbin/vo1d

- /system/xbin/wd

- /system/bin/debuggerd

- /system/bin/debuggerd_real

Los archivos vo1d y wd — son los componentes del troyano detectado por nosotros Android.Vo1d.

Los autores del troyano, probablemente, intentaron camuflar uno de sus componentes por un programa de sistema /system/bin/vold, al llamarlo con un nombre parecido «vo1d». El malware fue llamado por nombre de este archivo. Así mismo, este nombre escrito parece a la palabra «void» (vacío en inglés).

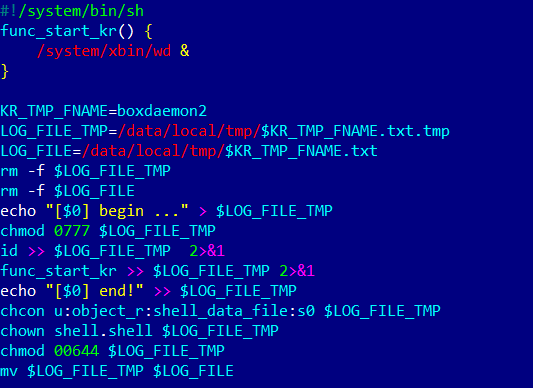

El archivo install-recovery.sh — es un script que está presente en la mayoría de dispositivos en Android. Se inicia al iniciar el sistema operativo y contiene datos para el autoinicio de los elementos indicados en el mismo. Si algún malware tiene acceso root y posibilidad de escritura en el catálogo de sistema /system, puede fijarse en un dispositivo infectado, al añadir a sí mismo a este script (o al crearlo si el mismo no existe en el sistema). Android.Vo1d escribió en el mismo un autoinicio del componente wd.

Archivo modificado install-recovery.sh

El archivo daemonsu existe en muchos dispositivos en Android con acceso root. Se inicia por el sistema al arrancar y se encarga de proporcionar los privilegios root al usuario. Android.Vo1d escribió a sí mismo también en este archivo, al configurar el autoinicio del módulo wd.

El archivo debuggerd es un demonio que suele ser aplicado para crear informes de errores. Pero al infectar la consola TV este archivo fue suplantado por un script que inicia el componente wd.

El archivo debuggerd_real en este caso es una copia del script por el cual fue suplantado el archivo real debuggerd. Los expertos de Doctor Web opinan que según el diseño de los autores del troyano debuggerd inicial debe ser movido a debuggerd_real para seguir funcionando. Pero como la infección, probablemente, se produjo dos veces, el troyano movió el archivo ya suplantado (es decir, el script). Como resultado en el dispositivo hubo dos scripts del troyano y ningún archivo real del programa debuggerd.

Al mismo tiempo los demás usuarios que nos contactaron tenían otro conjunto de archivos en dispositivos infectados:

- daemonsu (archivo análogo vo1d — Android.Vo1d.1);

- wd (Android.Vo1d.3);

- debuggerd (similar al script descrito más arriba);

- debuggerd_real (archivo original de la utilidad debuggerd);

- install-recovery.sh (un script que asegura la carga de los objetos indicados en el mismo).

El estudio de todos estos archivos demostró que para fijar Android.Vo1d en el sistema, sus creadores usaron como mínimo tres métodos distintos — modificación de archivos install-recovery.sh y daemonsu, así como la suplantación del programa debuggerd. Posiblemente, pensaban que en el sistema infectado estaría por lo menos uno de los archivos objetivo porque las manipulaciones hasta con uno de ellos aseguraría un autoinicio correcto del troyano para los reinicios posteriores del dispositivo.

La funcionalidad básica de Android.Vo1d está oculta en sus componentes vo1d (Android.Vo1d.1) y wd (Android.Vo1d.3) que funcionan como un conjunto. El módulo Android.Vo1d.1 se encarga del inicio de Android.Vo1d.3 y controla su actividad, al reiniciar el proceso en caso necesario. Así mismo, por comando del servidor de control puede descargar e iniciar los archivos ejecutables. A su vez, el módulo Android.Vo1d.3 instala en el dispositivo e inicia el demonio cifrado en su cuerpo (Android.Vo1d.5) que también puede descargar e iniciar los archivos ejecutables. Además, supervisa la aparición de archivos APK de aplicaciones en los catálogos establecidos y los instala.

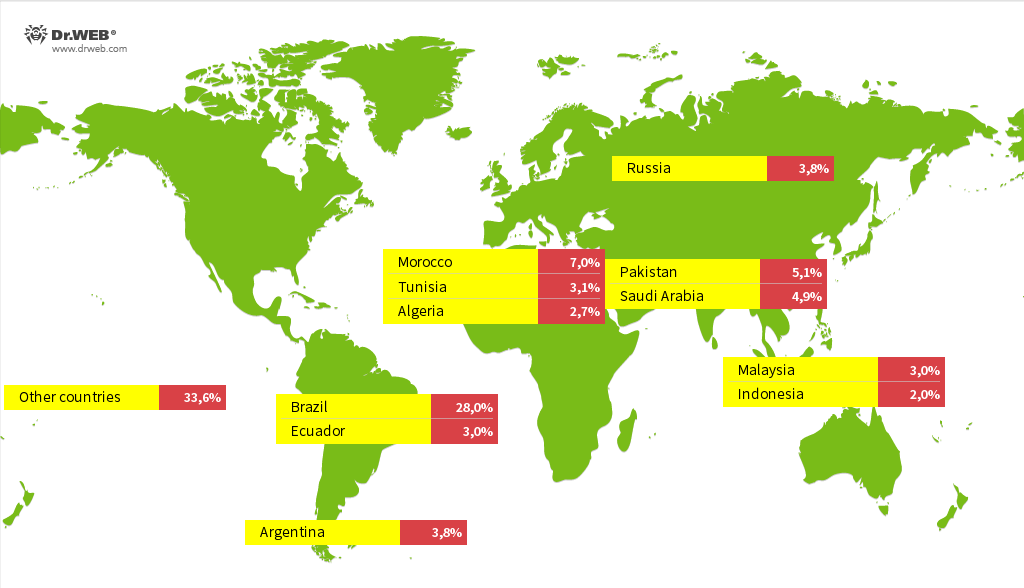

La investigación realizada por los analistas de virus de Doctor Web demostró que el backdoor Android.Vo1d infectó unos 1 300 000 dispositivos, y su alcance de difusión es casi de 200 países. El mayor número de infecciones se detectó en Brasil, Marruecos, Pakistán, Arabia Saudí, Rusia, Argentina, Ecuador, Túnez, Malasia, Argelia e Indonesia.

Países con el mayor número de dispositivos infectados detectados

La posible causa de que el objetivo de los malintencionados que difundieron Android.Vo1d eran las consolas TV es que estos dispositivos funcionan con frecuencia a base de versiones obsoletas de Android donde no están corregidas las vulnerabilidades y para las cuales ya no se producen actualizaciones. Por ejemplo, los modelos de los usuarios que nos contactaron funcionan a base de Android 7.1 , aunque para algunos de ellos en la configuración están indicadas las versiones mucho más nuevas — Android 10 y Android 12. Lamentablemente, eso pasa muchas veces: los productores de dispositivos económicos usan las antiguas versiones de SO y las presentan como más nuevas para mejorar su atracción.

Además, los usuarios por error pueden considerar que las consolas TV son dispositivos más protegidos comparado con smartphones. Por lo tanto, pueden instalar el antivirus en los mismos con menos frecuencia y corren el riesgo de afrontar malware al descargar aplicaciones de terceros o instalar firmware no oficial.

Actualmente la fuente de infección de consolas por backdoor sigue siendo desconocido. Uno de los vectores posibles puede ser un ataque de un software intermediario que usa las vulnerabilidades del sistema operativo para recibir los permisos root. Otro puede ser el uso de versiones no oficiales de firmware con acceso root.

Dr.Web Security Space para móviles detecta correctamente todas las variantes conocidas del troyano Android.Vo1d y si hay acceso root desinfecta los dispositivos infectados.

Más información sobre Android.Vo1d.1

Más información sobre Android.Vo1d.3

Más información sobre Android.Vo1d.5