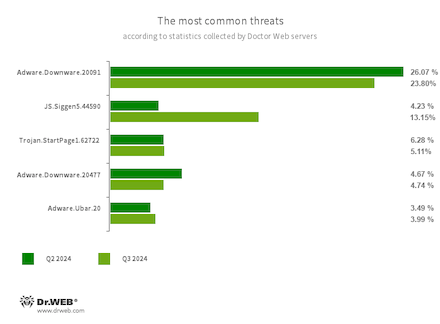

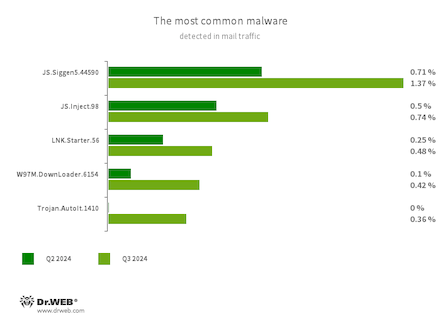

Según las estadísticas de detecciones del antivirus Dr.Web, en el III trimestre del año 2024 el número total de amenazas detectadas creció un 10,81% comparado con el II trimestre. El número de amenazas únicas bajó un 4,73%. La mayoría de las detecciones otra vez se refirió a adware. También se difundieron los scripts malware, los troyanos que visualizan publicidad y los troyanos que se difunden como parte de otro malware y se aplican para dificultar su detección. En el tráfico de correo con mayor frecuencia se detectaban los scripts malware y las aplicaciones que usan las vulnerabilidades de los documentos Microsoft Office.

En los dispositivos en Android las amenazas más frecuentes fueron los troyanos Android.FakeApp aplicados para estafas, los troyanos de publicidad Android.HiddenAds y malware que tiene varios tipos de funcionalidad Android.Siggen. Así mismo, en agosto nuestros expertos detectaron un nuevo troyano Android.Vo1d que infectó casi 300 000 consolas TV que funcionan en SO Android. Además, el laboratorio de virus Doctor Web durante el III trimestre detectó múltiples nuevas amenazas en el catálogo Google Play.

Tendencias clave del III trimestre

- Adware sigue siendo la amenaza detectada con mayor frecuencia.

- En el tráfico de correo malicioso seguían prevaleciendo los scripts maliciosos.

- Detectada la infección de más de 1 000 000 consolas TV a base de Android por el backdoor Android.Vo1d

- Se detectaron nuevas amenazas en el catálogo Google Play.

Estafas en la red

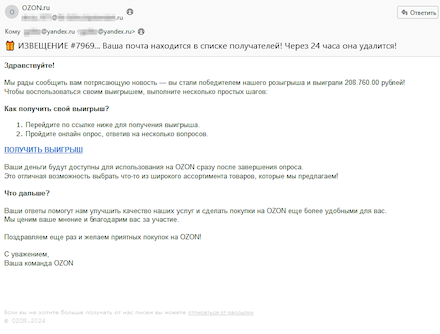

Durante el III trimestre del año 2024 los estafadores de Internet continuaron distribuyendo los mensajes electrónicos de spam con enlaces a varios sitios web phishing. Por ejemplo, los usurarios rusos otra vez afrontaron los mensajes supuestamente enviados en nombre de las tiendas en Internet populares. En algunos se les ofrecía participar en un sorteo de premios o recibir un regalo. Al seguir los enlaces de estos mensajes, las víctimas potenciales se veían en los sitios web de estafa donde para «recibir» algún premio o ganancia tenían que pagar una comisión.

Los estafadores supuestamente en nombre de una tienda en línea ofrecen a la víctima potencial «recibir una ganancia» de 208 760 rublos

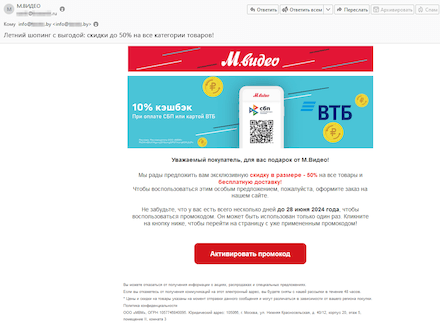

En otros mensajes a los usuarios supuestamente se les esperaba un descuento para comprar los artículos en una tienda importante de artículos electrónicos. Los enlaces de estos mensajes llevaban a un sitio web de estafa diseñado como un recurso de Internet real de la plataforma. Al formalizar un «pedido» en el mismo, las víctimas potenciales tenían que indicar los datos personales, así como los datos de la tarjeta bancaria.

Un mensaje de estafa que propone «activar un código promo» para comprar los artículos electrónicos

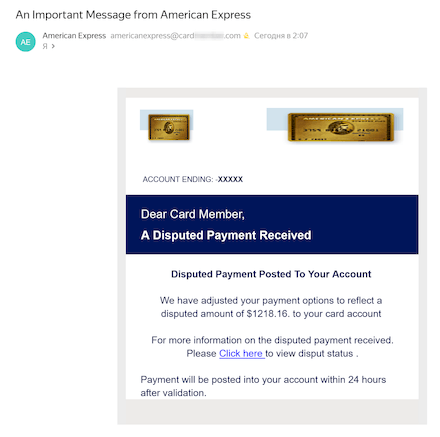

El spam de tema financiero sigue siendo popular entre los estafadores. Así, los malintencionados enviaban los mensajes no deseados para «confirmar» la recepción de las transferencias de dinero importantes. Un ejemplo de un mensaje así cuyo objetivo son los usuarios de habla inglesa puede consultarse más abajo. El enlace del mismo llevaba a un formulario phishing para entrar en la cuenta del cliente bancario cuyo diseño recuerda el mismo en un sitio web real de la empresa de crédito.

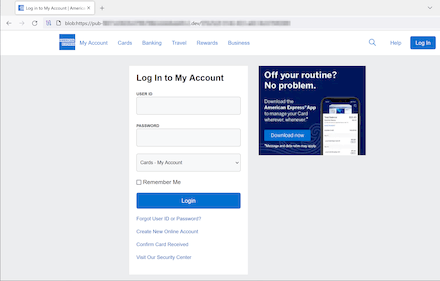

Un usuario supuestamente debe confirmar la recepción de 1218,16 USD

Un sitio web phishing del banco presentado por los estafadores como un sitio web real

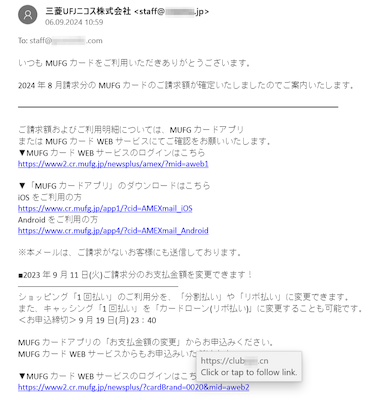

Entre los mensajes no deseados destinados para los usuarios japoneses nuestros expertos detectaron más notificaciones falsificadas de empresas de crédito — por ejemplo, con la información sobre los gastos mensuales de la tarjeta bancaria. En uno de estos mensajes los estafadores ocultaron el enlace al sitio web phishing: en el texto del mensaje los usuarios veían los enlaces a las direcciones reales del sitio web del banco, pero las mismas, al ser pulsadas, llevaban a un recurso en Internet de estafa.

Todos los enlaces del mensaje en realidad llevan a un sitio web phishing

Los usuarios de habla francesa (así mismo, de Bélgica) afrontaron los mensajes phishing que les informaban sobre el «bloqueo» de sus cuentas bancarias. Para «desbloquearlas» tenían que seguir un enlace que realmente llevaba al sitio web de los estafadores.

Los estafadores asustan a la víctima potencial con una cuenta bancaria «bloqueada»

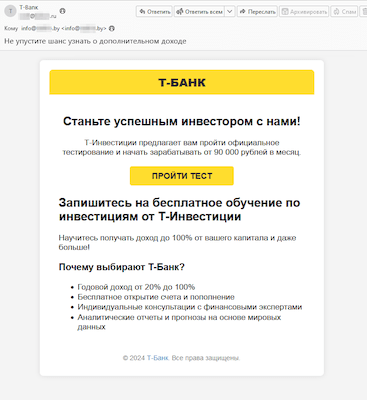

Y entre los usuarios rusos otra vez se difundió activamente el spam de correo donde a las víctimas potenciales supuestamente en nombre de los bancos conocidos se les ofrecía ser inversores. Los enlaces en estos mensajes no deseados llevan a los sitios web de estafa donde a los usuarios se les solicitan los datos personales camuflados por acceso a los servicios de inversión.

Al usuario supuestamente en nombre del banco se le ofrece hacer una prueba y ser inversor

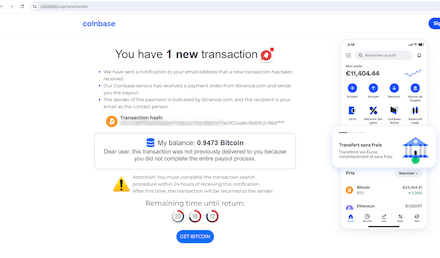

Además, los analistas de Internet de Doctor Web detectaron nuevos sitios web phishing destinados a los titulares de criptomonedas. Así, en uno de ellos a los usuarios supuestamente en nombre de una criptobolsa importante se les informaba sobre una transferencia de Bitcoin no recibida. Para «finalizar» la transacción a las víctimas potenciales se les ofrecía pagar una “comisión”. Por supuesto, los usuarios no recibían ninguna criptomoneda, los mismos solamente les ofrecían sus propios activos a los estafadores.

Un sitio web de estafa informa que un usuario supuestamente tiene una transferencia Bitcoin no recibida

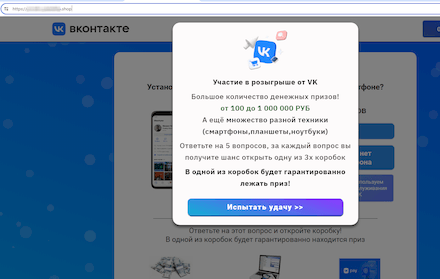

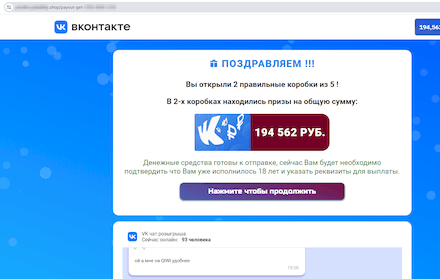

Además, fueron recibidos los sitios web phishing que imitaban el diseño de la red social «VKontakte». A sus visitantes se les proponía participar en algún sorteo de premios, al abrir para el mismo varias cajas virtuales con regalos. En cuanto las víctimas potenciales abrían las cajas “correctas” y supuestamente ganaban bastante dinero, el sitio web les proponía pagar una comisión para recibir la «ganancia».

Un sitio web de estafa les ofrece a los usuarios «tentar la suerte»

Un usuario supuestamente ganó un premio de 194 562 RUB