Aliciente para los delincuentes: un servidor con una versión vulnerable de la base de datos Redis permitió identificar una nueva variante de rootkit diseñada para ocultar el proceso de minería de criptomonedas

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

3 de octubre de 2024

El sistema de administración de bases de datos Redis es uno de los más populares del mundo. Compañías como X (anteriormente Twitter), AirBnB, Amazon, y otras lo utilizan en sus servidores. Entre las ventajas de Redis destacan su máxima velocidad, bajos requisitos de recursos, y su soporte para diversos tipos de datos y lenguajes de programación. Sin embargo, Redis también tiene desventajas: como al principio no se diseñó para ser implementado en entornos de red, su configuración por defecto incluye solo funciones básicas de seguridad. En versiones anteriores a la 6.0, carecía de mecanismos de control de acceso y cifrado. Además, cada año se reportan vulnerabilidades en Redis. En 2023, se registraron 12 vulnerabilidades, tres de ellas consideradas "graves". El aumento de incidentes de compromisos de servidores, seguidos de la instalación de programas de minería, despertó el interés de los expertos del laboratorio de virus de "Doctor Web", quienes decidieron observar estos ataques directamente. Para ello, optaron por lanzar un servidor Redis con la seguridad desactivada y esperar la llegada de intrusos. Durante un año, el servidor recibió entre 10,000 y 14,000 ataques mensuales, y recientemente el malware Skidmap se detectó en el mismo, tal y como estaba previsto. Sin embargo, lo inesperado fue lo siguiente: los ciberdelincuentes usaron un nuevo método para ocultar la actividad del miner y además instalaron cuatro backdoors.

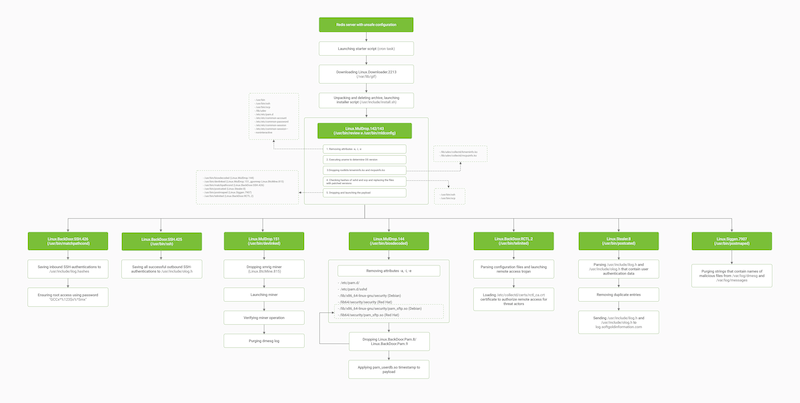

Los primeros informes sobre el troyano Skidmap aparecieron en 2019. Este troyano miner tiene una especialización clara y se detecta principalmente en redes corporativas, ya que es en el segmento empresarial donde se obtiene mayor rendimiento del minado oculto. Aunque han pasado cinco años desde la aparición de este troyano, su método de operación sigue siendo el mismo: se instala en el sistema explotando vulnerabilidades o configuraciones incorrectas del software. En el caso de nuestro servidor trampa, los hackers añadieron tareas al programador del sistema cron, que ejecutaban cada 10 minutos un script para descargar el dropper Linux.MulDrop.142 (o una de sus variantes, Linux.MulDrop.143). Este archivo ejecutable verifica la versión del núcleo del sistema operativo, desactiva el módulo de seguridad SELinux y luego descomprime en el sistema archivos del rootkit Linux.Rootkit.400, el miner Linux.BtcMine.815, además de los backdoors Linux.BackDoor.Pam.8/9, Linux.BackDoor.SSH.425/426 y el troyano Linux.BackDoor.RCTL.2 para acceso remoto.

Una característica distintiva de este dropper es su tamaño importante, ya que contiene ejecutables para diferentes distribuciones de Linux. En este caso, el dropper incluía unos 60 archivos para varias versiones de las distribuciones Debian y Red Hat Enterprise Linux, que son las más utilizadas en servidores.

Después de la instalación, el rootkit intercepta una serie de llamadas del sistema, lo que le permite proporcionar información falsa en respuesta a los comandos de diagnóstico ingresados por el administrador. Entre las funciones interceptadas están las que informan sobre la carga media del CPU, la actividad de la red en ciertos puertos y la lista de archivos en las carpetas. El rootkit también examina todos los módulos del núcleo que se cargan y bloquea aquellos que podrían detectar su propia presencia. Todo esto permite ocultar por completo las actividades del miner de criptomonedas, como los cálculos, el envío de hashes y la recepción de tareas.

Los backdoors instalados por el dropper en este ataque tienen como propósito capturar y enviar a los ciberdelincuentes los datos de todas las autorizaciones SSH, así como crear una contraseña maestra para todas las cuentas del sistema. Cabe destacar que todos los datos de las contraseñas se cifran adicionalmente usando el cifrado César con un desplazamiento de 4 letras.

Para ampliar sus posibilidades de control del sistema hackeado, los atacantes instalan el troyano RAT Linux.BackDoor.RCTL.2. Este troyano permite enviar comandos al servidor comprometido y recibir cualquier tipo de información a través de una conexión cifrada que el troyano inicia por sí mismo.

Como miner, se instala el programa xmrig, que permite minar diversas criptomonedas, siendo Monero la más conocida debido a su popularidad en el darknet por su completo anonimato en las transacciones. Cabe señalar que detectar un miner encubierto por un rootkit en un clúster de servidores es una tarea bastante complicada. Ante la falta de información de confianza sobre el uso de recursos, lo único que podría indicar que haya una posible intrusión es el consumo excesivo de energía y el aumento en la generación de calor. Además, los delincuentes pueden ajustar la configuración del miner para lograr un equilibrio óptimo entre el rendimiento del minado y el mantenimiento de la velocidad del equipo, lo que reduce la posibilidad de que se preste atención al sistema comprometido.

La evolución de la familia de malware Skidmap se observa en el aumento de la complejidad de sus esquemas de ataque: los programas que se ejecutan realizan llamadas entre sí, desactivan los sistemas de protección, interfieren con el funcionamiento de numerosas utilidades y servicios del sistema, cargan rootkits, etc., lo que dificulta bastante las medidas para afrontar este tipo de incidentes.

Las amenazas mencionadas han sido añadidas a la base de virus de Dr.Web y, por lo tanto, no son peligrosas para los usuarios de nuestros productos.

Más información sobre Linux.MulDrop.142

Más información sobre Linux.MulDrop.143

Más información sobre Linux.MulDrop.144

Más información sobre Linux.Rootkit.400