Más de 28.000 usuarios se vieron afectados durante la campaña de propagación de un troyano para minar y robar criptomonedas

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

8 de octubre de 2024

Durante el análisis rutinario de la telemetría en la nube de nuestros usuarios, los especialistas del laboratorio de virus Doctor Web han detectado una actividad sospechosa de un programa camuflado como componente del sistema operativo Windows (StartMenuExperienceHost.exe, un proceso legítimo con este nombre se encarga de controlar el menú Inicio). Este programa se comunicaba con un nodo de red remoto y esperaba una conexión externa para lanzar inmediatamente el intérprete de línea de comandos cmd.exe.

La utilidad de red Ncat estaba camuflada de componente del sistema, que se utiliza con fines legítimos para transferir datos a través de una red mediante la línea de comandos. Este descubrimiento ayudó a restablecer la secuencia de eventos de seguridad, incluidos los intentos de infectar equipos con malware que fueron impedidos por el antivirus Dr.Web.

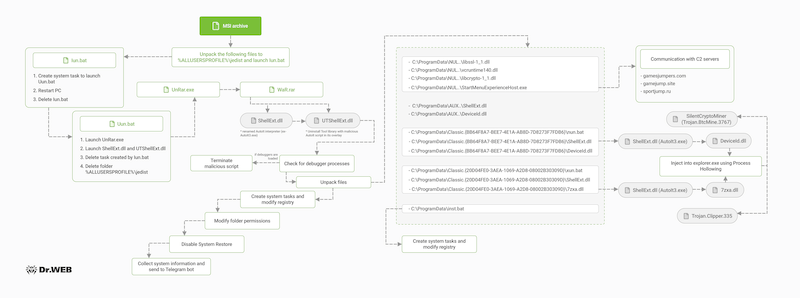

La fuente de infección son los sitios fraudulentos que los atacantes crean en la plataforma GitHub (cabe destacar que esta actividad está prohibida por las normas de la plataforma) y el lanzamiento de software descargado desde allí. Alternativamente, se pueden incrustar enlaces a programas maliciosos en las descripciones bajo los vídeos de Youtube. Al hacer clic en el enlace, se descarga un archivo autoextraíble, protegido por contraseña y cifrado que impide que sea analizado automáticamente por los antivirus. Una vez introducida la contraseña que los hackers especifican en la página de descarga, el equipo de la víctima en la carpeta %ALLUSERSPROFILE%\jedist se descomprime el conjunto siguiente de archivos temporales:

- UnRar.exe — descomprimidor de archivos archivados RAR;

- WaR.rar — archivo archivado RAR;

- Iun.bat — un escenario que crea una tarea para ejecutar un script Uun.bat, inicia el reinicio del equipo y elimina a sí mismo;

- Uun.bat — un script ofuscado que descomprime el archivo WaR.rar, inicia los archivos del mismo ShellExt.dll y UTShellExt.dll, y luego elimina la tarea creada Iun.bat y la carpeta jedist junto con su contenido.

El archivo ShellExt.dll es un interpretador del lenguaje AutoIt y no es malicioso. Sin embargo, este no es su verdadero nombre. Los atacantes cambiaron el nombre del archivo fuente llamado AutoIt3.exe por ShellExt.dll para camuflarlo como si fuera una biblioteca WinRAR, responsable de integrar las funciones del archivador en el menú contextual de Windows. Una vez lanzado, el interpretador carga a su vez el archivo UTShellExt.dll que los estafadores tomaron de la Uninstall Tool. Ellos «fijaron» un script malicioso de AutoIt a esta librería, firmada con una firma digital válida. Una vez ejecutado el script, la carga útil se descomprime y todos sus archivos quedan bastante ofuscados.

AutoIt es un lenguaje de programación para crear scripts de automatización y utilidades para Windows. Su facilidad de dominio y amplia funcionalidad lo han hecho popular entre diferentes categorías de usuarios, incluidos los creadores de virus. Algunos programas antivirus detectan como malicioso cualquier script AutoIt compilado.

El archivo UTShellExt.dll realiza las acciones siguientes:

- Busca software de depuración en ejecución en la lista de procesos. El script contiene los nombres de unas 50 utilidades diferentes utilizadas para la depuración, y si se detecta al menos un proceso de esta lista, el script termina su funcionamiento.

- Si no se encuentra ningún software de depuración, se extraen al sistema comprometido los archivos necesarios para continuar el ataque. Algunos de los archivos son «limpios», son necesarios para implementar la comunicación de red, y los demás realizan acciones maliciosas.

- Crea eventos del sistema para proporcionar acceso a la red utilizando Ncat y para cargar archivos BAT y DLL, y modifica el registro para implementar la intercepción del inicio de aplicaciones utilizando la técnica IFEO

IFEO (Image File Execution Options) — son funciones que Windows pone a disposición de los desarrolladores de software, como el lanzamiento automático de un depurador cuando se inicia una aplicación. Sin embargo, los atacantes pueden utilizar técnicas de IFEO para introducirse en el sistema. Para ello, cambian la ruta al depurador, al indicar en vez del mismo la ruta al archivo malicioso, de modo que cada vez que se inicie una aplicación legítima, se iniciará también una aplicación maliciosa. En este caso, los hackers se «aferraron» a los servicios del sistema Windows, así como a los procesos de actualización de los navegadores Google Chrome y Microsoft Edge (MoUsoCoreWorker.exe, svchost.exe, TrustedInstaller.exe, GoogleUpdate.exe и MicrosoftEdgeUpdate.exe).

- Deniega el acceso de borrado, escritura y modificación para las carpetas y archivos creados en el paso 2

- Desactiva el servicio de recuperación de Windows

- Envía información sobre las características técnicas del equipo infectado, su nombre, versión del sistema operativo e información sobre el software antivirus instalado a los atacantes en Telegram.

La minería oculta y las funciones de robo de criptomonedas las realizan por archivos DeviceId.dll y 7zxa.dll. Ambos archivos se integran en el proceso explorer.exe (Navegador de SO Windows), al usar la técnica Process Hollowing. El primer archivo es una biblioteca legítima distribuida como parte del entorno de desarrollo .NET, en la que se ha incrustado un script malicioso de AutoIt que ejecuta el minero SilentCryptoMiner. Este minero tiene amplias capacidades para configurar y camuflar el proceso de minería de criptomoneda, así como una función de administración remota.

La biblioteca 7zxa.dll, camuflada por componente del archivador 7-Zip es un así llamado clipper. Este tipo de malware se utiliza para controlar los datos del portapapeles, que puede falsificar o reenviar a los atacantes. En este caso, el clipper supervisa la aparición de secuencias de caracteres típicas en el portapapeles que son características de las direcciones de los monederos y las sustituye por las especificadas por los atacantes. En el momento de la publicación, se sabe con certeza que los hackers pudieron enriquecerse con más de 6.000 dólares (o 571.000 rublos) sólo gracias al clipper.

La técnica Process Hollowing consiste en ejecutar un proceso de confianza en estado suspendido, sobrescribir su código en memoria con código malicioso y, a continuación, reanudar la ejecución del proceso. El uso de esta técnica provoca la aparición de copias del proceso con el mismo nombre, por lo que en nuestro caso se observaban tres procesos en los equipos de las víctimas explorer.exe, lo cual es sospechoso por sí mismo, ya que normalmente solo hay uno proceso de este tipo.

En total, los ciberdelincuentes afectaron a más de 28.000 personas, la gran mayoría residentes en Rusia. Además, se observó un número significativo de infecciones en Bielorrusia, Uzbekistán, Kazajstán, Ucrania, Kirguistán y Turquía. Dado que los equipos de las víctimas se vieron comprometidos al instalar versiones pirata de software popular, las principales recomendaciones para prevenir este tipo de incidentes son descargar software de fuentes oficiales, utilizar análogos de software de código abierto y usar antivirus. Los usuarios de los productos Dr.Web están protegidos de forma segura contra esta amenaza.

Más información sobre Trojan.AutoIt.1443