Malware en Google Play: cómo los ciberdelincuentes utilizan el protocolo DNS para la comunicación encubierta de troyanos con servidores de control

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias

11 de noviembre de 2024

Android.FakeApp.1669 tiene múltiples versiones que se distribuyen como diferentes aplicaciones, incluidas algunas en el catálogo de Google Play. Hasta la fecha, las variantes conocidas del troyano han sido descargadas desde la tienda oficial de Android al menos 2.150.000 veces.

Ejemplos de aplicaciones donde se ocultó Android.FakeApp.1669

A continuación, se presentan algunas variantes de Android.FakeApp.1669 que los analistas de virus de “Doctor Web” detectaron en Google Play. Nuestros especialistas han identificado más aplicaciones troyanas, pero algunas ya no están disponibles en la tienda de aplicaciones.

| Nombre de la aplicación | Número de descargas |

|---|---|

| Split it: Checks and Tips | 1 000 000+ |

| FlashPage parser | 500 000+ |

| BeYummy - your cookbook | 100 000+ |

| Memogen | 100 000+ |

| Display Moving Message | 100 000+ |

| WordCount | 100 000+ |

| Goal Achievement Planner | 100 000+ |

| DualText Compare | 100 000+ |

| Travel Memo | 100 000+ (eliminada) |

| DessertDreams Recipes | 50 000+ |

| Score Time | 10 000+ |

Al iniciarse Android.FakeApp.1669 realiza una solicitud DNS al servidor de control para recibir un registro TXT asociado al dominio objetivo. El servidor solo envía esta información cuando el dispositivo infectado está conectado a la red a través de ciertos proveedores, entre ellos, proveedores de internet móvil. Normalmente, estos registros TXT contienen información técnica sobre el dominio, pero en caso de Android.FakeApp.1669 incluyen una configuración codificada para el malware.

Para enviar las solicitudes DNS Android.FakeApp.1669 utiliza un código modificado de la biblioteca Open Source dnsjava.

Todas las versiones del troyano están vinculadas a nombres de dominios específicos, lo que permite al servidor DNS enviar a cada versión su propia configuración. Además, los nombres de los subdominios son únicos para cada dispositivo infectado. Tienen codificados los datos sobre el dispositivo, así mismo, los sensibles:

- modelo y marca del dispositivo;

- tamaño de pantalla;

- Identificador (consiste en dos números: el primero es la fecha de instalación del troyano, el segundo es un número aleatorio);

- estado de la batería y porcentaje de carga;

- si están activadas las opciones de desarrollador.

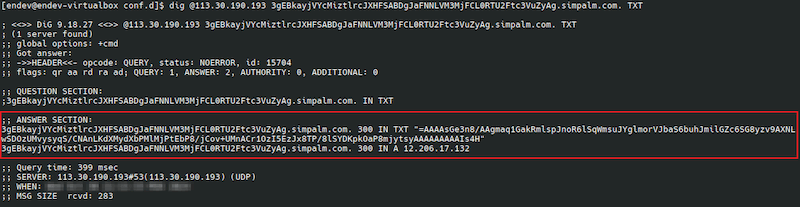

Por ejemplo, la variante de Android.FakeApp.1669 que se oculta en la aplicación Goal Achievement Planner, solicitó al servidor un registro TXT para el dominio 3gEBkayjVYcMiztlrcJXHFSABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]simpalm[.]com., variante del programa Split it: Checks and Tips — registro para el dominio 3gEBkayjVYcMiztlrcJXHFTABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]revolt[.]digital., y la variante de DessertDreams Recipes — para el dominio 3gEBkayjVYcMiztlrcJXHFWABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]outorigin[.]com..

Un ejemplo de registro TXT del dominio objetivo que el servidor DNS envió para una solicitud a través de la utilidad Linux al analizar una de las modificaciones de Android.FakeApp.1669

Para descifrar el contenido de estos registros TXT, hay que seguir los siguientes pasos:

- invertir la cadena;

- decodificar Base64;

- descomprimir gzip;

- dividir en líneas con el símbolo ÷.

Esto proporciona datos como los siguientes (el ejemplo corresponde la entrada TXT para la aplicación Goal Achievement Planner):

url

hxxps[:]//goalachievplan[.]pro

af_id

DF3DgrCPUNxkkx7eiStQ6E

os_id

f109ec36-c6a8-481c-a8ff-3ac6b6131954

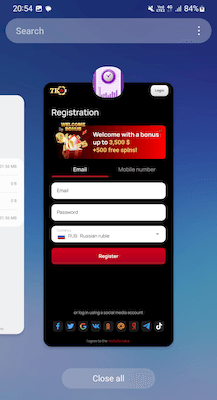

Estos datos incluyen un enlace que el troyano carga en WebView, en su propia ventana sobre la interfaz principal. Este enlace lleva a una página que inicia una cadena de redirecciones, la cual finalmente llega a un sitio de casino en línea. Como resultado Android.FakeApp.1669 se convierte en la práctica en una aplicación web que muestra el contenido de un sitio web cargado, en vez de la funcionalidad anunciada en la página de la aplicación en Google Play.

Un malware en vez de la funcionalidad esperada visualizó el contenido del sitio web abierto del casino online

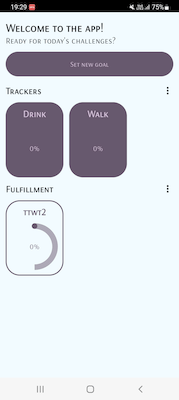

Cuando el troyano no tiene conexión a Internet a través de los proveedores objetivo (o está en modo sin conexión), funciona como la aplicación original, siempre que los creadores de la modificación hayan incluido alguna funcionalidad para este caso.

Un troyano no recibió la configuración del servidor de control y se inició como un programa ordinario

Dr.Web Security Space para dispositivos móviles detecta correctamente y elimina todas las modificaciones conocidas de Android.FakeApp.1669, por lo tanto, este troyano no es peligroso para nuestros usuarios.

Más información sobre Android.FakeApp.1669