Popularización de la tecnología eBPF y otras tendencias en la creación de troyanos

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

10 de diciembre de 2024

Un cliente contactó con la empresa Doctor Web al sospechar que su infraestructura informática había sido comprometida. Durante el análisis de los datos proporcionados, los analistas de malware detectaron varios casos similares de infección, lo que permitió concluir que se estaba llevando a cabo una campaña activa. Los esfuerzos de los hackers se centraban principalmente en la región del Sudeste Asiático. En estas campañas, los atacantes utilizan un conjunto de malware que se aplica en diferentes etapas del ataque. Aunque no fue posible identificar de manera definitiva cómo se obtuvo acceso inicial a los equipos comprometidas, sí conseguimos reconstruir el resto de la secuencia del ataque. Lo más destacado de esta operación fue la explotación de la tecnología eBPF (Extended Berkeley Packet Filter) por parte de los delincuentes.

La tecnología eBPF fue desarrollada para ampliar las posibilidades de control del subsistema de red del sistema operativo Linux y los procesos que se ejecutan en él. Desde su aparición, ha demostrado un gran potencial, al atraer la atención de grandes empresas tecnológicas como Google, Huawei, Intel y Netflix, que se unieron a la eBPF Foundation para contribuir a su desarrollo. Sin embargo, esta tecnología también ha despertado el interés de los hackers.

El eBPF, con sus amplias posibilidades a nivel bajo, puede ser utilizado por los atacantes para ocultar actividades en la red y procesos maliciosos, recopilar la información confidencial, y esquivar Firewalls y sistemas de detección de intrusos. La alta complejidad para detectar este tipo de malware lo convierte en una herramienta ideal para ataques APT (Amenazas Persistentes Avanzadas), al permitir que las actividades de los hackers permanezcan ocultas durante largos períodos.

Precisamente estas posibilidades fueron aprovechadas por los atacantes, quienes cargaron en el equipo comprometido dos rootkits de manera simultánea. Primero instalaron un rootkit eBPF, que ocultaba la actividad de otro rootkit implementado como un módulo del núcleo del sistema operativo. Este segundo rootkit preparaba el equipo para la instalación de un troyano de acceso remoto. Una característica distintiva de este troyano es su soporte de varias tecnologías de tunelización de tráfico, lo que le permite comunicarse con los atacantes desde segmentos privados de la red y camuflar la transmisión de comandos.

El uso de software malicioso basado en eBPF ha ido en aumento desde 2023. Esto queda evidenciado por la aparición de varias familias de malware que emplean esta tecnología, entre las cuales destacan Boopkit, BPFDoor y Symbiote. Además, la detección regular de vulnerabilidades agrava aún más la situación. Hasta la fecha, se conocen 217 vulnerabilidades relacionadas con eBPF, de las cuales aproximadamente 100 se refieren al año 2024.

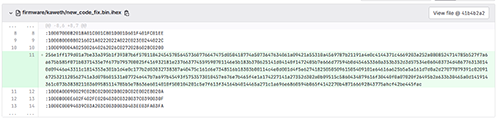

Otra característica peculiar de esta campaña es el enfoque creativo para almacenar las configuraciones del troyano. Anteriormente, se utilizaban con mayor frecuencia servidores dedicados para este propósito, pero ahora cada vez es más común detectar casos en los que las configuraciones del malware se guardan en espacios públicos. En este caso, el malware investigado accedía a plataformas como GitHub e incluso a páginas de un blog chino.

Este enfoque permite que el tráfico del equipo comprometido pase desapercibido, ya que interactúa con un nodo seguro de la red, además, no se necesita mantener el acceso a un servidor de control que almacene las configuraciones. En general, la idea de usar servicios públicos como infraestructura de control no es nueva. Anteriormente, los hackers ya habían usado plataformas como Dropbox, Google Drive, OneDrive e incluso Discord para estos fines. Sin embargo, los bloqueos regionales que afectan a estos servicios en algunos países, especialmente en China, los hacen menos atractivos por su accesibilidad limitada. Así mismo, el acceso a GitHub sigue siendo posible para la mayoría de los proveedores, lo que lo convierte en la opción preferida para los atacantes.

Las configuraciones que se almacenan tanto en GitLab como en un blog dedicado a la seguridad. Resulta curioso que, en el segundo caso, el atacante solicita ayuda para descifrar un código externo, el cual posteriormente será enviado al troyano como argumento de uno de sus comandos

Otra peculiaridad de esta campaña es el uso del troyano dentro de un framework de post-explotación, un conjunto de herramientas empleadas en las etapas posteriores de un ataque tras obtener acceso a un sistema. Estos frameworks no son inherentemente ilegales, ya que también son utilizados por empresas que ofrecen servicios legítimos de auditoría de seguridad. Entre los más populares se destacan Cobalt Strike y Metasploit, que permiten automatizar muchos escaneos y cuentan con bases de datos integradas de vulnerabilidades.

Ejemplo de un mapa de red generado con Cobalt Strike (fuente: sitio web del desarrollador)

Por supuesto, estas posibilidades también son muy valoradas en el ámbito hacker. En 2022, se filtró una versión pirateada de Cobalt Strike, lo que provocó un aumento significativo en la actividad de los hackers. Gran parte de la infraestructura asociada a Cobalt Strike se encuentra en China. Cabe destacar que los desarrolladores de este software han tomado medidas para rastrear instalaciones no autorizadas del framework, y las autoridades bloquean regularmente servidores que ejecutan versiones pirateadas.

Sin embargo, se observa una tendencia creciente hacia el uso de frameworks de código abierto, que desde el inicio permiten la personalización y modificación de las actividades de red entre los dispositivos infectados y los servidores de control. Esta estrategia es preferida porque reduce la visibilidad de la infraestructura de los atacantes, al minimizar el riesgo de detección.

Después de la investigación, todas las amenazas identificadas fueron añadidas a nuestras bases de datos de malware. Además, los algoritmos heurísticos fueron actualizados con nuevos indicadores para detectar malware basado en eBPF.

Más información sobre Trojan.Siggen28.58279