Doctor Web: informe de la actividad de virus para dispositivos móviles en I trimestre de 2025

27 de marzo de 2025

Se observó una dinámica parecida entre muchos troyanos bancarios. Así, por ejemplo, fue registrado un crecimiento del número de ataques de representantes de las familias Android.BankBot y Android.Banker — un 20,68% y un 151,71% respectivamente. Al mismo tiempo, los troyanos Android.SpyMax cuya actividad creció casi durante todo el año 2024, se detectaron un 41,94% menos que en el trimestre anterior.

Durante los últimos 3 meses los expertos de Doctor Web detectaron decenas de nuevas amenazas en el catálogo Google Play. Además del múltiples troyanos Android.FakeApp, ya habituales, nuestro laboratorio de virus registró en el mismo malware para robar criptomoneda, así como otros troyanos que visualizan publicidad importuna.

TENDENCIAS CLAVE DEL I TRIMESTRE

- Crecimiento de la actividad de troyanos bancarios

- Crecimiento del número de ataques de bankers Android.BankBot y Android.Banker

- Reducción de la actividad de troyanos espía Android.SpyMax

- En Google Play aparecieron múltiples nuevos tipos de malware

Según los datos de Dr.Web Security Space para dispositivos móviles

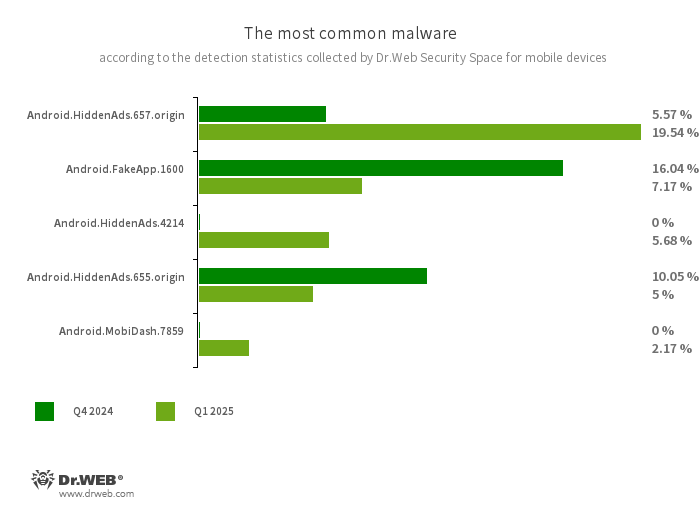

- Android.HiddenAds.657.origin

- Android.HiddenAds.655.origin

- Android.HiddenAds.4214

- Programas troyanos para visualizar publicidad importuna. Los representantes de la familia Android.HiddenAds frecuentemente se propagan camuflados de aplicaciones legales y en algunos casos se instalan en el catálogo del sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos adware suelen ocultar al usuario su propia presencia en el sistema, por ejemplo, “ocultan” el icono de la aplicación del menú de la pantalla principal.

- Android.FakeApp.1600

- Un programa troyano que abre un sitio web indicado en su configuración. Las modificaciones conocidas de este malware abren el sitio web del casino online.

- Android.MobiDash.7859

- Un programa troyano que visualiza publicidad importuna. Es un módulo de software que los desarrolladores integran en las aplicaciones.

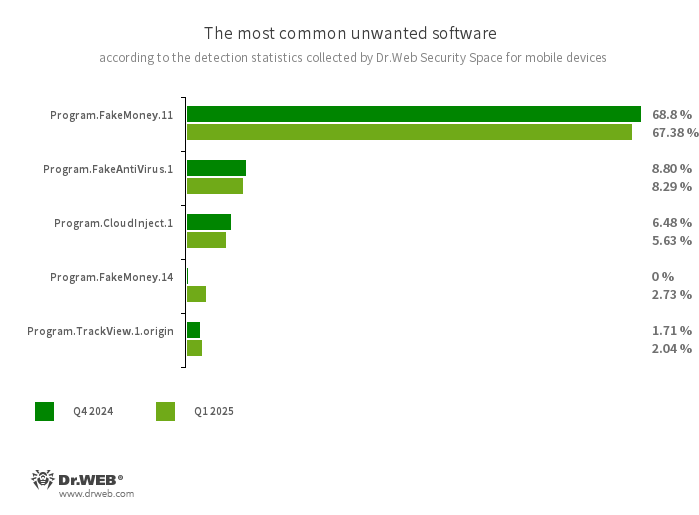

- Program.FakeMoney.11

- Program.FakeMoney.14

- Detección de aplicaciones que supuestamente permiten ganar dinero al realizar determinadas acciones o tareas. Estos programas simulan la acumulación de recompensas, pero para retirar el dinero «ganado» es necesario alcanzar una cantidad mínima. Suelen incluir una lista de sistemas de pago y bancos populares a través de los cuales, en teoría, se podrían transferir las recompensas. Sin embargo, incluso cuando los usuarios logran acumular la cantidad requerida, los pagos prometidos nunca se realizan. Esta misma detección también se aplica a otro software no deseado basado en el código de estos programas.

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento de un software antivirus. Estas aplicaciones pueden alertar sobre amenazas inexistentes y engañar a los usuarios para que paguen por la versión completa.

- Program.CloudInject.1

- Detección de aplicaciones para Android modificadas mediante el servicio en la nube CloudInject y la herramienta de Android del mismo nombre (añadida a la base de virus de Dr.Web como Tool.CloudInject). Estos programas se alteran en un servidor remoto, y el usuario interesado en su modificación (modder) no tiene control sobre qué elementos se integran en ellos. Además, las aplicaciones obtienen un conjunto de permisos peligrosos. Tras la modificación, el modder puede administrarlas de forma remota, bloqueándolas, mostrando diálogos personalizados, rastreando la instalación y eliminación de otros programas, entre otras acciones.

- Program.TrackView.1.origin

- Detección de una aplicación que permite espiar a los usuarios a través de dispositivos Android. Con esta herramienta, los atacantes pueden rastrear la ubicación de los dispositivos objetivo, utilizar la cámara para grabar vídeos y tomar fotos, activar el micro para escuchar conversaciones, grabar audio, entre otras funciones maliciosas.

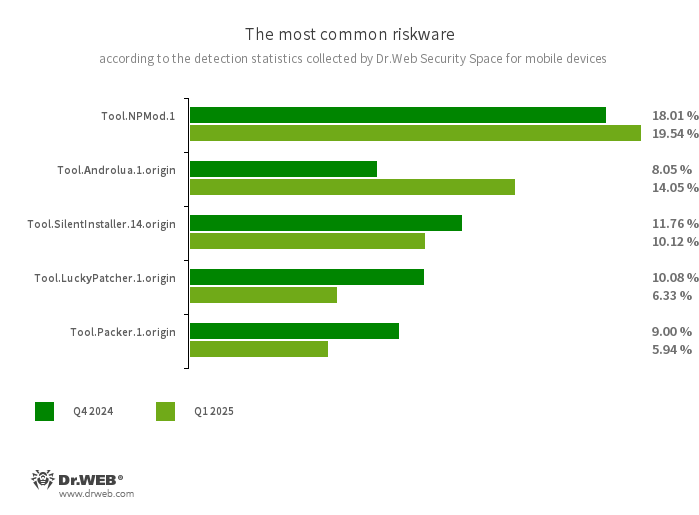

- Tool.NPMod.1

- Detección de aplicaciones para Android modificadas con la utilidad NP Manager. Estos programas incluyen un módulo especial que permite eludir la verificación de la firma digital tras su modificación.

- Tool.Androlua.1.origin

- Detección de varias versiones potencialmente peligrosas de un framework especializado para el desarrollo de aplicaciones Android en el lenguaje de programación script Lua. La lógica principal de las aplicaciones Lua está en scripts específicos, que están cifrados y se descifran con un interpretador antes de su ejecución. Con frecuencia, este framework solicita por defecto acceso a numerosos permisos del sistema para su funcionamiento. Como resultado, los scripts Lua ejecutados a través de él pueden realizar varias acciones maliciosas según los permisos concedidos.

- Tool.SilentInstaller.14.origin

- Plataforma de software potencialmente peligrosa que permite a las aplicaciones ejecutar archivos APK sin necesidad de instalarlos. Esta plataforma crea un entorno de ejecución virtual dentro del contexto de las aplicaciones en las que está integrada. Los archivos APK ejecutados a través de ella pueden funcionar como si fueran parte de dichas aplicaciones y obtener los mismos permisos de forma automática.

- Tool.LuckyPatcher.1.origin

- Una utilidad que permite modificar aplicaciones Android instaladas (crear parches para ellas) con el objetivo de cambiar la lógica de su funcionamiento o esquivar ciertas restricciones. Por ejemplo, con ella los usuarios pueden intentar desactivar la comprobación de acceso root en aplicaciones bancarias o conseguir recursos ilimitados en juegos. Para crear parches, la utilidad descarga desde Internet scripts especialmente preparados, que pueden ser creados y añadidos a la base común por cualquier persona. La funcionalidad de estos scripts puede ser, entre otras cosas, maliciosa, por lo que los parches creados pueden representar un peligro potencial.

- Tool.Packer.1.origin

- Una utilidad especial comprimidora para proteger las aplicaciones Android contra modificaciones e ingeniería inversa. No es maliciosa, pero puede ser utilizada para proteger tanto programas inofensivos como programas troyanos.

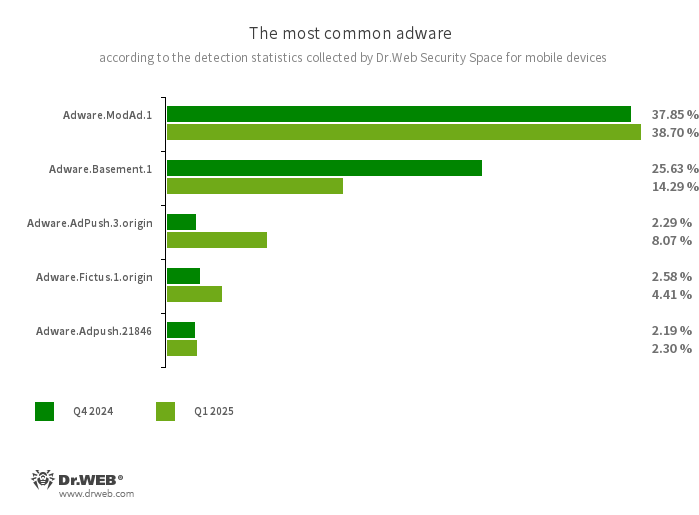

- Adware.ModAd.1

- Detección de algunas versiones modificadas (mods) del messenger WhatsApp, en las que se ha insertado código para cargar enlaces específicos a través de una visualización web mientras se utiliza el messenger. Desde estas direcciones de Internet se realiza una redirección a sitios promocionados, como casinos en línea, casas de apuestas y sitios para adultos.

- Adware.Basement.1

- Aplicaciones que visualizan publicidad no deseada, que a menudo redirige a sitios maliciosos y fraudulentos. Comparten una base de código común con programas no deseados Program.FakeMoney.11.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Módulos de publicidad que pueden ser integrados en aplicaciones Android. Visualizan notificaciones publicitarias que engañan a los usuarios. Por ejemplo, estas notificaciones pueden parecer mensajes del sistema operativo. Además, estos módulos recopilan una serie de datos confidenciales, y también pueden descargar otras aplicaciones e iniciar su instalación.

- Adware.Fictus.1.origin

- Un módulo publicitario que los ciberdelincuentes integran en versiones clonadas de juegos y aplicaciones populares para Android. Su integración en las aplicaciones se realiza mediante un comprimidor especializado net2share. Las copias de software creadas de esta manera se propagan a través de varios catálogos de aplicaciones y, una vez instaladas, visualizan publicidad no deseada.

Amenazas en Google Play

En el primer trimestre de 2025, el laboratorio de virus de la empresa Doctor Web detectó en Google Play varias decenas de aplicaciones maliciosas. Entre ellas, varias modificaciones de los troyanos Android.HiddenAds.4213 y Android.HiddenAds.4215 que ocultan su presencia en los dispositivos infectados y comienzan a mostrar publicidad encima de otras aplicaciones e interfaces del sistema operativo. Se ocultaban en aplicaciones de grabación de fotos y vídeos con varios efectos, editores de fotos, recopilaciones de imágenes y un diario de salud femenina.

Troyanos adware Android.HiddenAds que se ocultan en los programas Time Shift Cam y Fusion Collage Editor

Así mismo, nuestros expertos detectaron malware Android.CoinSteal.202, Android.CoinSteal.203 y Android.CoinSteal.206, que sirven para robar criptomoneda y se propagaron camuflados de software oficial de las plataformas blockchain Raydium y Aerodrome Finance, así como de la criptobolsa Dydx.

Programas Raydium y Dydx Exchange — troyanos para robar criptomoneda

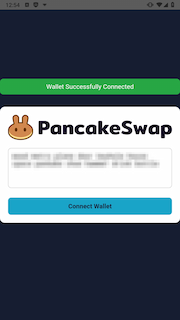

Al ejecutarse, el malware solicita a las posibles víctimas que ingresen una frase mnemotécnica (frase seed) supuestamente para conectar un criptomonedero, pero en realidad, los datos introducidos se envían a los ciberdelincuentes. Para engañar aún más a los usuarios, los formularios para introducir las frases mnemotécnicas pueden ser camuflados de solicitudes de otras plataformas criptográficas. Como se muestra en el siguiente ejemplo, Android.CoinSteal.206 mostró un formulario de phishing supuestamente en nombre de la criptobolsa PancakeSwap.

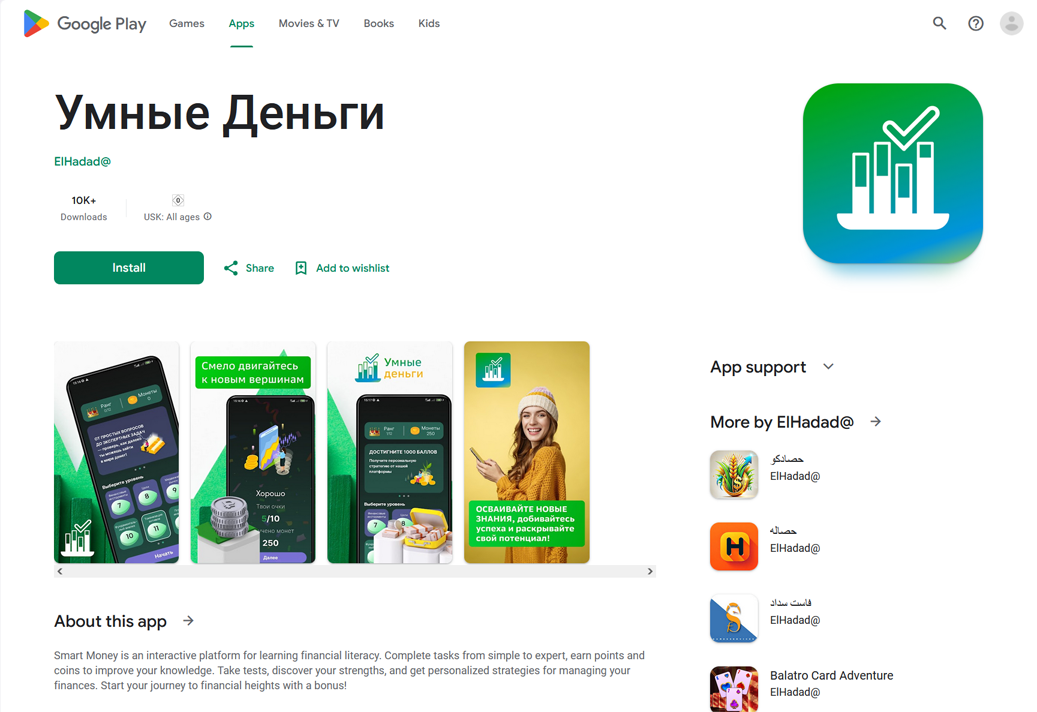

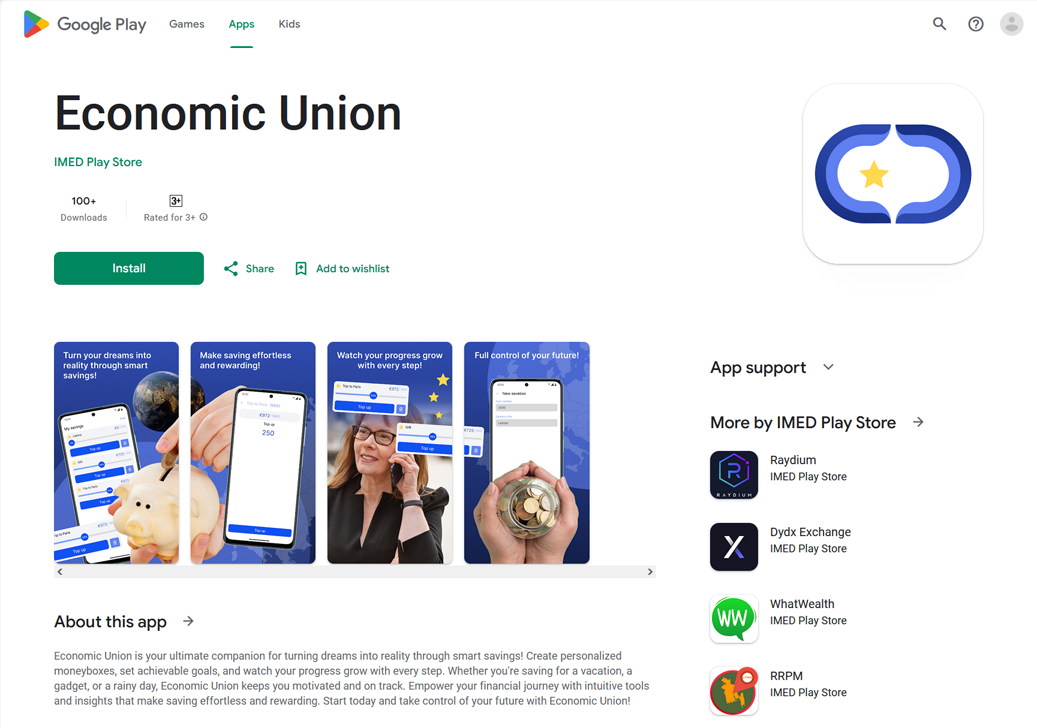

Al mismo tiempo, en Google Play se volvieron a propagar programas falsificados Android.FakeApp. Muchos de ellos eran presentados por los ciberdelincuentes como aplicaciones de temática financiera, incluyendo tutoriales, herramientas para acceder a servicios de inversión y programas para gestionar finanzas personales. Estos programas cargaban diversos sitios de phishing, incluidos aquellos utilizados por los atacantes para recopilar datos personales.

Unos ejemplos de malware Android.FakeApp propagado como software financiero: «Dinero inteligente» — Android.FakeApp.1803, Economic Union — Android.FakeApp.1777

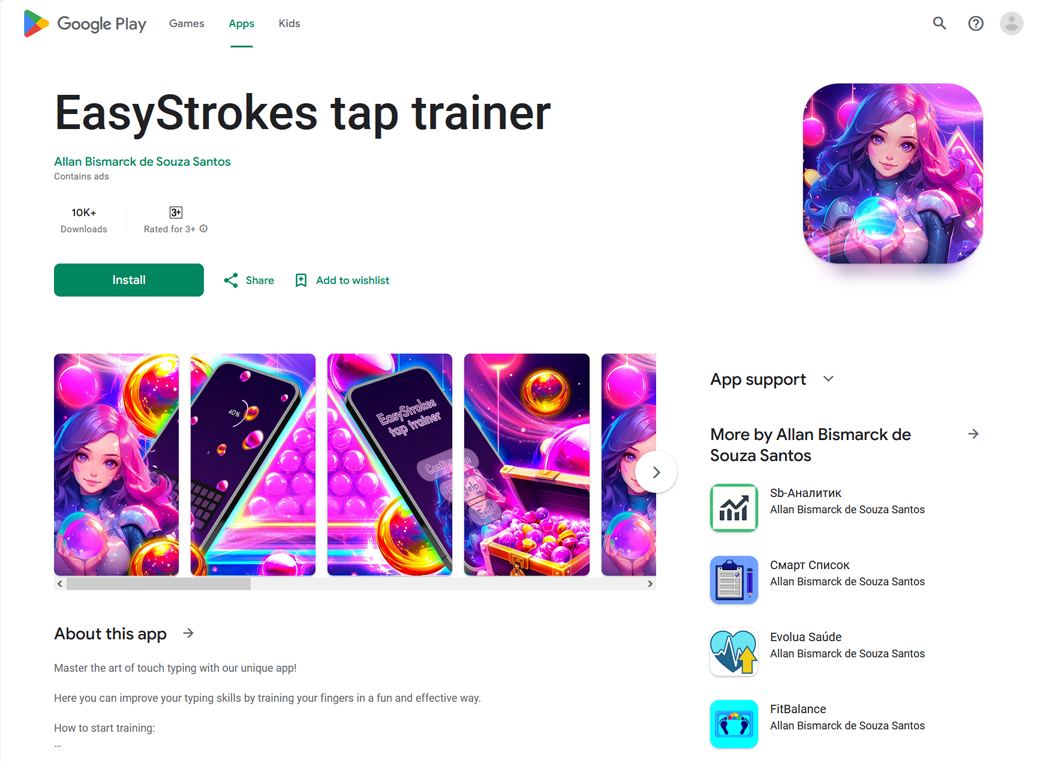

Otros troyanos Android.FakeApp, bajo ciertas condiciones, cargaban sitios de casas de apuestas y casinos en línea. Estas versiones de software malicioso se distribuían camufladas de varios juegos y otras aplicaciones, como, por ejemplo, un simulador de escritura rápida y un tutorial de dibujo. Entre ellas se detectaron también nuevas modificaciones del troyano Android.FakeApp.1669.

Unos ejemplos de malware falsificado que, en vez de la funcionalidad prometida, pudo cargar sitios de casinos en línea y casas de apuestas

Para proteger los dispositivos en Android contra malware y programas no deseados recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.