Doctor Web: informe de la actividad de virus para dispositivos móviles en el III trimestre de 2025

1 de octubre de 2025

Los troyanos adware Android.HiddenAds bajaron al segundo puesto, su actividad sigue reduciendo por segundo trimestre consecutivo. Durante los últimos tres meses los usuarios afrontaron los mismos un 71,85% menos. Este malware oculta sus iconos para que sea más complicado detectar y eliminarlos, y visualizan publicidad, así mismo, los vídeos de pantalla completa.

En el tercer lugar otra vez se detectó malware falso Android.FakeApp usado por los malintencionados en varios esquemas fraudulentos. Su número de detecciones bajó un 7,49%. Estos troyanos en vez de la funcionalidad declarada cargan varios sitios web con frecuencia — por ejemplo, los de estafa y maliciosos, así como los sitios web de casinos online y las casas de apuestas.

Los troyanos bancarios más populares fueron los representantes de la familia Android.Banker, a pesar de su reducción de actividad, de un 38,88%. Los malintencionados los usan para acceder de forma ilegal a las cuentas bancarias y robar dinero. Estos troyanos pueden visualizar las ventanas phishing para robar los nombres de usuario y contraseñas, imitar el diseño de software real “banca-cliente”, interceptar los SMS para recibir los códigos de un solo uso, etc.

Los siguieron los troyanos Android.BankBot, detectados un 18,91% más frecuentemente. También intentan acceder a las cuentas de la banca en línea de usuarios, al interceptar los códigos de confirmación. Así mismo, estos troyanos bancarios pueden ejecutar varios comandos de los ciberdelincuentes, y algunos de ellos permiten administrar a distancia los dispositivos infectados.

Cierran el podio los representantes de la familia Android.SpyMax, basados en el código fuente del troyano espía SpyNote. Su detección fue un 17,25 % menor en comparación con el segundo trimestre. Este tipo de malware cuenta con un amplio conjunto de funciones dañinas, incluyendo la posibilidad de controlar los dispositivos de forma remota.

En agosto informamos sobre la campaña de propagación del backdoor multifuncional Android.Backdoor.916.origin usado por los ciberdelincuentes para robar los datos privados y supervisar a los usuarios de dispositivos en Android. Los ciberdelincuentes enviaban mensajes a posibles víctimas a través de diversas aplicaciones de mensajería, invitándolas a instalar un supuesto “antivirus” mediante un archivo APK adjunto. El laboratorio antivirus Doctor Web detectó las primeras versiones de este software malicioso ya en enero de 2025 y desde entonces continúa siguiendo su evolución. Según estimaciones de nuestros expertos, este backdoor se utiliza en ataques dirigidos y no está destinado a una propagación masiva. El principal objetivo de los cibercriminales son los representantes del empresariado ruso.

Durante el III trimestre en el catálogo Google Play se difundió múltiple malware y software no deseado instalado más de 1 459 000 veces en total. Entre los mismos — decenas de troyanos Android.Joker que suscriben a las víctimas a servicios de pago, así como software falso Android.FakeApp. Además, nuestros analistas de virus detectaron otro programa que supuestamente permitía convertir los premios virtuales en dinero real.

TENDENCIAS CLAVE DEL III TRIMESTRE

- Los troyanos de publicidad Android.MobiDash fueron las amenazas más populares

- Continuó la reducción de la actividad de los troyanos adware Android.HiddenAds

- Creció el número de ataques de troyanos bancarios de la familia Android.BankBot

- Bajó la actividad de troyanos bancarios Android.Banker y Android.SpyMax

- Los ciberdelincuentes usaron un backdoor multifuncional Android.Backdoor.916.origin para atacar a los representantes de los negocios rusos

- Múltiple malware se difundió en el catálogo Google Play

Según los datos de Dr.Web Security Space para dispositivos móviles

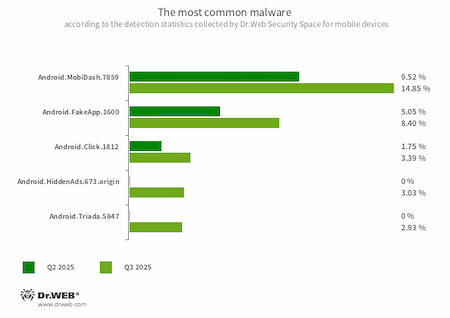

- Android.MobiDash.7859

- Un troyano que visualiza publicidad importuna. Es un módulo que los desarrolladores de software incrustan en aplicaciones.

- Android.FakeApp.1600

- Un programa troyano que carga el sitio web indicado en su configuración. Las modificaciones conocidas de este malware cargan el sitio web del casino en línea.

- Android.Click.1812

- Detección de mods maliciosos del Messenger WhatsApp que pueden cargar varios sitios web en modo de segundo plano sin autorización del usuario.

- Android.HiddenAds.673.origin

- Un programa troyano para visualizar publicidad importuna. Los representantes de la familia Android.HiddenAds frecuentemente se difunden camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo del sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos adware suelen ocultar al usuario su propia presencia en el sistema — por ejemplo, «ocultan» el icono de la aplicación del menú de la pantalla principal.

- Android.Triada.5847

- Detección del comprimidor para los troyanos de la familia Android.Triada destinada para proteger los mismos contra el análisis y la detección. Con mayor frecuencia, los malintencionados lo usan junto con los mods maliciosos del messenger Telegram donde estos troyanos están incrustados directamente.

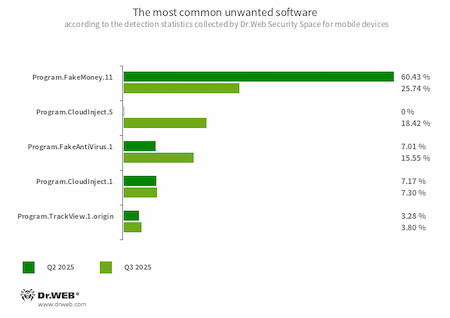

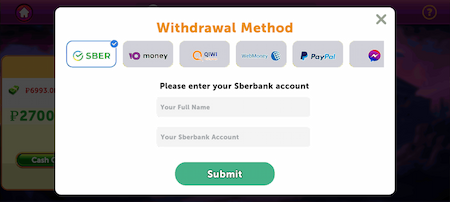

- Program.FakeMoney.11

- Detección de aplicaciones que supuestamente permiten ganar dinero al realizar alguna tarea o acción. Estos programas simulan la acumulación de recompensas, pero para retirar el dinero “ganado” se exige alcanzar una cantidad determinada. Normalmente incluyen una lista de sistemas de pago y bancos populares a través de los cuales supuestamente es posible transferir las recompensas. Sin embargo, incluso cuando los usuarios logran acumular la suma necesaria para el retiro, los pagos prometidos nunca llegan. Con esta misma detección también se identifica otro software no deseado basado en el código de estos programas.

- Program.CloudInject.5

- Program.CloudInject.1

- Detección de aplicaciones en Android modificadas con el servicio en la nube CloudInject y la utilidad en Android que tiene el mismo nombre (añadida a la base de virus de Dr.Web como Tool.CloudInject). Estos programas se modifican en un servidor remoto, así mismo, el usuario interesado en su modificación (el modder) no controla qué exactamente se incrustará en los mismos. Además, las aplicaciones reciben un conjunto de permisos peligrosos. Una vez modificados los programas, el modder puede administrarlos a distancia — bloquearlos, visualizar los diálogos personalizados, supervisar el hecho de instalación y desinstalación de otro software, etc.

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento de software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al requerir la compra de la versión completa.

- Program.TrackView.1.origin

- Una aplicación que permite supervisar a los usuarios a través de los dispositivos en Android. Con este programa los malintencionados pueden detectar la ubicación de dispositivos objetivo, usar la cámara para grabar vídeos y crear fotos, realizar la escucha con micro, crear las grabaciones de audio, etc.

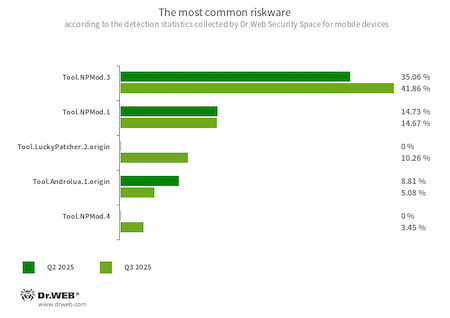

- Tool.NPMod.3

- Tool.NPMod.1

- Tool.NPMod.4

- Detección de aplicaciones en Android modificadas con la utilidad NP Manager. Estos programas tienen incrustado un módulo especial que permite esquivar la comprobación de la firma digital una vez modificados los mismos.

- Tool.LuckyPatcher.2.origin

- Una utilidad que permite modificar aplicaciones Android instaladas (crearles parches) con el fin de alterar su lógica de funcionamiento o esquivar determinadas restricciones. Por ejemplo, con ella los usuarios pueden intentar desactivar la comprobación de acceso root en aplicaciones bancarias o conseguir recursos ilimitados en juegos. Para crear los parches, la utilidad descarga de Internet los scripts preparados a propósito, que cualquier persona puede crear y añadir a la base común. La funcionalidad de esos scripts también puede ser maliciosa, por lo que los parches generados pueden suponer un peligro potencial.

- Tool.Androlua.1.origin

- Detección de varias versiones potencialmente peligrosas de un framework especializado para el desarrollo de aplicaciones Android en lenguaje de script Lua. La lógica principal de las aplicaciones Lua reside en los correspondientes scripts, que están cifrados y son descifrados por el interpretador antes de su ejecución. Con frecuencia, este framework de forma predeterminada solicita acceso a numerosos permisos del sistema necesarios para su funcionamiento. Como resultado, los scripts Lua ejecutados con el mismo pueden realizar varias acciones maliciosas conforme a los permisos concedidos.

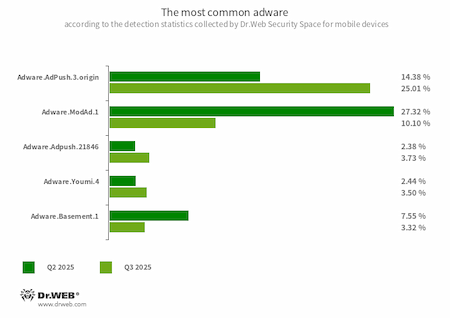

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Módulos de publicidad que pueden integrarse en aplicaciones Android. Estos muestran notificaciones publicitarias que engañan a los usuarios. Por ejemplo, dichas notificaciones pueden parecer mensajes del propio sistema operativo. Además, estos módulos recopilan ciertos datos confidenciales y también pueden descargar otras aplicaciones e iniciar su instalación.

- Adware.ModAd.1

- Detección de algunas versiones modificadas (mods) del messenger WhatsApp, en las que se ha insertado código para cargar enlaces concretos mediante el componente de visualización web (WebView) durante el uso de la aplicación. Desde esas direcciones web se redirige a sitios publicitarios —por ejemplo, casinos en línea, casas de apuestas y sitios para adultos.

- Adware.Youmi.4

- Detección del módulo de publicidad no deseado que publica los accesos directos de publicidad en la pantalla principal de dispositivos en Android.

- Adware.Basement.1

- Las aplicaciones que visualizan publicidad no deseada que frecuentemente lleva a los sitios web maliciosos y de estafa. Tiene base de códigos común con programas no deseados Program.FakeMoney.11.

Amenazas en Google Play

En el III trimestre del año 2025, el laboratorio antivirus Doctor Web detectó en el catálogo Google Play más de 50 troyanos de la familia Android.Joker que suscriben a los usuarios a servicios de pago. Los mismos se propagaron camuflados por software de varios tipos, incluidos los messengers, varias utilidades de sistema, editores de imágenes, software para sacar fotos, trabajar con documentos, etc.

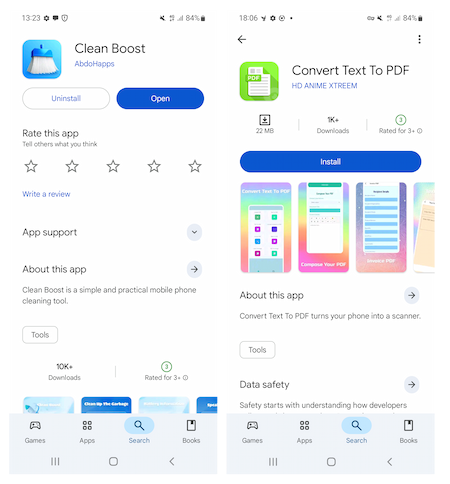

Un troyano se ocultaba en el programa para optimizar el funcionamiento del sistema Clean Boost (Android.Joker.2412), otro — en la aplicación Convert Text to PDF (Android.Joker.2422) para convertir del texto en los documentos PDF

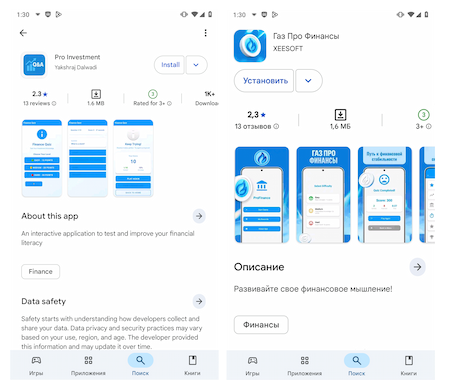

Además, nuestros expertos detectaron más aplicaciones falsas Android.FakeApp, usadas en esquemas fraudulentos. Al igual que antes, los ciberdelincuentes presentaban algunas de las mismas como aplicaciones financieras, manuales, guías de formación, software para acceder a los servicios de inversión. Estas falsificaciones cargaban los sitios web de estafa. Otros programas troyanos Android.FakeApp se difundían camuflados por juegos y en determinadas condiciones en vez de la funcionalidad prometida cargaban los sitios de casas de apuestas y casinos en línea.

Ejemplos de troyanos Android.FakeApp, camuflados por aplicaciones de temática financiera. Android.FakeApp.1889 ofreció a los usuarios comprobar su alfabetización financiera, y Android.FakeApp.1890 — a desarrollar el pensamiento financiero

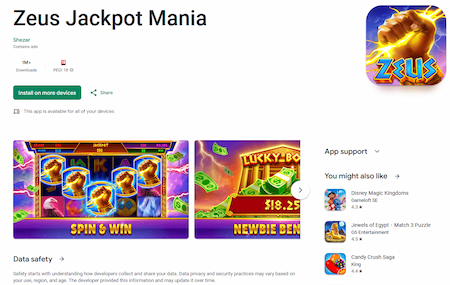

Así mismo, nuestros expertos detectaron un programa no deseado Program.FakeMoney.16, difundido como aplicación Zeus Jackpot Mania. Los usuarios de este software recibían premios virtuales que supuestamente podían convertirse después en dinero real para usar fuera de la aplicación.

Program.FakeMoney.16 en el catálogo Google Play

Para «poder recibir» el dinero el programa solicitaba algunos datos, pero al final las víctimas no recibían ningunos pagos.

Program.FakeMoney.16 pide indicar el nombre completo del usuario y la información sobre la cuenta bancaria

Para proteger los dispositivos en Android contra malware y software no deseado, se recomienda a los usuarios instalar los productos antivirus Dr.Web para Android.

Indicadores de compromiso