Doctor Web: informe de la actividad de virus en el III trimestre de 2025

1 de octubre de 2025

Los usuarios cuyos archivos fueron afectados por los troyanos cifradores con mayor frecuencia afrontaban los encoders Trojan.Encoder.35534, Trojan.Encoder.35209, así como Trojan.Encoder.35067.

En julio los expertos de la empresa Doctor Web informaron sobre la familia de troyanos Trojan.Scavenger creados para robar la criptomoneda y las contraseñas. Los malintencionados los difundieron camuflados por mods, cheats y parches para juegos. Estos troyanos se iniciaban usando las aplicaciones legales, así mismo, al usar las vulnerabilidades de la clase DLL Search Order Hijacking.

En agosto nuestro analistas de virus advirtieron sobre la difusión del backdoor multifuncional Android.Backdoor.916.origin para dispositivos móviles destinado para los representantes de los negocios rusos. Los ciberdelincuentes lo administraban a distancia, al robar los datos privados con el mismo y al supervisar las víctimas.

En el mismo mes, el laboratorio antivirus de Doctor Web publicó una investigación obre un ataque objetivo del grupo Scaly Wolf a una empresa rusa de ingeniería mecánica. Los malintencionados usaron una serie de herramientas maliciosas entre las cuales una de las básicas fue un backdoor modular Updatar. Con el mismo, los atacantes intentaban recibir los datos privados de los equipos infectados.

En el III trimestre los analistas de Internet detectaron más sitios web falsificados del Messenger Telegram, así como algunos recursos fraudulentos de temática financiera. Además, durante los últimos tres meses nuestros expertos detectaron la aparición de decenas de malware y aplicaciones no deseadas en el catálogo Google Play, entre los cuales había troyanos Android.Joker que suscribían a los usuarios a servicios de pago, y programas falsificados Android.FakeApp.

Tendencias clave del III trimestre

- Reducción del número de amenazas detectadas en dispositivos protegidos

- Crecimiento del número de amenazas únicas que atacaron a usuarios

- Aparición de los nuevos sitios web falsificados del messenger Telegram y recursos fraudulentos en Internet de temática financiera

- Difusión de malware Trojan.Scavenger que robaba la criptomoneda y las contraseñas

- Uso del backdoor Android.Backdoor.916.origin para supervisar a los representantes del negocio ruso y robar los datos privados

- Los troyanos de publicidad Android.MobiDash se convirtieron en la amenaza más popular para dispositivos en Android

- Reducción de la actividad de troyanos de publicidad Android.HiddenAds durante el segundo semestre consecutivo

- Propagación de múltiples amenazas en el catálogo Google Play

Según los datos del servicio de estadísticas Doctor Web

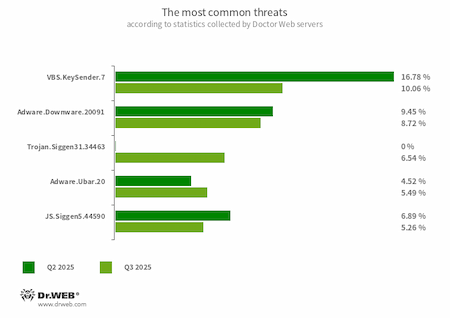

Las amenazas más populares del III trimestre del año 2025:

- VBS.KeySender.7

- Un script malicioso que en un ciclo infinito busca ventanas con texto mode extensions, разработчика y розробника y les envía un evento de pulsar el botón Escape, al cerrarlas de forma forzosa.

- Adware.Downware.20091

- Adware qye sirve de instalador intermediario de software pirata.

- Trojan.Siggen31.34463

- Un troyano creado en lenguaje de programación Go que sirve para cargar varios miners y adware en el sistema objetivo. El malware es un archivo DLL ubicado en %appdata%\utorrent\lib.dll. Par su propio inicio usa la vulnerabilidad de la clase DLL Search Order Hijacking en el cliente torrent uTorrent.

- Adware.Ubar.20

- Un cliente Torrent que instala software no deseado en el dispositivo.

- JS.Siggen5.44590

- Un código malicioso añadido a la biblioteca pública de JavaScript, es5-ext-main. Visualiza un mensaje determinado si el paquete está instalado en un servidor con el huso horario de ciudades rusas.

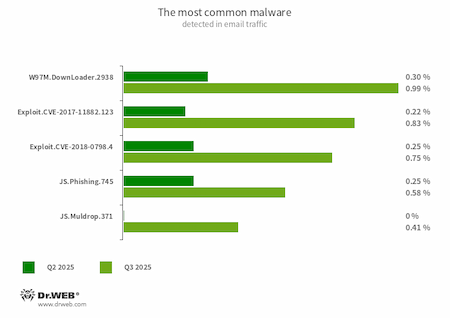

Estadísticas de malware en el tráfico de correo

- W97M.DownLoader.2938

- Una familia de troyanos descargadores que usan las vulnerabilidades de los documentos Microsoft Office. Sirven para descargar otro malware al equipo atacado.

- Exploit.CVE-2017-11882.123

- Exploit.CVE-2018-0798.4

- Exploits para usar vulnerabilidades en el software Microsoft Office que permiten ejecutar un código aleatorio.

- JS.Phishing.745

- Script malicioso en lenguaje JavaScript que genera una página web phishing.

- JS.Muldrop.371

- Un script malicioso en lenguaje JavaScript que instala la carga útil en el sistema.

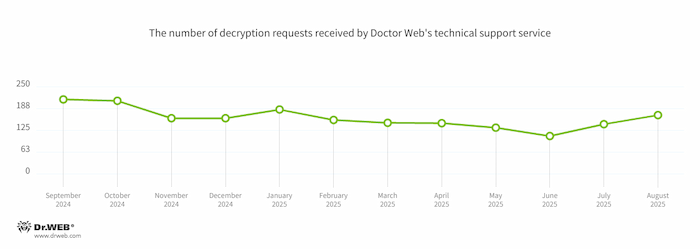

Cifradores

En el III trimestre del año 2025 el número de solicitudes para descifrar los archivos afectados por los troyanos cifradores subió un 3,02% comparado con el II trimestre.

Dinámica de recepción de solicitudes para descifrar al servicio de soporte técnico de Doctor Web:

Los encoders más populares del III trimestre del año 2025:

- Trojan.Encoder.35534 — 26.99% solicitudes de usuarios

- Trojan.Encoder.35209 — 3.07% solicitudes de usuarios

- Trojan.Encoder.35067 — 2.76% solicitudes de usuarios

- Trojan.Encoder.41542 — 2.15% solicitudes de usuarios

- Trojan.Encoder.29750 — 1.84% solicitudes de usuarios

Estafas en la red

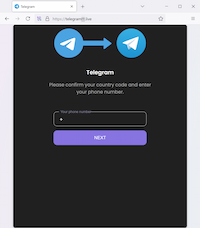

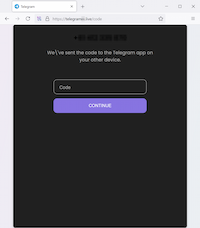

En el III trimestre del año 2025 los analistas de Internet de Doctor Web continuaron registrando la aparición de los sitios web falsificados del messenger Telegram — así mismo, de los usados por los malintencionados para acceder a las cuentas de usuarios:

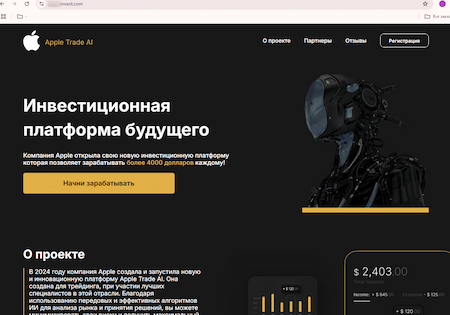

Además, otra vez se propagaron los sitios web fraudulentos de temática financiera. Uno de ellos atraía a los usuarios a una “plataforma de inversión del futuro” llamada Apple Trade AI, supuestamente creada por la corporación Apple. Los ciberdelincuentes prometían a las posibles víctimas la posibilidad de ganar más de 4000 USD al mes, y para obtener “acceso” al servicio exigían registrarse y proporcionar la información personal.

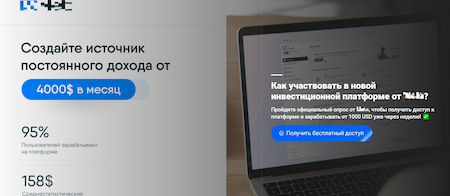

Otros recursos en línea ofrecían participar en “una nueva plataforma de inversión de Meta” y “crear una fuente de ingresos permanente a partir de 4000 USD al mes”. Para obtener acceso a la “plataforma”, los visitantes de estos sitios tenían que completar una encuesta y registrarse.

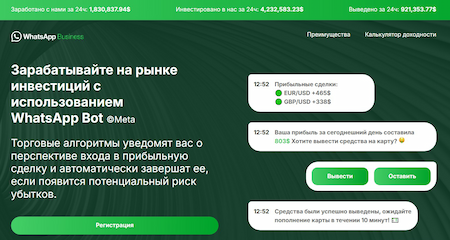

Nuestros expertos también han identificado nuevas versiones de plataformas de inversión falsas, que supuestamente permiten ganar dinero mediante bots de trading en WhatsApp.

Para «trabajar» con los servicios prometidos, se les solicitaban los datos personales a las víctimas potenciales:

Una serie de sitios fraudulentos estaba dirigida a audiencias de países específicos. Algunos de ellos se enfocaban en usuarios de la CEI, a quienes los estafadores ofrecían “abrir un mercado de inversiones cerrado” y acceder a supuestas inversiones exclusivas a través del servicio financiero INSIDER X. Para ello, los visitantes debían “enviar una solicitud” al proporcionar sus datos personales.

En uno de los esquemas dirigidos a usuarios rusos, los estafadores ofrecían completar una encuesta para obtener acceso a una “plataforma de inversión” supuestamente vinculada a grandes compañías de petróleo y gas, así como al portal estatal de servicios públicos:

Otros sitios fraudulentos fueron presentados por los malintencionados como servicios legítimos de bancos rusos y ofrecían registrarse con la promesa de “ganar a partir de 50.000 rublos a la semana”:

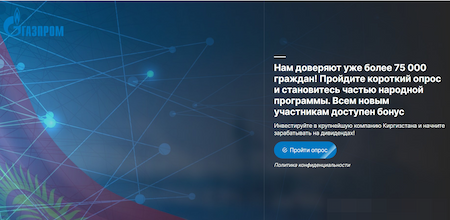

Los residentes de algunos otros países también volvieron a encontrarse con fraudes similares. En uno de los sitios, los estafadores ofrecían a usuarios de Kirguistán formar parte de un “programa popular” e invertir en la que, según ellos, era la empresa más grande del país:

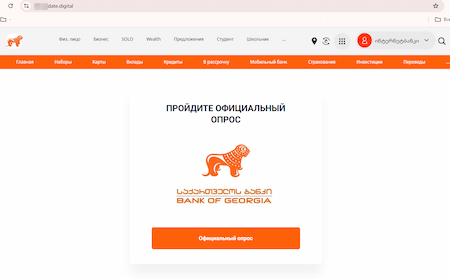

Otro sitio web supuestamente estaba vinculado a uno de los bancos de Georgia y ofrecía unirse a su supuesta “plataforma de inversión”:

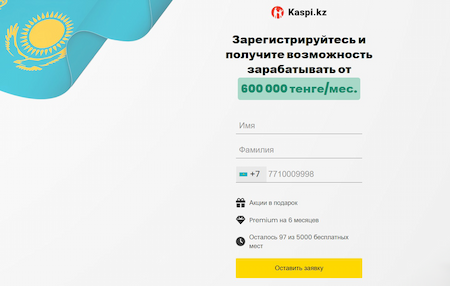

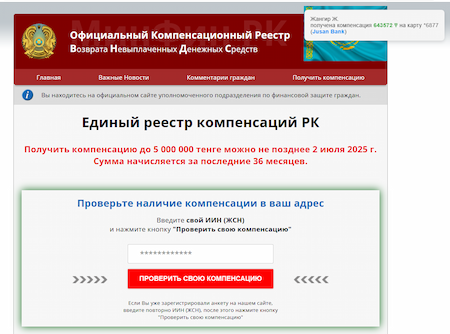

Un sitio web falso similar fue presentado por los estafadores como perteneciente a uno de los bancos de Kazajistán, y prometía a los usuarios ingresos de hasta 60.000 tenge al mes:

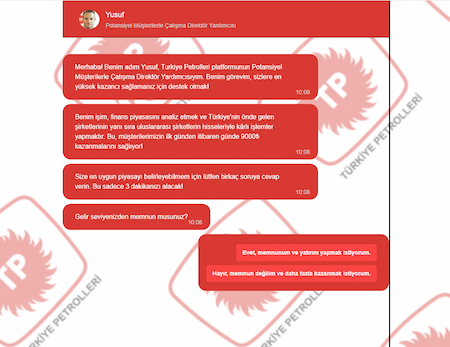

En uno de los recursos en línea, los estafadores, supuestamente en nombre de una empresa turca de petróleo y gas, ofrecían a las posibles víctimas participar en una plataforma de inversión y ganar “hasta 9000 liras turcas al día”:

Al mismo tiempo, los estafadores continuaron explotando la temática de varias ayudas y compensaciones públicas. En uno de los sitios no deseados, dirigido a usuarios de Kazajistán, los visitantes supuestamente podían comprobar si tenían derecho a una compensación económica y recibir hasta 5.000.000 de tenge:

Conozca más sobre los sitios web no recomendados por Dr.WebMalware y software no deseado para dispositivos móviles

Según los datos estadísticos de detecciones de Dr.Web Security Space para dispositivos móviles, en el III trimestre del año 2025, con mayor frecuencia los usuarios afrontaron los troyanos de publicidad Android.MobiDash. Así mismo, los troyanos líderes anteriores Android.HiddenAds bajaron al segundo lugar, y su actividad se redujo bastante. Las terceras más comunes fueron las aplicaciones maliciosas falsas clasificadas como Android.FakeApp.

Comparado con el II trimestre, el número de detecciones de troyanos bancarios Android.BankBot aumentó, y el de troyanos Android.Banker y Android.SpyMax — se disminuyó.

En agosto los expertos de la empresa Doctor Web informaron sobre un backdoor multifuncional Android.Backdoor.916.origin usado por los malintencionados para robar los datos privados y supervisar a los representantes de los negocios rusos.

Durante los 3 últimos meses en el catálogo de Google Play se detectaron más de 70 malware y software no deseado. Entre los mismos, se destacan los troyanos Android.Joker que suscriben a los usuarios a servicios de pago, el software falso Android.FakeApp y el software Program.FakeMoney.16 que supuestamente permite convertir los premios virtuales en dinero real.

Los eventos más destacados vinculados a la seguridad «móvil» en el III trimestre:

- Crecimiento de la actividad de troyanos adware Android.MobiDash

- Reducción de la actividad de los troyanos adware Android.HiddenAds

- Crecimiento de la actividad de troyanos bancarios Android.BankBot

- Reducción del número de ataques de troyanos bancarios Android.Banker y Android.SpyMax

- Uso del backdoor multifuncional Android.Backdoor.916.origin por los malintencionados para supervisar a los representantes de los negocios rusos

- Propagación de múltiples amenazas en el catálogo Google Play

Para más información sobre los eventos de virus para dispositivos móviles en el III trimestre del año 2025, consulte nuestro informe.