Baohuo, el «cardenal gris»: un backdoor para Android se apodera de cuentas de Telegram, al obtener control total sobre ellas

Amenazas corrientes | Sobre las amenazas móviles | Todas las noticias

23 de octubre de 2025

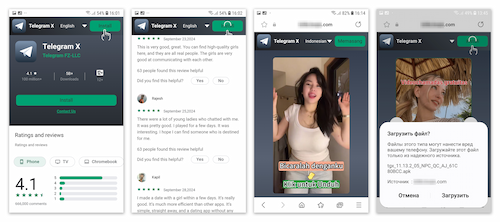

La propagación de Android.Backdoor.Baohuo.1.origin empezó a mediados de 2024, lo cual confirman las modificaciones más antiguas detectadas durante su análisis. El vector principal de entrega del backdoor a los dispositivos objetivo es la publicidad dentro de aplicaciones móviles. A las potenciales víctimas se les muestran anuncios que ofrecen instalar el messenger Telegram X. Al pulsar el banner, los usuarios se redirigen a sitios maliciosos desde los que se descarga el APK troyano.

Esos sitios están diseñados como una tienda de aplicaciones, y el propio messenger se presenta en ellos como una plataforma para la búsqueda cómoda de pareja y contactos para citas. Así lo indican tanto los banners con textos publicitarios superpuestos sobre las supuestas «videollamadas gratuitas» e invitaciones a «conversar» (por ejemplo, mediante capturas de pantalla que simulan una ventana de videollamada), como las reseñas inventadas por los atacantes que aparentan ser usuarios satisfechos. Cabe destacar que en las páginas web existe la opción de elegir el idioma de la interfaz, pero las imágenes no cambian al hacerlo.

Uno de los sitios web maliciosos de los cuales se descarga la versión troyana de Telegram X. A las vítimas potenciales se les propone instalar un programa donde según las “referencias” es fácil encontrar pareja para charlas y citas

Actualmente, los ciberdelincuentes han preparado plantillas tipo con banners solo para dos idiomas: portugués, dirigido a usuarios de Brasil, e indonesio. De este modo, los residentes de Brasil e Indonesia son el principal objetivo de los atacantes. Al mismo tiempo, se supone que con el tiempo el interés de los delincuentes se extienda a usuarios de otros países.

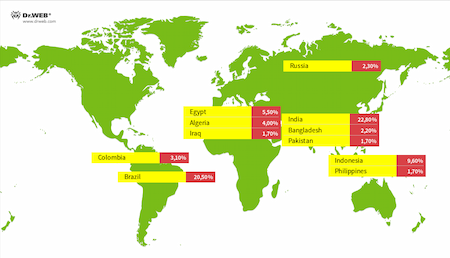

El estudio de la infraestructura de red de los atacantes ha permitido determinar la magnitud de su actividad. De media, los analistas de virus de Doctor Web observan alrededor de 20 000 conexiones activas de Android.Backdoor.Baohuo.1.origin. De forma paralela, el número total de dispositivos infectados ha superado los 58 000. Se han visto afectados cerca de 3 000 modelos de smartphones, tabletas, reproductores/decodificadores de TV y hasta coches con ordenadores de a bordo basados en Android.

Países con mayor número de dispositivos infectados por Android.Backdoor.Baohuo.1.origin (según los datos del laboratorio antivirus de Doctor Web)

Sin embargo, Android.Backdoor.Baohuo.1.origin no se propaga solo a través de sitios maliciosos: nuestros expertos también lo han detectado en catálogos externos de aplicaciones Android, como APKPure, ApkSum y AndroidP. En la tienda APKPure, además, el mismo estaba publicado en nombre del desarrollador oficial del messenger, a pesar de que las firmas digitales del original y de la versión troyana son diferentes. Hemos notificado a las plataformas en línea en las que se detectaron las versiones troyanas de Telegram X.

Telegram X modificado con Android.Backdoor.Baohuo.1.origin implementado se propagó en APKPure en nombre del desallorrador real del messenger

El laboratorio antivirus Doctor Web detectó varias modificaciones de Android.Backdoor.Baohuo.1.origin que pueden ser divididas en 3 grupos básicos de modificaciones de Telegram X:

- versiones en las que los atacantes incrustaron el backdoor en el archivo DEX ejecutable principal del messenger;

- versiones en las que el backdoor, en forma de parche, se inyecta dinámicamente en el archivo DEX ejecutable mediante la utilidad LSPatch;

- versiones en las que el backdoor está en un archivo DEX separado en el directorio de recursos de la aplicación y se carga de forma dinámica.

Sin importar tipo de modificación, Android.Backdoor.Baohuo.1.origin se inicializa al iniciar el propio messenger. Este sigue funcionando y, para los usuarios, parece una aplicación normal. Sin embargo, en realidad los ciberdelincuentes lo controlan por completo a través del backdoor e incluso pueden modificar la lógica de su funcionamiento.

Cuando los atacantes necesitan ejecutar una acción que no requiere intervenir en la funcionalidad principal de la aplicación, utilizan «espejos» previamente preparados de los métodos necesarios de la aplicación. Por ejemplo, con su ayuda pueden mostrar mensajes de phishing en ventanas que por su aspecto parecerán las auténticas de Telegram X.

Los métodos — son unos bloques de código separados en la estructura de aplicaciones en Android que se encargan de realización de varias tareas.

Si la acción no es estándar para la aplicación, se utiliza el framework Xposed, que modifica directamente varias funcionalidades del messenger mediante la modificación dinámica de métodos. En particular, con su ayuda se ocultan ciertos chats y dispositivos autorizados, y también se intercepta el contenido del portapapeles.

La diferencia principal entre las primeras versiones de la aplicación maliciosa y las actuales radica en la organización del control del troyano. En las modificaciones antiguas, la comunicación con los atacantes y la recepción de instrucciones se realizaba de la forma tradicional: a través de un servidor C2. Sin embargo, con el tiempo los autores del virus añadieron a Android.Backdoor.Baohuo.1.origin la posibilidad de enviar comandos adicionales mediante la base de datos Redis, al ampliar así su funcionalidad y al proporcionarle dos canales de control independientes. Además, previeron la duplicación de los nuevos comandos también a través del servidor C2 habitual por si la base de datos no estuviera disponible. Este es el primer caso conocido del uso de Redis para el control de malware dirigido a Android.

Al iniciarse, Android.Backdoor.Baohuo.1.origin se conecta al servidor C2 inicial para cargar la configuración, que entre otros datos incluye las credenciales para conectarse a Redis. A través de esta base de datos los atacantes no solo envían comandos al programa malicioso, sino que también actualizan la configuración del troyano. Entre otras cosas, asignan la dirección del servidor C2 actual y la del servidor NPS (Network Policy Server — servidor de políticas de red). Este último lo utilizan los autores del virus para conectar los dispositivos infectados a su red interna (Intranet) y convertirlos en proxies para el acceso a Internet.

Android.Backdoor.Baohuo.1.origin se conecta de forma periódica al servidor C2 a través de las llamadas API y puede recibir las tareas siguientes:

- subir al servidor C2 los SMS entrantes y los contactos de la agenda del dispositivo infectado;

- enviar al servidor el contenido del portapapeles al minimizar el messenger y volver a su ventana;

- obtener del C2 direcciones URL para mostrar publicidad, así como la dirección del servidor para descargar una actualización del troyano en forma de archivo DEX ejecutable;

- recibir claves de cifrado que se usan para enviar algunos datos al servidor C2 — por ejemplo, el contenido del portapapeles;

- solicitar un conjunto de comandos para recopilar información sobre las aplicaciones instaladas en el dispositivo, el historial de mensajes, los contactos de la agenda y los dispositivos en los que se ha iniciado sesión en Telegram (la solicitud se realiza con un intervalo de 30 minutos);

- solicitar al servidor C2 un enlace para descargar una actualización de Telegram X;

- solicitar al servidor C2 una configuración que se guarda en forma de archivo JSON;

- solicitar información a la base de datos Redis;

- subir al servidor C2 información sobre el dispositivo ante cada actividad de red del messenger;

- obtener del servidor C2 una lista de bots que luego se añaden a la lista de contactos de Telegram;

- cada 3 minutos enviar al servidor información sobre los permisos actuales de la aplicación, el estado del dispositivo (pantalla encendida o apagada, aplicación activa) y el número de teléfono móvil junto con el nombre de usuario y la contraseña de la cuenta de Telegram;

- cada minuto solicitar comandos en un formato similar al de la base de datos Redis.

Para recibir comandos a través de Redis, Android.Backdoor.Baohuo.1.origin se conecta al servidor correspondiente de los malintencionados donde registra su subcanal al que posteriormente se conectan los ciberdelincuentes. Publican en el mismo las tareas que el backdoor realiza posteriormente. El malware puede recibir los comandos siguientes:

- crear una lista negra de chats que no se mostrarán al usuario en la ventana de Telegram X;

- ocultar al usuario determinados dispositivos en la lista de dispositivos autorizados para su cuenta;

- bloquear durante un tiempo determinado la visualización de notificaciones de los chats incluidos en la lista negra;

- mostrar una ventana con información sobre la actualización de la aplicación Telegram X; al pulsarla, el usuario se redirige a un sitio web concreto;

- enviar al servidor C2 información sobre todas las aplicaciones instaladas;

- restablecer en el dispositivo infectado la sesión de autorización actual del usuario en Telegram;

- mostrar una ventana con información sobre la actualización de Telegram X en la que se ofrece instalar un archivo APK (si el archivo no existe, el troyano lo descarga previamente);

- eliminar el icono de Telegram Premium en la interfaz de la aplicación para el usuario actual;

- subir al servidor C2 información extraída de las bases de datos de Telegram X, que contienen el historial de chats, los mensajes y otros datos privados;

- suscribir al usuario a un canal de Telegram indicado;

- abandonar un canal de Telegram determinado;

- unirse en nombre del usuario a un chat de Telegram a través de un enlace proporcionado;

- obtener la lista de dispositivos en los que se ha iniciado sesión en Telegram;

- solicitar el token de autenticación del usuario y transmitirlo al servidor C2.

Cabe destacar que la intercepción de datos del portapapeles cuando el usuario minimiza el messenger y vuelve a su ventana permite realizar varios escenarios de robo de información privada. Por ejemplo, la víctima puede copiar una contraseña o una frase mnemotécnica para acceder a un monedero de criptomonedas, el texto de un documento importante para enviarlo por correo a socios comerciales, etc.; el troyano interceptará los datos que queden en el portapapeles y se los transmitirá a los ciberdelincuentes.

Dr.Web Security Space para dispositivos móviles detecta y elimina correctamente las versiones conocidas del backdoor Android.Backdoor.Baohuo.1.origin, por lo cual el mismo no supone peligro para nuestros usuarios.

Más información sobre Android.Backdoor.Baohuo.1.origin

Indicadores de compromiso