Belerofonte ni siquiera soñó con algo así. El troyano ChimeraWire infla la popularidad de los sitios, fingiendo ser una persona.

Amenazas corrientes | Últimas noticias | Todas las noticias

8 de diciembre de 2025

Introducción

Trojan.ChimeraWire permite a los ciberdelincuentes imitar las acciones de usuarios y manipular el factor de comportamiento de los sitios web, al mejorar de forma artificial su clasificación en los resultados de los motores de búsqueda. Para ello, el malware realiza búsquedas de los recursos necesarios en los sistemas Google y Bing, tras lo cual los abre. También imita las acciones de usuarios al hacer clics en los enlaces de los sitios cargados. El troyano realiza todas las acciones maliciosas a través del navegador Google Chrome, que descarga desde un recurso concreto y ejecuta en un modo de depuración oculto mediante el protocolo WebSocket.

Trojan.ChimeraWire llega a los ordenadores como resultado de la actividad de varios tipos de malware-descargadores. Estos utilizan diversas técnicas de mejora de privilegios basadas en la explotación de vulnerabilidades del tipo DLL Search Order Hijacking, así como métodos antidepuración con el fin de evitar su detección. Nuestro laboratorio antivirus ha rastreado al menos dos cadenas de infección en las que participan. En una de ellas se detecta el script malicioso Python.Downloader.208, y en la otra — el malware Trojan.DownLoader48.61444, que por su principio de funcionamiento es similar a Python.Downloader.208 y, de hecho, actúa como su alternativa.

En este estudio analizaremos las particularidades de Trojan.ChimeraWire y de malware que lo entregan a los dispositivos de usuarios.

Primera cadena de infección

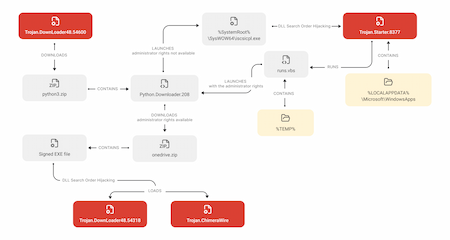

Un esquema de primera cadena de infección

La primera cadena empieza por el troyano Trojan.DownLoader48.54600. Comprueba si se está ejecutando en un entorno artificial y finaliza su ejecución si detecta indicios de una máquina virtual o de un modo de depuración. Si no hay estos indicios, el troyano descarga un archivo ZIP python3.zip desde el servidor C2. En el mismo, hay un script malicioso de Python, Python.Downloader.208, así como los archivos extra necesarios para su funcionamiento — en particular, la biblioteca maliciosa ISCSIEXE.dll (Trojan.Starter.8377). Trojan.DownLoader48.54600 descomprime el archivo e inicia el script. Es la segunda etapa de infección y consiste en un descargador que descarga la siguiente etapa del servidor C2.

El comportamiento de Python.Downloader.208 depende de sus permisos al iniciarse. En caso de iniciar el script sin permisos de administrador, el mismo intenta obtenerlos. Para ello, Trojan.Starter.8377 extraído junto con el mismo, se copia al catálogo %LOCALAPPDATA%\Microsoft\WindowsApps. Además, se crea un script runs.vbs que posteriormente será usado para volver a iniciar Python.Downloader.208.

Luego Python.Downloader.208 inicia la aplicación de sistema %SystemRoot%\SysWOW64\iscsicpl.exe. Como el mismo tiene una vulnerabilidad de la clase DLL Search Order Hijacking, carga de forma automática la biblioteca troyana ISCSIEXE.dll cuyo nombre coincide con el nombre del componente legítimo del SO Windows.

A su vez, Trojan.Starter.8377 inicia el script VBS runs.vbs, y el mismo vuelve a ejecutar Python.Downloader.208 — ya con permisos de administrador.

En caso de ser iniciado con privilegios requeridos Python.Downloader.208 descarga del servidor C2 un archivo protegido con contraseña onedrive.zip. En el mismo se detecta la siguiente etapa de infección — el malware Trojan.DownLoader48.54318 como biblioteca llamada UpdateRingSettings.dll — y los archivos extra requeridos para su funcionamiento (por ejemplo, la aplicación legítima OneDrivePatcher.exe del SO Windows con firma digital válida que tiene que ver con el software OneDrive).

Una vez descomprimido el archivo, Python.Downloader.208 crea una tarea en el programador de sistema para iniciar el programa OneDrivePatcher.exe al iniciar el sistema. Luego inicia esta aplicación. Como contiene la vulnerabilidad DLL Search Order Hijacking, carga de forma automática la biblioteca maliciosa UpdateRingSettings.dll, cuyo nombre coincide con el nombre del componente de software OneDrive.

Al recibir los permisos de administración, Trojan.DownLoader48.54318 comprueba si se está ejecutando en entorno artificial. Al detectar algún indicio de funcionamiento en una máquina virtual o en modo de depuración, finaliza su ejecución.

Si estos indicios no se detectan, la biblioteca troyana intenta descargar la carga útil del servidor C2, así como las claves de cifrado para descifrar la misma.

La carga útil descifrada es un contenedor ZLIB que contiene un shellcode y un archivo ejecutable. Una vez descifrado el contenedor, Trojan.DownLoader48.54318 intenta descomprimirlo. Si no consigue realizarlo correctamente, el troyano se elimina de forma automática y el proceso finaliza. En caso de éxito, la administración pasa al shellcode cuya tarea es descomprimir el archivo ejecutable que va junto con el mismo. Este archivo es la última etapa de infección — el troyano objetivo Trojan.ChimeraWire.

Segunda cadena de infección

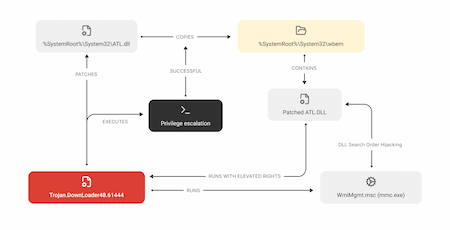

La segunda cadena empieza por el malware Trojan.DownLoader48.61444. Al iniciarse, el mismo comprueba si hay permisos de administrador y, si no los hay, intenta obtenerlos. El troyano usa la técnica Masquerade PEB para esquivar el sistema de protección al camuflarse por un proceso legítimo explorer.exe.

Luego introduce un parche en la copia de la biblioteca de sistema %SystemRoot%\System32\ATL.dll. Para realizarlo, Trojan.DownLoader48.61444 lee su contenido, añade un código de bytes descifrado a la misma, así como la ruta hasta su archivo, y luego guarda la versión modificada como archivo dropper en el mismo directorio de su propia ubicación. Luego el troyano inicia los objetos del modelo COM del shell Windows para el servicio %SystemRoot%\System32\wbem y la biblioteca modificada. En caso de inicialización realizada correctamente, Trojan.DownLoader48.61444 intenta obtener permisos de administrador al usar la interfaz COM, CMSTPLUA, y al explotar la vulnerabilidad característica para algunas interfaces COM antiguas.

En caso de éxito, la biblioteca modificada dropper se copia al catálogo %SystemRoot%\System32\wbem como archivo ATL.dll. Luego Trojan.DownLoader48.61444 inicia el complemento de administración de sistema WMI WmiMgmt.msc. Como resultado, se explota la vulnerabilidad DLL Search Order Hijacking en la aplicación de sistema mmc.exe que carga la biblioteca %SystemRoot%\System32\wbem\ATL.dll con el parche de forma automática . La misma, a su vez, vuelve a iniciar Trojan.DownLoader48.61444, pero ya con permisos de administrador.

Esquema de funcionamiento de Trojan.DownLoader48.61444 si no hay permisos de administrador

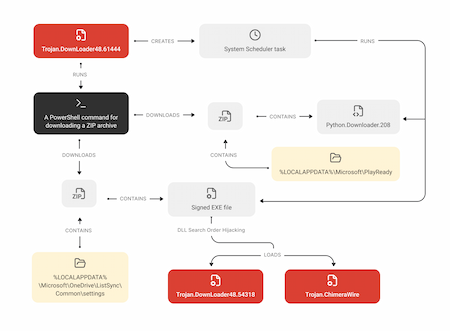

En caso de iniciarse en nombre del administrador, Trojan.DownLoader48.61444 ejecuta varios scripts PowerShell para descargar la carga útil del servidor C2. Uno de los objetos cargados es un archivo ZIP one.zip. El mismo contiene archivos similares a los archivos del archivo archivado onedrive.zip de la primera cadena (en particular, el software legítimo OneDrivePatcher.exe y la biblioteca maliciosa UpdateRingSettings.dll — Trojan.DownLoader48.54318).

Trojan.DownLoader48.61444 descomprime el archivo y en el programador de sistema crea una tarea para el autoinicio de OneDrivePatcher.exe al iniciar el sistema. El troyano también inicia esta aplicación directamente. Al igual que en la primera cadena, al iniciar en OneDrivePatcher.exe se explota la vulnerabilidad DLL Search Order Hijacking y se carga de forma automática la biblioteca troyana UpdateRingSettings.dll. Luego la cadena de infección repite el primer escenario.

Así mismo, Trojan.DownLoader48.61444 descarga el segundo archivo ZIP: two.zip. El mismo contiene un script malicioso Python.Downloader.208 (update.py), así como los archivos requeridos para iniciar el mismo. Entre los mismos — Guardian.exe — el interpretador de consola del lenguaje Python con nombre cambiado pythonw.exe.

Una vez descomprimido el archivo, Trojan.DownLoader48.61444 crea en el programador de sistemas una tarea para el autoinicio de Guardian.exe al iniciar el sistema. Además, ejecuta directamente el script malicioso Python.Downloader.208 a través de esta aplicación.

Al duplicar parcialmente la primera cadena de infección, los malintencionados, por lo visto, intentaron mejorar la probabilidad de la carga correcta de Trojan.ChimeraWire en los sistemas objetivo.

Esquema de funcionamiento de Trojan.DownLoader48.61444 con permisos de administrador

Trojan.ChimeraWire

Trojan.ChimeraWire recibió su nombre a partir de la combinación de las palabras «chimera» (del inglés «chimera», «quimera», criatura mítica con partes del cuerpo de varios animales) y «wire» (del inglés «wire», «cable»). La palabra «chimera» describe la naturaleza híbrida de las técnicas empleadas por los atacantes: el uso de troyanos-descargadores creados en varios lenguajes, así como técnicas antidepuración y la escalada de privilegios durante el proceso de infección. Además, refleja el hecho de que el troyano representa una combinación de varios frameworks, plugins y software legítimo, a través de los cuales se realiza el control oculto del tráfico. De ahí se deriva la segunda palabra, «wire»: alude al funcionamiento invisible y malicioso del troyano con la red.

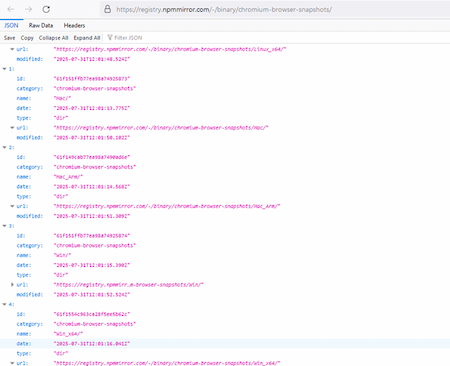

Al penetrar en el equipo objetivo, Trojan.ChimeraWire descarga del sitio web tercero un archivo ZIP chrome-win.zip con el navegador Google Chrome para el SO Windows. Cabe destacar que este recurso también contiene archivos con compilaciones de Google Chrome también para otros sistemas, tales como Linux y macOS — así mismo, para varias plataformas hardware.

Sitio web con varias compilaciones del navegador Google Chrome desde el cual el troyano descarga el archivo requerido

Una vez descargado el navegador, Trojan.ChimeraWire intenta instalar en el mismo las extensiones NopeCHA y Buster, destinadas para el reconocimiento automático de Сaptcha. Los datos de la expansión posteriormente se usarán por el troyano durante su funcionamiento.

Luego el mismo inicia el navegador en modo de depuración sin ninguna ventana visible, lo cual permite realizar la actividad maliciosa sin llamar la atención del usuario. Luego se conecta al puerto de depuración elegido de forma automática por protocolo WebSocket.

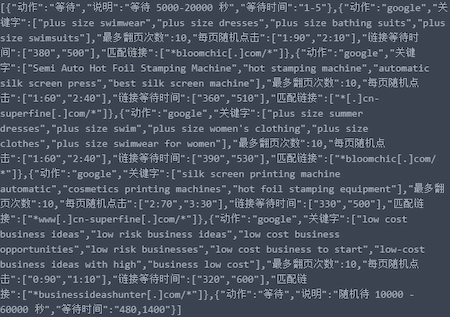

Luego el troyano empieza a recibir tareas. Envía una solicitud al servidor C2 y recibe en respuesta una cadena base64 que contiene oculta una configuración en formato JSON cifrada por el algoritmo AES-GCM.

Un ejemplo de configuración que el servidor C2 transfiere al troyano

La misma contiene tareas y los parámetros vinculados a las mismas:

- Sistema de búsqueda objetivo (se soportan los sistemas Google y Bing);

- Frases clave para buscar los sitios web en el sistema de búsqueda establecido y posteriormente abrirlos;

- El número máximo de cambios de página web consecutivos;

- Distribuciones aleatorias para la ejecución de clics automáticos en las páginas web;

- El tiempo de espera de carga de páginas;

- Los dominios objetivo.

Para una imitación adicional de la actividad de una persona real y para esquivar los sistemas que rastrean la actividad constante, en la configuración también se prevén parámetros responsables de las pausas entre las sesiones de trabajo.

Imitación de clics del ratón del usuario

Trojan.ChimeraWire puede realizar clics de tipos siguientes:

- para navegar por los resultados de búsqueda;

- para abrir los enlaces relevantes encontrados en nuevas pestañas en segundo plano.

Al principio, Trojan.ChimeraWire, a través del motor de búsqueda correspondiente, realiza la búsqueda de sitios por los dominios y las frases clave indicados en la configuración. Luego abre los sitios obtenidos en los resultados de búsqueda y encuentra en ellos todos los elementos HTML que definen los hiperenlaces. El troyano los coloca en una matriz de datos y la mezcla, de modo que los objetos se dispongan en una secuencia distinta de la secuencia en la página web. Esto se hace para esquivar la protección antibot de los sitios, que puede rastrear el orden de las pulsaciones.

A continuación, Trojan.ChimeraWire comprueba si los enlaces encontrados son operativos y si las cadenas que contienen coinciden con la plantilla establecida en la configuración, tras lo cual calcula el número total de coincidencias. Las acciones posteriores del troyano dependen de la cifra obtenida.

Si en la página se ha detectado una cantidad suficiente de enlaces adecuados, Trojan.ChimeraWire analiza la página y ordena los enlaces encontrados por relevancia (los enlaces que mejor se corresponden con las palabras clave van primero). Después de ello se hace clic en uno o varios enlaces adecuados.

Si, por el contrario, las coincidencias con la plantilla establecida son insuficientes o no las hay en absoluto, el malware utiliza un algoritmo con un modelo probabilístico de comportamiento, que imita al máximo las acciones de un usuario real. En función de los parámetros de la configuración, mediante una distribución aleatoria ponderada Trojan.ChimeraWire determina el número de enlaces requerido para seguir.

Por ejemplo, la distribución ["1:90", "2:10"] significa que Trojan.ChimeraWire hará clic en un enlace con una probabilidad del 90 % y en dos enlaces con una probabilidad del 20 %. De este modo, con bastante probabilidad, el malware debe seguir al menos un enlace. El troyano elige al azar un enlace del conjunto creado previamente y hace clic sobre el mismo

Después de cada acceso a un enlace desde los resultados de búsqueda y los clics en la página cargada, el troyano, en función de la tarea, vuelve a la pestaña anterior o pasa a la siguiente. El algoritmo de acciones se repite hasta que se agote el límite de clics para los sitios web objetivo.

A continuación, se muestran ejemplos de sitios cuyos parámetros para la interacción eran enviados al troyano en las tareas desde el servidor C2:

Para la descripción técnica detallada del troyano ChimeraWire y del malware que participa en la descarga del mismo, véase la versión PDF de la investigación y la biblioteca de virus de la empresa Doctor Web.

Más información sobre Trojan.ChimeraWire Más información sobre Trojan.DownLoader48.54600 Más información sobre Trojan.Starter.8377 Más información sobre Python.Downloader.208 Más información sobre Trojan.DownLoader48.54318 Más información sobre Trojan.DownLoader48.61444

Conclusión

En la actualidad, la actividad maliciosa de Trojan.ChimeraWire se reduce de facto a la ejecución de tareas de clicker bastante sencillas para inflar la popularidad de los sitios web. Al mismo tiempo, las capacidades funcionales de las utilidades en las que se basa permiten al troyano resolver un abanico más amplio de tareas, entre otras realizar acciones automatizadas bajo la apariencia de actividad de usuarios reales. Así, con su ayuda, los atacantes pueden rellenar formularios web, por ejemplo, en sitios que realizan encuestas con fines publicitarios.

Además, pueden utilizarlo para leer el contenido de las páginas web y crear sus capturas de pantalla, tanto con fines de ciberespionaje como para la recopilación automática de información destinada a nutrir distintas bases de datos (por ejemplo, con direcciones de correo electrónico, números de teléfono, etc.).

De este modo, en el futuro es posible la aparición de nuevas versiones de Trojan.ChimeraWire, en las que estas y otras funciones se implementen plenamente. Los expertos de la empresa Doctor Web siguen de cerca la evolución de este troyano.

MITRE ATT&CK®

| Etapa | Técnica |

|---|---|

| Ejecución | Ejecución con participación del usuario (T1204) Archivo malicioso (T1204.002) Biblioteca maliciosa (T1204.005) PowerShell (T1059.001) Shell de comando Windows (T1059.003) Visual Basic (T1059.005) Python (T1059.006) Programador de tareas Windows (T1053.005) |

| Consolidación | Claves de inicio en el registro Windows / Catálogo de autoinicio (T1547.001) Tarea programada (T1053) |

| Mejora de privilegios | Intercepción del flujo de ejecución: intercepción de búsqueda DLL (T1574.001) Esquivar el control de cuentas (T1548.002) |

| Prevención de la detección | Archivo cifrado / codificado (T1027.013) Esquivar la depuración (T1622) Ventana oculta (T1564.003) Excepción para un archivo o una ruta (T1564.012) Desofuscación / decodificación de archivos o datos (T1140) Intercepción del flujo de ejecución: intercepción de la búsqueda DLL (T1574.001) |

| Organización de administración | Comunicación bidireccional (T1102.002) Protocolos web (T1071.001) |