Doctor Web: informe de la actividad de virus para dispositivos móviles en el IV trimestre del año 2025

12 de enero de 2026

Al mismo tiempo, se detectó un crecimiento importante de troyanos bancarios que los usuarios afrontaron un 65,52% más. Este crecimiento se debe sobre todo a los representantes de la familia Android.Banker. Este malware intercepta los SMS con códigos de un solo uso para confirmar las operaciones bancarias, y también pueden imitar el diseño de software bancario real y visualizar las ventanas phishing.

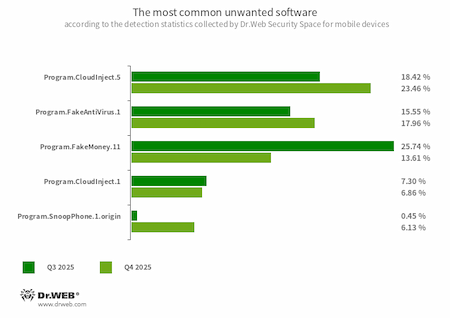

Entre software no deseado los más populares fueron los programas en Android modificados a través del servicio en la nube CloudInject (el antivirus Dr.Web los detecta como Program.CloudInject). Con el mismo, a las aplicaciones se añaden los permisos de sistema peligrosos y el código ofuscado cuya funcionalidad no puede ser controlada. Además, en los dispositivos con mucha frecuencia se detectaban los falsos antivirus Program.FakeAntiVirus que detectan amenazas no existentes y para “desinfectar” las mismas demandan que se adquiera la versión completa, así como Program.FakeMoney — las aplicaciones que supuestamente permiten ganar dinero al realizar varias tareas.

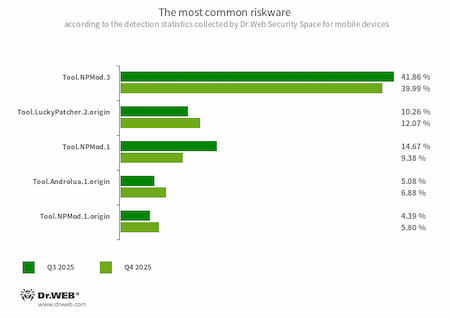

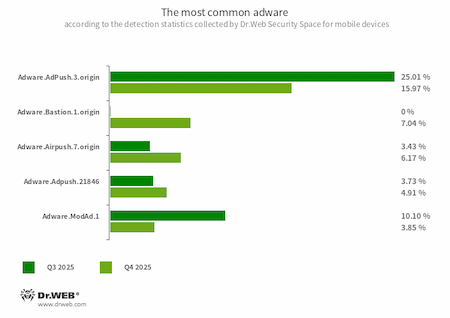

El software más popular potencialmente peligroso en el IV trimestre fueron las aplicaciones Tool.NPMod modificadas con la utilidad NP Manager. La misma ofusca el código de los mods y añade un módulo especial en los mismos que permite esquivar la verificación de la firma digital una vez modificadas las aplicaciones. Entre adware los líderes eran los representantes de la familia Adware.Adpush. Son complementos especiales que los desarrolladores implementan en software para visualizar notificaciones de publicidad.

En octubre nuestros expertos informaron sobre un backdoor peligroso Android.Backdoor.Baohuo.1.origin que los malintencionados implementaron en las modificaciones no oficiales del Messenger Telegram X y propagaron tanto a través de los sitios web maliciosos como a través de catálogos terceros de aplicaciones en Android. El malware roba los nombres de usuario y las contraseñas de cuentas de Telegram, así como otros datos privados. Además, con el mismo los ciberdelincuentes en realidad pueden administrar la cuenta de la víctima y sin su autorización realizar en el Messenger varias acciones en su nombre. Por ejemplo, unirse a canales en Telegram y salir de los mismos, ocultar los nuevo dispositivos autorizados, ocultar los mensajes determinados etc. Android.Backdoor.Baohuo.1.origin se administra así mismo a través de la base de datos Redis, lo cual anteriormente no se detectaba en amenazas en Android. En total, el backdoor infectó unos 58 000 dispositivos, entre los cuales hubo unos 3 000 modelos de varios tipos de smartphones, tabletas, consolas TV y vehículos con ordenadores de a bordo basados en Android.

Durante el trimestre pasado, el laboratorio antivirus de la empresa Doctor Web detectó en el catálogo Google Play nuevo malware entre el cual hubo troyanos Android.Joker que suscribían a las víctimas a servicios de pago, y varios programas falsos Android.FakeApp, aplicados en esquemas fraudulentos, En total, los mismos fueron descargados como mínimo 263 000 veces.

TENDENCIAS CLAVE DEL IV TRIMESTRE

- Los troyanos publicitarios siguen siendo las amenazas en Android más populares

- Crecimiento del número de ataques de troyanos bancarios

- Propagación del backdoor peligroso Android.Backdoor.Baohuo.1.origin, implementado en las modificaciones del Messenger Telegram X

- Aparición de más malware en el catálogo Google Play

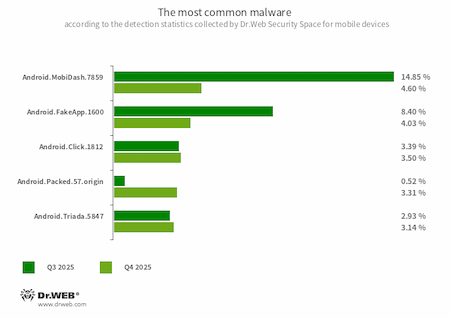

Según los datos de Dr.Web Security Space para dispositivos móviles

- Android.MobiDash.7859

- Un programa troyano que visualiza publicidad importuna. Es un complemento que los desarrolladores de software implementan en aplicaciones.

- Android.FakeApp.1600

- Un programa troyano que carga el sitio web indicado en su configuración. Las modificaciones conocidas de este malware cargan el sitio web de un casino en línea.

- Android.Click.1812

- Detección de mods maliciosos del Messenger del messenger WhatsApp, que pueden cargar varios sitios web en modo de segundo plano sin autorización del usuario.

- Android.Packed.57.origin

- Detección de un ofuscador que así mismo se usa para proteger malware (por ejemplo, algunas versiones de troyanos bancarios Android.SpyMax).

- Android.Triada.5847

- Detección de un comprimidor para los troyanos de la familia Android.Triada, destinado para proteger los mismos contra análisis y detección. Con mayor frecuencia, los malintencionados lo usan junto con los mods maliciosos del messenger Telegram, donde estos troyanos están directamente incrustados.

- Program.CloudInject.5

- Program.CloudInject.1

- Detección de aplicaciones en Android modificadas con el servicio en la nube CloudInject y la utilidad en Android del mismo nombre (añadida a la base de virus de Dr.Web como Tool.CloudInject). Estos programas se modifican en un servidor remoto, así mismo, el usuario (modder) interesado en su modificación no controla qué exactamente se implementará en los mismos. Además, las aplicaciones reciben un conjunto de permisos peligrosos. Una vez modificados los programas, el modder puede administrarlos de forma remota: bloquearlos, visualizar los diálogos personalizados, supervisar el hecho de instalación y desinstalación de otro software etc.

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento de software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios, al demandar la compra de versión completa.

- Program.FakeMoney.11

- Detección de aplicaciones que supuestamente permiten ganar dinero al realizar algunas acciones o tareas. Estos programas imitan el abono de premios, así mismo, para poder usar el dinero “ganado”, hay que acumular un importe determinados. Normalmente suelen disponer de una lista de sistemas de pago populares y bancos a través de los cuales supuestamente se puede transferir los premios. Pero hasta si los usuarios consiguen acumular el importe suficiente para poder usarlo, los no reciben los pagos prometidos. Esta entrada también se usa para detectar otro software no deseado basado en el código de estos programas.

- Program.SnoopPhone.1.origin

- Programa para supervisar a los titulares de dispositivos en Android. Permite leer los SMS, recibir la información sobre las llamadas telefónicas, supervisar la ubicación del dispositivo y grabar el audio del entorno.

- Tool.NPMod.3

- Tool.NPMod.1

- Tool.NPMod.1.origin

- Detección de aplicaciones en Android modificadas con la utilidad NP Manager. Estos programas tienen implementado un módulo especial que permite esquivar la verificación de la firma digital una vez modificados.

- Tool.LuckyPatcher.2.origin

- Una utilidad que permite modificar las aplicaciones en Android instaladas (crear los parches para las mismas) para modificar su lógica de funcionamiento o esquivar alguna restricción. Por ejemplo, con la misma los usuarios pueden intentar desactivar la comprobación del acceso root en programas bancarios y recibir los recursos ilimitados en los juegos. Para crear los parches, la utilidad descarga de Internet los scripts preparados a propósito que pueden ser creados por cualquier persona interesada. La funcionalidad de estos scripts también puede resultar maliciosa, por lo tanto, los parches creados pueden ser potencialmente peligrosos.

- Tool.Androlua.1.origin

- Detección de algunas versiones potencialmente peligrosas del framework especializado para desarrollar programas en Android en lenguaje de programación de scripts Lua. La lógica básica de aplicaciones Lua está ubicada en los scripts correspondientes que están cifrados y se descifran por el interpretador antes de ser ejecutados. Con frecuencia este framework de forma predeterminada solicita acceso a múltiples permisos de sistema para el funcionamiento. Como resultado, los scripts Lua realizados a través del mismo pueden realizar varias acciones maliciosas según los permisos obtenidos.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Módulos de publicidad que pueden ser integrados en programas en Android. Visualizan notificaciones de publicidad que engañan a usuarios. Por ejemplo, estas notificaciones pueden recordar mensajes del sistema operativo. Además, estos módulos recopilan algunos datos privados y también pueden cargar otras aplicaciones e iniciar su instalación.

- Adware.Bastion.1.origin

- Detección de programas optimizadores que crean notificaciones de forma periódica con mensajes engañosos sobre una supuesta falta de memoria y errores del sistema, con el fin de visualizar publicidad durante el proceso de “optimización”.

- Adware.Airpush.7.origin

- Los complementos incrustados en aplicaciones en Android y visualizan publicidad de varios tipos. Según la versión y la modificación, pueden ser notificaciones de publicidad, ventanas emergentes o banners. Con estos módulos los malintencionados con frecuencia propagan malware al proponer instalar algún software. Además, estos módulos transfieren al servidor remoto la información privada de varios tipos.

- Adware.ModAd.1

- Detección de algunas versiones modificadas (mods) del messenger WhatsApp, cuyas funciones tienen implementado el código para cargar los enlaces especificados a través de la visualización web durante el uso del messenger. Desde estas direcciones de Internet se realiza la redirección a los sitios web publicitados, por ejemplo, de casinos en línea y de operadores de apuestas, sitios web para adultos.

Amenazas en Google Play

Durante el IV trimestre del año 2025 los analistas de virus de la empresa Doctor Web detectaron la aparición en el catálogo Google Play de más de dos decenas de malware Android.Joker, destinados para suscribir a usuarios a servicios de pago. Los malintencionados los camuflaron por varios tipos de software: messengers, utilidades para optimizar el funcionamiento de sistemas, los editores gráficos y los programas para ver películas.

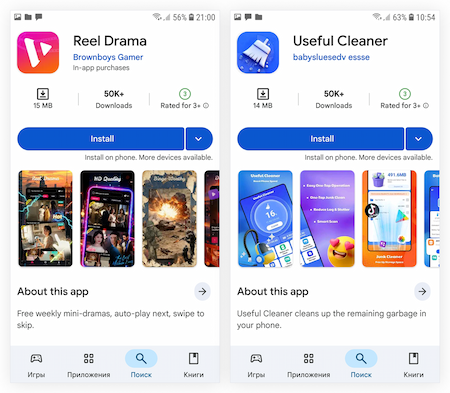

Unos ejemplos de malware detectado Android.Joker. Android.Joker.2496 fue camuflado como la herramienta Useful Cleaner para «limpiar la basura» en el teléfono, y una de las modificaciones de Android.Joker.2495 — como reproductor de películas Reel Drama

Así mismo, nuestros expertos detectaron varios nuevos programas falsos de la familia Android.FakeApp. Al igual que anteriormente, algunos de ellos se propagaban haciéndose pasar por aplicaciones financieras y cargaban sitios web fraudulentos. Otras falsificaciones de este tipo se hacían pasar por juegos. En determinadas condiciones (por ejemplo, si la dirección IP del usuario cumplía los requisitos de los delincuentes), podían cargar sitios web de casas de apuestas y casinos en línea.

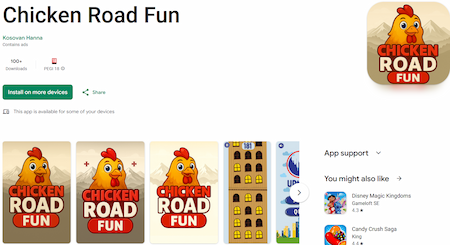

Un juego Chicken Road Fun era un programa falso Android.FakeApp.1910 y en vez de proporcionar funcionalidad esperada por el usuario pudo cargar la web de un casino en línea

Para proteger los dispositivos en Android contra malware y software no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.