Informe sobre la actividad viral en 2013

Informes de virus | Últimas noticias | Todas las noticias | Sobre los virus

22 de enero de 2014

La situación viral

Según las estadísticas compiladas durante el año utilizando la utilidad de cura Dr.Web CureIt!, las amenazas más comunes detectadas en los ordenadores de los usuarios han sido los troyanos de familia Trojan.Hosts . Por lo tanto, el malware más común durante el período comprendido entre el 1 de enero al 31 de diciembre del 2013 resultó ser Trojan.Hosts.6815, el troyano que modifica en el ordenador infectado el archivo hosts del sistema, que es responsable de la transmisión de los sitios de nombres de dominio DNS a sus direcciones de red. Como resultado, al hacer intentos de ir a uno de estos sitios mencionados en el archivo, el explorador se dirige automáticamente a una página web especialmente elaborada por los delincuentes. El segundo lugar en el ranking anual de las amenazas ocupa el troyano de publicidad Trojan.LoadMoney.1, es una aplicación cargador, que se distribuye por los servidores del programa afiliado LoadMoney. Dicho programa descarga e instala en el ordenador de la víctima el software no deseado. En tercer lugar según el número de ejemplares detectados durante el año fue backdoor BackDoor.IRC.NgrBot.42, un programa malicioso conocido por los expertos en seguridad de la información desde el año 2011. Los troyanos de esta familia se comunican con el servidor remoto a través de protocolo IRC (Internet Relay Chat) y pueden realizar una amplia gama de comandos intrusos. La funcionalidad maliciosa de BackDoor.IRC.NgrBot.42 permite eliminar en el ordenador infectado el registro de descarga en el caso de la violación de integridad del troyano, asimismo este malware tiene la capacidad de bloquear el acceso a páginas web de compañías de antivirus, intercepta nombres de usuario y contraseñas utilizadas para iniciar sesión en varios sitios web. BackDoor.IRC.NgrBot.42 infecta todos los medios extraíbles conectados al ordenador, el troyano esconde carpetas en el dispositivo infectado y, en lugar de estos, crea accesos directos con los nombres correspondientes con el enlace a su archivo ejecutable. De este modo, al intentar abrir cualquier carpeta de usuario del dispositivo infectado, se ejecuta una aplicación maliciosa.

Veinte amenazas más frecuentes en los ordenadores de los usuarios a finales de 2013 (según las estadísticas de utilidad de cura Dr.Web CureIt!), se muestra en la siguiente tabla.

| Número | Nombre | % |

|---|---|---|

| 1 | Trojan.Hosts.6815 | 1.74 |

| 2 | Trojan.LoadMoney.1 | 1.38 |

| 3 | BackDoor.IRC.NgrBot.42 | 1.14 |

| 4 | Trojan.Mods.2 | 0.94 |

| 5 | Trojan.MayachokMEM.4 | 0.72 |

| 6 | Trojan.Hosts.6838 | 0.71 |

| 7 | Win32.HLLP.Neshta | 0.70 |

| 8 | Trojan.SMSSend.2363 | 0.69 |

| 9 | Trojan.Packed.24524 | 0.64 |

| 10 | Trojan.Redirect.140 | 0.64 |

| 11 | Trojan.Mods.1 | 0.57 |

| 12 | Trojan.Packed.24079 | 0.56 |

| 13 | Trojan.DownLoader9.19157 | 0.52 |

| 14 | Trojan.MayachokMEM.7 | 0.52 |

| 15 | Trojan.InstallMonster.38 | 0.50 |

| 16 | Win32.HLLW.Gavir.ini | 0.47 |

| 17 | Win32.Sector.22 | 0.46 |

| 18 | Trojan.StartPage.48148 | 0.44 |

| 19 | Trojan.Zekos | 0.43 |

| 20 | BackDoor.Maxplus.24 | 0.40 |

Botnet

Durante el año los especialistas de "Doctor Web" monitoreaban la actividad de varias botnets organizado por cibercriminales utilizando programas troyanos y virus de archivo. Uno de ellos en el segundo semestre prácticamente dejó de existir. Al mismo tiempo, algunas botnets todavía no sólo siguen actuando, sino también se aumentan activamente en números.

Desde septiembre de 2011 los analistas de virus "Doctor Web" vigilan la actividad de dos botnets organizados por los cibercriminales usando virus de archivo multicomponente Win32.Rmnet.12. Este virus tiene la capacidad de autorreplicación sin intervención del usuario. Al ingresar en el ordenador infectado, este empieza a infectar archivos ejecutables, por otra parte, tiene la capacidad de realizar las órdenes entrantes del servidor remoto (incluyendo la destrucción del sistema operativo), así como de robar contraseñas de clientes FTP populares. Entre otras cosas, Win32.Rmnet.12 permite a los atacantes llevar a cabo el llamado web-inject - introducir en páginas web visitadas el contenido superfluo, redirigir a los usuarios a los sitios indicados por los piratas informáticos, así como transferir a sitios remotos el contenido de formularios rellenados por víctima.

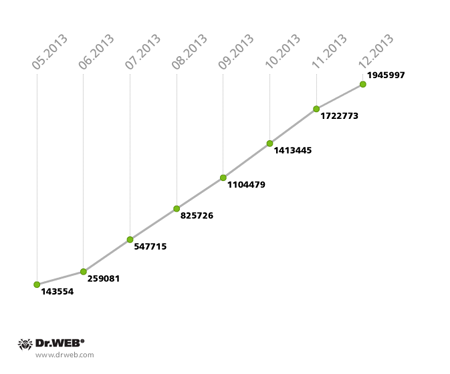

A finales del mes de abril de 2013, el número total de equipos en los cuales fue fijada la presencia de virus de archivo Win32.Rmnet.12 alcanzó 9.232.024, incrementandose en tres primeros meses en 2,5 millones. Por supuesto, un cierto número de PCs gradualmente "se curaba" de amenaza, pero al botnet se unían continuamente máquinas nuevas infectadas más y más. En mayo, el número promedio de bots activos en ambas subredes Win32.Rmnet.12 era 1.078.870 unidades, al mismo tiempo al botnet se unían cerca de 25.000 ordenadores infectados por día. La dinámica de crecimiento de dos subredes Win32.Rmnet.12 supervisados por los expertos "Doctor Web", se muestra en el siguiente diagrama.

Dinámica de registro de nuevos bots en la botnet Win32.Rmnet.12 en 2013, la primera subred

Dinámica de registro de nuevos bots en la botnet Win32.Rmnet.12 en 2013, la segunda subred

Otra botnet difundida ampliamente que consiste en ordenadores infectados de virus de archivo Win32.Rmnet.16, una versión actualizada del virus Win32.Rmnet.12, detuvo su crecimiento en septiembre de 2013. Si en diciembre de 2012 el número total de esta botnet fue de 259.458 PCs infectados, al 31 de diciembre 2013 su número no fue superior a 1966, y en la actualidad sigue disminuyendo gradualmente.

En mayo de 2013 los especialistas de "Doctor Web" encontraron dos representantes más de la familia Rmnet, módulos maliciosos distribuidos junto con los virus de archivo Win32.Rmnet y recibieron el nombre genérico Trojan.Rmnet.19. Uno de ellos estaba diseñado para detectar en el ordenador infectado las máquinas virtuales, el otro permitía desactivar una serie de programas de antivirus instalados en la máquina infectada.

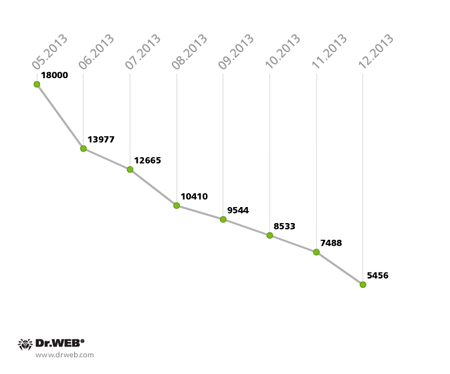

Según los datos al 22 de mayo 2013, los módulos maliciosos Trojan.Rmnet.19 fueron detectados en las máquinas de 18.000 usuarios, sin embargo, el número de máquinas infectadas de mes a mes disminuyía de manera constante hasta alcanzar un número de 5456 PCs infectados, mientras que la cantidad de bots activos era incluso ligeramente por debajo del valor mencionado. La dinámica de este proceso se ilustra en el siguiente diagrama.

Dinámica de cambios de cantidad de botnet Trojan.Rmnet.19 en 2013

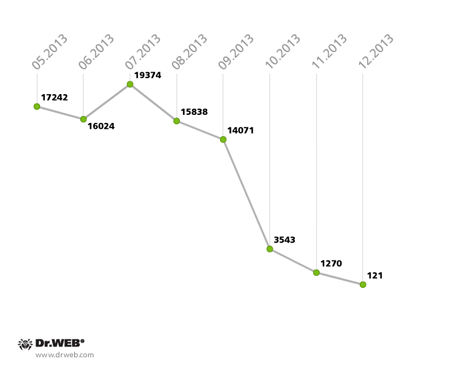

No menos interesante es la botnet que consiste en estaciones de trabajo infectadas con el troyano BackDoor.Bulknet.739. Este programa malicioso diseñado para el envío masivo de correo no deseado se ha añadido a la base de datos de virus Dr.Web en octubre de 2012. En abril, fue establecido el punto máximo de distribución de este troyano: se registraba una contaminación por hora de cerca de 100 computadoras, y a finales de mayo el número total de botnet superó 17.000 ordenadores infectados. La mayor extensión geográfica de troyano BackDoor.Bulknet.739 ha sido en Italia, Francia, Turquía, EE.UU., México y Tailandia. Durante el verano, el número de ordenadores infectados conectados a la botnet aumentaba y disminuiba, pero en otoño ha sido una tendencia constante de la reducción en el número de infecciones, y en diciembre la botnet prácticamente dejó de existir. Este proceso se demuestra claramente en el gráfico a continuación.

Dinámica de cambios de cantidad de botnet BackDoor.Bulknet.739 en 2013

Desde el punto de vista del propósito funcional es muy interesante la botnet, para la formación de la cual los atacantes usaban el troyano BackDoor.Dande. Su particularidad consiste en el hecho de que backdoor funciona sólo en equipos con software especializado instalado, destinado a la compra de medicamentos, que se utilizan principalmente por las farmacias y compañías farmacéuticas. Estas aplicaciones incluyen principalmente programas “Analit: Farmacia” para la plataforma “1C”, “Sistema de pedido electrónico” SEZ-2 elaborado por “Farmacia-Holding”, el programa de formación de pedidos de la compañía "Farmacia de Rusia", el sistema de pedidos electrónicos del grupo farmacéutico “Rost”, el programa “Katren WinPrice” y algunos otros . El troyano está diseñado para robar información sobre pedidos desde estas aplicaciones y transmitirla a los delincuentes.

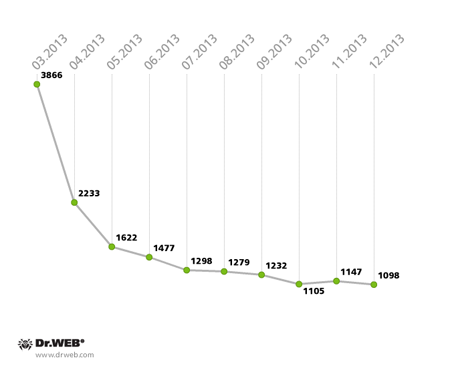

A pesar de que dicha amenaza fue añadida a la base de datos de virus en 2011, la botnet BackDoor.Dande sigue operando con éxito hasta ahora. Si a principios de 2013 en esta botnet había alrededor de 3.000 máquinas infectadas, en marzo el número total llegó a 3.800. Sin embargo, en mayo, el número de botnets inesperadamente se redujo prácticamente el doble, durante el verano disminuía en términos nominales y en otoño se estabilizó en alrededor de 1.000 ordenadores infectados. Estas fluctuaciones se pueden ver en la siguiente gráfica.

Dinámica de cambios de cantidad de botnet BackDoor.Dande en 2013

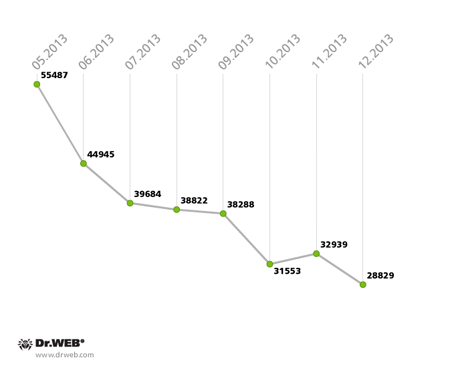

Por último, se debe decir unas palabras acerca del troyano Backdoor.Flashback.39, que es capaz de infectar los ordenadores compatibles con Apple, que funcionan bajo el sistema operativo Mac OS X. En 2012, con la ayuda de este malware los delincuentes han creado la botnet más grande en la historia, donde había más de 800.000 “Mac” infectados. Entonces, la noticia de una amenaza grave para los ordenadores Apple se expandió por numerosos medios de comunicación. Parecía que los usuarios de Mac OS X en todo el mundo, al menos, fueron informados del riesgo potencial y, pronto, en el planeta no habrá ningún equipo Apple infectado. Sin embargo, el descuido de los usuarios de la tecnología Apple, al parecer, ha dejado su huella en la dinámica de expansión de la amenaza: según información confiable, que disponen especialistas "Doctor Web", al final de enero 2013 en todo el mundo había todavía unos 75.000 ordenadores de Apple infectados. Su número se reducía gradualmente, pero a ritmo bastante lento: en mayo, el número de infecciones Backdoor.Flashback.39 ha sido cerca de 55.000, y en junio se redujo a 45.000 máquinas infectadas, luego, la velocidad de reducción de la botnet se ha descendido notablemente. Al 31 de diciembre de 2013 la cantidad de la botnet Backdoor.Flashback.39 ha llegado a 28.829 ordenadores de Apple infectados, el cual sigue siendo el más grande del mundo.

Dinámica de cambios de cantidad de botnet Backdoor.Flashback.39 en 2013

Troyanos codificadores

En 2013, la distribución masiva de los troyanos de la familia Trojan.Encoder, cifrando archivos en los ordenadores de los usuarios y exigiendo dinero para su descifrado, alcanzó la escala del desastre real. Durante el año, las bases de datos de virus Dr.Web se completaron con más de 200 nuevos modificaciones de codificadores, y la geografía de estas amenazas se ha ampliado considerablemente. Hubo algunos cambios en las tecnologías utilizadas por los hackers: ante todo, para cifrar archivos se utilizaban algoritmos más sofisticados, en consecuencia, descifrar los datos afectados por las acciones de algunas modificaciones Trojan.Encoder era imposible. Además, la búsqueda de posibles víctimas se llevaba a cabo más definidamente. Por ejemplo, los hackers adjuntaban archivos maliciosos al formulario de postulantes para el puesto de contador y enviaban cartas a las empresas que ofrecían trabajos correspondientes. En estos casos podrían ser cifrados archivos muy importantes para la víctima que contenían, por ejemplo, cálculos contables, aumentando la posibilidad para que los hackers obtuviesen un rescate.

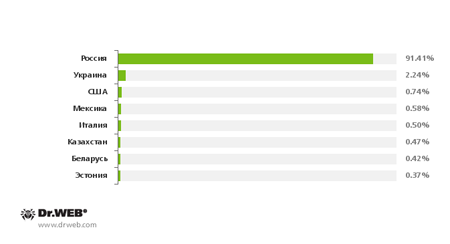

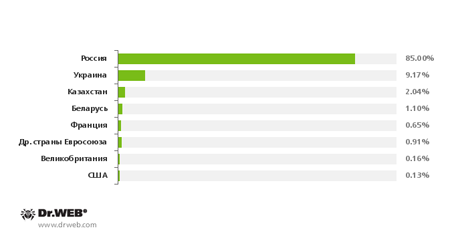

En total durante el año 2013 la compañía “Doctor Web" atendió más de 6.700 víctimas de los criptógrafos troyanos. Además de los usuarios de Rusia, en muchos casos, las víctimas eran residentes de otros países, principalmente de Ucrania y otras repúblicas ex soviéticas, de los EE.UU., Italia y países de América Latina, aunque los rusos eran la inmensa mayoría. La estadística de solicitudes de las víctimas de troyanos codificadores por los países se presenta en el siguiente diagrama.

Estadística de solicitudes al servicio de apoyo técnico "Doctor Web" de las víctimas de troyanos codificadores por países

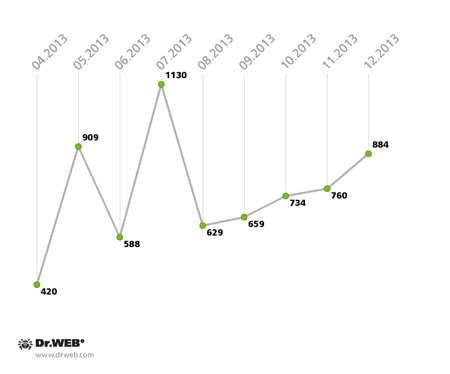

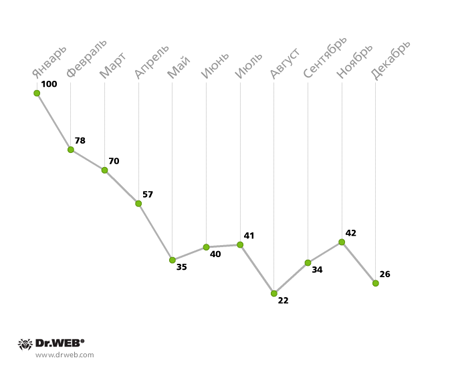

En promedio diario los especialistas procesaban de 20 a 35 solicitudes entrantes para descifrar los archivos. La dinámica de solicitudes al servicio de apoyo técnico "Doctor Web" para descifrar los archivos en el período de abril a diciembre de 2013, se presenta en el gráfico siguiente.

Dinámica del solicitudes al servicio de apoyo técnico de los usuarios afectados por los criptógrafos troyanos en 2013

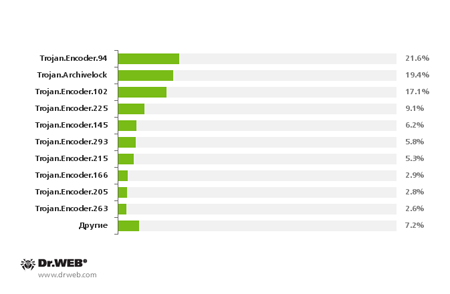

Las modificaciones más comunes de los criptógrafos en 2013 fueron Trojan.Archivelock, Trojan.Encoder.94, Trojan.Encoder.102, Trojan.Encoder.293, Trojan.Encoder.225, Trojan.Encoder.263, Trojan.Encoder.145 y Trojan.Encoder.215. Así, el criptógrafo más común, Trojan.Encoder.94 , es conocido por los especialistas desde 2010. Este cifraba sólo ciertos tipos de archivos situados en los discos del ordenador, dicho troyano tenía el mayor número (más de 400) de modificaciones. Otro codificador muy común Trojan.Archivelock llegó a ser conocido en abril de 2012. Su particularidad reside en el hecho de que este malware utiliza el archivador estándar WinRAR para el cifrado de archivos. Con el fin de difundir la amenaza, los hackers utilizan el método de selección de contraseñas para acceder al ordenador de la víctima por el protocolo RDP. Al conectarse a la estación de trabajo atacada, cibercriminales lanzan el troyano, que pone los archivos de usuario según la lista predefinida en los archivos auto extraíbles protegidos con contraseña, y destruye los datos originales usando una herramienta especial, después la recuperación de archivos borrados se vuelve imposible. La gran cantidad de las víctimas de esta amenaza son residentes en España y Francia.

Trojan.Encoder.102 (más de 17% de casos de infección), también es un malware bastante antiguo, los primeros ejemplos del cual se conocen desde el año 2011. Una amenaza muy común es Trojan.Encoder.225 , puede penetrar en el ordenador de la víctima, junto con vulnerabilidad CVE-2012 0158 usada por archivos RTF, adjuntos a los mensajes del correo electrónico. En el proceso de cifrado de archivos, el troyano trataba de suplantar la actualización de Windows, demostrando la casilla correspondiente en la pantalla.

También, durante el año fue registrada una gran cantidad de solicitudes de las víctimas afectadas por los programas troyanos Trojan.Encoder.205 y Trojan.Encoder.215, en conjunto, representan más del 8% del número total de incidentes. Por lo general, la infección se produce mediante envío masivo de correo electrónico que contiene un exploit para una de las vulnerabilidades (CVE-2012-0158). Al utilizar esta vulnerabilidad, el troyano cargador penetra en el ordenador de la víctima, que a su vez descarga e instala el codificador. Ambas modificaciones del troyano utilizan un algoritmo bastante primitivo de cifrado de flujo, debido a las deficiencias en la realización del troyano, los datos de usuario a veces no los pueden descifrar, incluso los hackers. Sin embargo, este algoritmo puede ser fácilmente descifrado por los expertos "Doctor Web". Las modificaciones más populares de los criptógrafos troyanos, distribuidos ampliamente en 2013, se presentan en el siguiente diagrama.

Las modificaciones más comunes de los criptógrafos troyanos en 2013

Winlock

Programas bloqueadores infringen el rendimiento ordinario del sistema operativo y requieren que la víctima pague un monto determinado para el desbloqueo de Windows. En 2013, estos programas perdían paulatinamente su popularidad entre los creadores de virus, dando finalmente la bandera a los troyanos criptógrafos y malware más "avanzados", como Trojan.Mayachok (bloquean el acceso a Internet con el uso de mecanismo web injects). Sólo en el último año el servicio de apoyo técnico "Doctor Web" atendió 3,087 usuarios afectados por Winlock, que es 71% menos que el año pasado. El mayor número de solicitudes ha sido en el primer semestre, a finales de 2013 su número se reducía gradualmente.

Dinámica de solicitudes al servicio de apoyo técnico de los usuarios afectados por los troyanos bloqueadores en 2013 (en porcentaje de la puntuación máxima - 633 solicitudes)

Como en el caso de los troyanos criptógrafos, la mayoría de los usuarios afectados por las acciones de Winlock, reside en el territorio de Rusia, en segundo lugar, según el número de infecciones residen en Ucrania, seguido por Kazajstán y Bielorrusia. Los casos de penetración de los bloqueadores en los ordenadores fueron registrados en Francia y otros países de la Unión Europea.

Estadística de solicitudes al servicio de apoyo técnico de los usuarios afectados por los troyanos bloqueadores por países

Asuntos financieros

El software diseñado para funcionar con el sistema de banca electrónica (E-banking) y realizar pagos, es un objeto constante de atención de los intrusos. Además de la distribución de los troyanos bancarios conocidos previamente, en 2013 surgieron nuevas amenazas. De este modo, durante el año los intrusos seguían atacando los terminales de pago. Una nueva variante del malware Trojan.Dexter (también conocido bajo los nombres de Alina, BlackPOS, Dexter, Vskimmer) causó un daño de varios millones a los bancos en 40 países del mundo. Este programa malicioso funciona como un skimmer - un dispositivo que está conectado al cajero automático y copia los datos de la capa magnética en la tarjeta de plástico. Dexter hace una copia de los datos no del lector de tarjetas, sino de la memoria del terminal (point-of-sale, POS-terminal). Del mismo modo, cientos de miles de tarjetas de crédito y de débito fueron comprometidos.

En otoño de 2013 los especialistas de "Doctor Web" detectaron una modificación del troyano de familia Trojan.Ibank, que presentaba una amenaza para los usuarios de sistemas SAP (Systems, Applications and Products), destinados para gestionar los procesos internos de la empresa (contabilidad, comercio, producción, finanzas, gestión de personal, gestión de almacenes, etc.). El troyano es capaz de actuar en las versiones de 32 bits y de 64 bits de Microsoft Windows, utilizando diferentes formas de implementación en el sistema operativo. El interés creciente de los creadores de virus a los complejos software SAP y sistemas ERP no puede dejar sin preocupación a los expertos en seguridad informativa: usando tales tecnologías, los atacantes pueden tratar de secuestrar la información crítica para las empresas que se procesa utilizando estos sistemas.

También en noviembre, la compañía “Doctor Web” informó sobre los casos registrados de la distribución del troyano bancario BackDoor.Caphaw mediante el envío de correo no deseado masivo a través de Skype. Para infectar los ordenadores de usuarios los atacantes enviaban mensajes de Skype usando las cuentas ya infectadas de los usuarios. El programa troyano posee una gama muy amplia de características, por ejemplo, vigila la actividad del usuario y trata determinar los intentos de conexión con varios sistemas de banca en línea. En caso de instalar tal conexión, BackDoor.Caphaw puede implementar en las páginas web visualizadas por el usuario el contenido extraño e interceptar los datos, que este ingresa en diferentes formas.

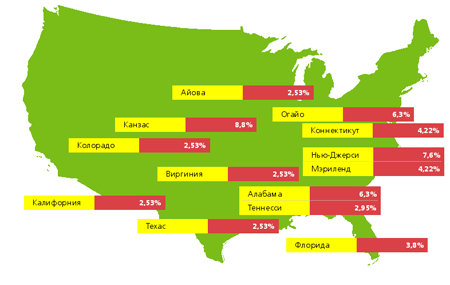

Tendencia de la temporada: troyanos de publicidad y los miners

Durante el año 2013 entre los líderes de amenazas detectadas en los ordenadores de los usuarios se encontraban constantemente programas troyanos, diseñados para demostrar a los usuarios diversa publicidad. Como el número considerable de tales amenazas se extiende usando programas de socios que permiten a los atacantes hacer ganancias en el número de instalaciones de adware, su número se está aumentando permanentemente. Entre los líderes de la cantidad detectada siempre está presente el troyano Trojan.LoadMoney.1, cargador de aplicaciones generado por servidores del programa de socios Loadmoney y destinado para descargar e instalar en el ordenador de la víctima diferente software no deseado. Otra amenaza que ayuda a los atacantes a ganar mediante el aumento de visitas a los sitios web, ha sido el troyano BackDoor.Finder, descubierto a principios de 2013. El objetivo principal de este malware es la sustitución de los resultados de búsqueda: cuando el usuario intenta desde una máquina infectada hacer la búsqueda en google.com, bing.com, yahoo.com, ask.com, search.aol.com, search.icq.com, search.xxx, www.wiki.com, www.alexa.com o yandex.com, en lugar de páginas web de búsqueda, ve en la ventana del navegador los enlaces a los recursos de Internet indicados por los hackers. BackDoor.Finder se convirtió en el más expandido en los Estados Unidos, donde el estado Kansas es un líder absoluto en el número de infecciones, el segundo lugar ocupa Pennsylvania, en tercer lugar se encuentra Alabama.

Una funcionalidad similar la tienen dos troyanos más, detectados en 2013, Trojan.Mods.1 y Trojan.Zekos. La finalidad funcional básica de Trojan.Mods.1 es la sustitución de sitios que visitan los usuarios por las páginas web pertenecientes a los atacantes mediante la intercepción de las funciones del sistema responsables por la redirección de nombres de dominio DNS en direcciones IP. Como resultado de la actividad del troyano, en lugar de recursos solicitados los usuarios son redirigidos a una página fraudulenta. Trojan.Zekos posee una funcionalidad maliciosa extremadamente desarrollada e inmensa. Una de las características de este malware consiste en interceptar consultas DNS en el ordenador infectado para los procesos de los navegadores más populares, y en lugar de página de búsqueda demuestra una página web perteneciente a los atacantes. A pesar de eso, en la barra del navegador se mostrará la dirección URL correcta. Además, Trojan.Zekos bloquea el acceso a los recursos de la mayoría de las compañías antivirus y servidores de Microsoft. .

Asimismo, en la categoría de los troyanos de publicidad sin duda se puede incluir el software malicioso Trojan.Lyrics, que demuestra en la pantalla los molestos anuncios y abre en una ventana del navegador un contenido web sospechoso sin el conocimiento del usuario. Con este programa los melómanos supuestamente obtienen la posibilidad de reproducir cualquier canción colocada en YouTube, viendo sus letras como subtítulos, es decir, convertir los videoclips en una especie de karaoke. Los atacantes colocan la propuesta de bajar este programa en diversos trackers torrent, sitios de música o páginas de redes sociales. Si el programa está instalado en el ordenador del usuario, al abrirse, en la ventana del web navegador comienzan a aparecer los molestos pop-ups, así como varios mensajes promocionales exhibidos en lugares inesperados de páginas web. Además, al hacer clic en diferentes enlaces, el troyano es capaz de redirigir al usuario a los sitios no deseados y fraudulentos. Algunos de estos web recursos fueron encontrados en la propagación de otro malware, en particular, antivirus falsos detectados por Dr.Web como miembros de la familia Trojan.Fakealert.

No quedaron aparte de esta tendencia los usuarios del sistema operativo Mac OS X, para los cuales los cibercriminales han desarrollado el programa malicioso Trojan.Yontoo.1, orientado a la descarga y la instalación de módulos de extensión para los navegadores Safari, Chrome y Firefox. El propósito de estas extensiones es mostrar anuncios cuando el usuario navega por la web.

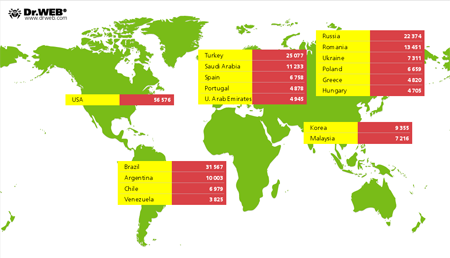

En el segundo semestre de 2013 se intensificaron los creadores de virus que se han elegido para sí mismos como el principal método de obtener ganancias, la extracción (mining) de monedas electrónicas Bitcoin y Litecoin. La primera de estas amenazas detectada por los expertos "Doctor Web" fue el troyano Trojan.BtcMine.221, que provenía desde varios sitios web pertenecientes a los atacantes como complemento para los navegadores populares, aparentemente para ayudar a los usuarios a hacer compras en las tiendas en línea, y, en realidad, fue elaborado a la obtención de monedas Litecoin (uno de los análogos de medios de pago más populares Bitcoin), para lo que utilizaba recursos de hardware sin el conocimiento del usuario. El mayor número de estaciones de trabajo (56.576) infectadas por el troyano Trojan.BtcMine.221 se encuentra en los Estados Unidos, en segundo lugar está Brasil, con el índice de 31.567 bots, en tercer puesto se encuentra Turquía (25 077). Rusia, con el índice de 22.374 instalaciones registradas ocupa el cuarto lugar. Un promedio diario de ingresos de los delincuentes fue de 1454,53 dólares estadounidenses. La difusión de los ordenadores infectados por país se muestra en la siguiente ilustración.

Pronto fue descubierto otro troyano similar Trojan.BtcMine.218. Los especialistas notaron en su cuerpo los registros que contenían los nombres de los desarrolladores de esta aplicación de malware que no fueron eliminados, probablemente, por olvido. También a finales de año se reveló otra modificación de malware Trojan.Mods, que recibió el nombre Trojan.Mods.10. Los cibercriminales insertaron el módulo diseñado para obtener la moneda electrónica Bitcoin. El objetivo principal de troyano es la sustitución de páginas web que visita el usuario por aquellos que pertenecen a los delincuentes.

Amenazas para Linux

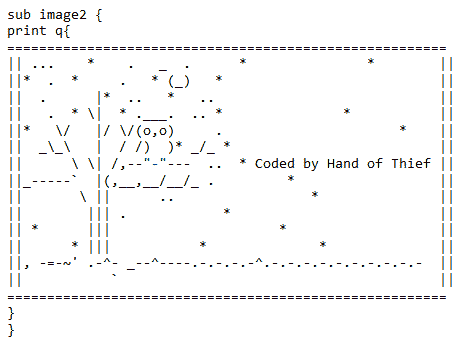

Los expertos de seguridad de información recordarán el año pasado por el aumento en el número de amenazas dirigidas a OS Linux. El más interesante de ellos es el troyano Linux.Hanthie, también conocido bajo el nombre de Hand of Thief. Los cibercriminales lo venden en foros ilegales, y lo posicionan como “bot del grupo FormGrabber y BackDoor para OS Linux, que tiene mecanismos de antidetección, inicio oculto que no requiere privilegios de administrador, con cifrado de alta seguridad para la comunicación con el panel de control (256-bit)”. El troyano puede operar en diferentes distribuciones de Linux, incluyendo Ubuntu, Fedora y Debian, y es compatible con ocho tipos de entornos de escritorio, por ejemplo, GNOME y KDE. Linux.Hanthie inserta en los navegadores Mozilla Firefox, Google Chrome, Opera, y aquellos que actúan sólo bajo Linux, Chromium y Ice Wease, un capturador especial que permite interceptar sesiones HTTP y HTTPS y enviar a los atacantes los datos de los formularios llenados por los usuarios. El programa también implementa una función de puerta trasera, mientras que el tráfico para la comunicación con el servidor de gestión se encripta. Al hacer intentos de acceder a script ejecutados bind o bc, el troyano muestra en el shell de Linux el siguiente mensaje:

Otro programa malicioso Linux.Sshdkit , diseñado para penetrarse en los servidores web que se ejecutan bajo el sistema operativo Linux. Linux.Sshdkit es una librería dinámica, con sus variantes existen para las versiones de 32 bits y 64 bits de distribuciones Linux. Tras la instalación exitosa en el sistema, el troyano se inserta en el proceso sshd, interceptando la función de autenticación del proceso. Después de instalar la sesión e ingresar correctamente el nombre de usuario y la contraseña se envían al servidor remoto del atacante a través de UDP protocolo. Los expertos de "Doctor Web" lograron interceptar a uno de los servidores de administración Linux.Sshdkit , utilizando el método bien conocido sinkhole, de este modo se obtuvo una comprobación práctica de que el troyano enviaba a sitios remotos los nombres de usuarios y contraseñas robados de servidores atacados. En total durante el mayo de 2013 el troyano transmitió al centro de administración controlado por analistas de "Doctor Web" los datos de acceso para 562 servidores Linux infectados, entre los cuales se encuentran los grandes servidores de los proveedores de alojamiento web.

Posteriormente, fue descubierta otra modificación de dicha amenaza, Linux.Sshdkit.6 , en la cual los atacantes han modificado el método para determinar las direcciones de los servidores a los que el troyano transmitía la información robada con el fin de obstaculizar que los analistas de virus interceptaran contraseñas robadas.

El troyano Linux.Fokirtor.1, puerta trasera para GNU/Linux, en mayo de 2013 atacó a los servidores del sistema interno de uno de los más grandes proveedores de hosting, tratando de robar información confidencial de sus clientes. Dado que el sistema ha sido bien protegida, los atacantes disfrazaron la puerta trasera bajo procesos del servidor (SSH, etc.), para ocultar el tráfico de red sospechoso o archivos maliciosos utilizados de la comprobación por el servicio de seguridad. La firma de este malware también fue añadida a la base de datos de virus Dr.Web.

Además de las amenazas mencionadas, en 2013 han sido añadidas a la base de datos de virus Dr.Web las entradas para varias modificaciones de troyanos para Linux, diseñados para organizar ataques DDoS. Esta familia ha recibido el nombre genérico Linux.DDoS. Por otra parte, entre las amenazas descubiertas en los últimos 12 meses para Linux se debe enumerar las siguientes: Linux.Darlloz, un gusano que aprovecha vulnerabilidades en PHP, Linux.Cdorked, es una puerta trasera para infectar servidores web, y troyano Linux.Trolomod diseñado para los ataques a servidores http Apache.

Amenazas para Android

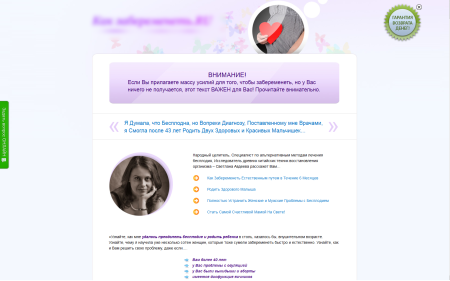

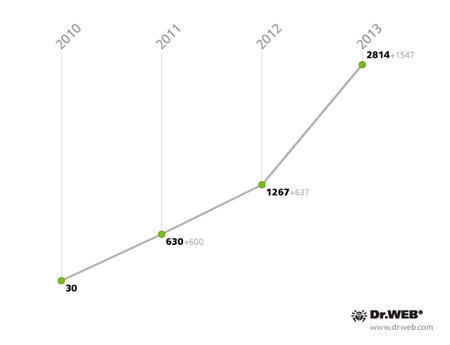

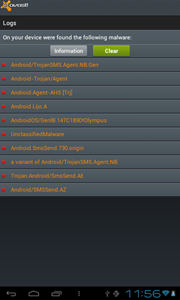

En cuanto a las amenazas móviles, en 2013, como en los últimos años, el mayor peligro acechaba a los propietarios de dispositivos bajo OS Android. En los últimos 12 meses, la base de datos de virus de "Doctor Web" se ha completado con los registros para 1547 nuevos programas maliciosos, no deseados y potencialmente peligrosos, alcanzando un volumen de 2.814 definiciones de virus. De este modo, en 2010 desde el momento de aparición de las primeras aplicaciones malware para Android, el número de los cuales en aquel momento era 30 unidades, su número se ha incrementado casi 94 veces.

Dinámica de crecimiento en el número de descripciones de amenazas para Android según la base de datos de virus Dr.Web en el período de 2010 a 2013

Tradicionalmente, la mayor amenaza para los usuarios ha sido troyanos que enviaban mensajes SMS caros y efectuaban una suscripción a los servicios de pago. Estos, en particular, incluyen malware numerosos de familia de Android.SmsSend, unido con la familia troyana Android.SmsBot, así como una serie de otras aplicaciones maliciosas con funciones similares.

La amenaza para Android no menos peligrosa fue orientada a robar información confidencial del usuario. Estas amenazas, en particular, incluyen familias de malware Android.Spy y Android.SmsSpy, entre los cuales hay un gran número de troyanos bancarios que pueden robar los datos de autenticación, así como los mensajes SMS, que pueden contener una variedad de información valiosa.

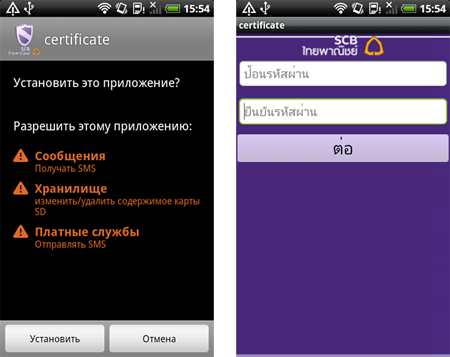

Muy demostrativo en este sentido es el aumento constante del número de propuestas para la prestación de diversos servicios ilegales, como la creación y venta de aplicaciones de malware para Android: a los troyanos SMS populares y extendidos en el mercado negro los cibercriminales agregaron troyanos spyware que pueden provocar problemas a muchos usuarios.

En comparación con el año anterior, el número de aplicaciones de antivirus falsos Android.Fakealert creció cinco veces. Estos detectan amenazas inexistentes en los dispositivos móviles y por un cierto monto, ofrecen a los propietarios desinfectarlos.

|

|

Además, el año pasado fueron descubiertas varias vulnerabilidades de sistema operativo Android, el uso de las cuales podía contribuir a la proliferación de diversas aplicaciones maliciosas. Ente los troyanos, donde atacantes han utilizado con éxito errores de programas detectados, está Android.Nimefas.1.origin, que representaba una amenaza completa, y el troyano espía Android.Spy.40.origin.

Más información sobre estas amenazas y otras se puede ver en el informe de las amenazas móviles publicado en la página web de "Doctor Web".

Estafas de red

Estafadores de red tampoco duermen, sacando dinero de diferentes formas de los usuarios de Internet. Los criminales cibernéticos en sus esquemas de monetización a menudo utilizan técnicas de ingeniería social y otros efectos psicológicos en las personas que se encuentran en las circunstancias difíciles de la vida (por ejemplo, los que buscan trabajo debido a la falta de finanzas o por cualquier otro motivo). Así, una de las formas muy comunes de fraude en redes en 2013 han sido sitios engañosos que promueven el empleo. Los atacantes se registran en los sitios de los servicios de empleo (hh.ru, superjob.ru, etc.) en calidad de empleadores accediendo a los datos de contacto de posibles víctimas, luego se les envían correos electrónicos con ofertas de trabajo en nombre de una empresa grande rusa o extranjera con el supuesto vínculo para el sitio del empleador. En la carta los atacantes proponen un salario alto con la expectativa de atraer al interesado a un sitio web fraudulento para que llene un cuestionario falso, en una etapa se le ofrece a ingresar en una forma especial el número de teléfono celular, y luego el código de confirmación recibido en el mensaje SMS. Al enviar el SMS, el usuario se convierte en víctima de fraude: resulta ser un abonado de un seudo-servicio, en resultado, el dinero de la cuenta de su teléfono móvil será sacado regularmente.

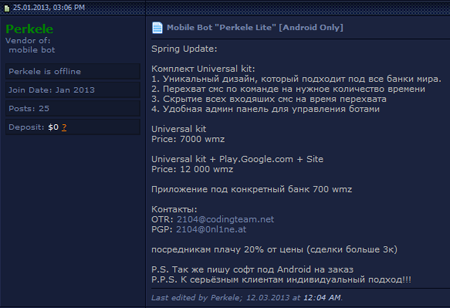

En 2013, los estafadores de red comenzaron a construir portales fraudulentos reales con una amplia gama de ofertas. En cada reinicio del sitio en la ventana del navegador se muestra una nueva página web que anuncia un seudo-servicio. Entre ellos, la liberación milagrosa de varices, al escuchar el curso de audio, blanqueo de los dientes utilizando la meditación, métodos "probados" de deshacerse de las espinillas, mil maneras de aumento de labios o de pecho sin cirugía, el curso para las mujeres para seducir a los hombres y, por supuesto, la asistencia a distancia para las mujeres que no pueden tener bebé. Cabe señalar que si la mayoría de los "cursos" mencionados arriba, nuestros expertos ya conocían anteriormente, las sugerencias de quedarse embarazadas, al escuchar un CD, aparecieron recientemente.

Una tendencia más, en 2013, es la aparición en la red de un gran número de recursos en internet que ofrecen el tratamiento de enfermedades graves como la tuberculosis, utilizando grillos cebolleros secos, insectos del orden de los ortópteros. Los creadores de estos sitios venden grillos cebolleros al por mayor, a un precio muy impresionante - el costo de un curso completo de "tratamiento" puede llegar hasta 250 mil rublos.

Se han extendido los métodos bastante tradicionales de fraude en red, tales como la publicidad de todo tipo de ritos mágicos, para llevar a cabo de los cuales se animaba a los usuarios confiados para comprar una variedad de artefactos, entre ellos "las velas mágicas", "las que poseen, de una manera especial, la Energía del Amor, la Armonía y la Felicidad" o “cilindros de faraón”, supuestamente creados por científicos rusos sobre la base de los manuscritos antiguos egipcios, milagrosamente sobrevivientes. Además, los estafadores han creado varias páginas web, ofreciendo a los visitantes a "descargar" de radiación de diferentes medicamentos de un "centro de información" especial, luego los usuarios confiados tenían que esperar hasta que se acabara el proceso de grabación de "radiación de cura" en el CD.

Los estafadores actuaban eficazmente en varios sitios de citas. Presentándose como extranjeros, los delincuentes cibernéticos buscan mujeres solteras, en proceso de comunicación ofrecen enviar un regalo caro por correo (tableta, smartphone o joyas). Sin embargo, como el regalo es de gran valor, el remitente corre riesgo de enviarlo por correo postal, por eso prefiere utilizar los servicios de mensajería privada. Los sitios de tales servicios son generalmente páginas web fraudulentas: le informan a la víctima de que el remitente no ha pagado el envío al destinatario, este monto lo debe cancelar la víctima. Es natural que después de efectuar el pago, el "servicio de mensajería", como el mismo admirador generoso, desaparece en una dirección desconocida.

Los especialistas de "Doctor Web" sugieren a los usuarios a tener cuidado, tener precaución acerca de ofertas sospechosas, y no confiar en encuentros casuales en línea. No se recomienda introducir el número de teléfono en sitios web sospechosos y confirmar códigos recibidos en mensajes SMS. Los estafadores de red tienen gran fantasía, así que la precaución y la cautela no serán de más.

Perspectivas

En base de la situación actual que prevalece en el campo de la seguridad de la información, podemos suponer que en el año 2014, se continuará un aumento significativo de las amenazas para la plataforma móvil Android. En septiembre de 2013, los especialistas de “Doctor Web” descubrieron la mayor botnet en la historia, que consiste de dispositivos móviles infectados de varias modificaciones del troyano Android.SmsSend. Hay buenas razones para pensar que esta botnet no fue la última en la historia, y el surgimiento de nuevas botnets móviles es una cuestión de tiempo.

La aparición en el acceso público de software específico, que permite incluso a los atacantes sin experiencia en programación a crear nuevas versiones de los troyanos codificadores maliciosos, probablemente, implicará un aumento en el número de infecciones por estos programas maliciosos. Es probable que haya una considerable expansión de la distribución geográfica de los codificadores troyanos.

Junto con el crecimiento gradual de la variedad de los sistemas de pago anónimos, utilizando en su base la moneda electrónica Bitcoin similar, se multiplicará la variedad de troyanos que utilizan para ganarse los recursos de hardware de las víctimas. Al parecer, los atacantes utilizarán cada vez más los recursos de la red Tor, así como las posibilidades de redes P2P, para mantener comunicación de malware con el servidor de administración. Se incrementará significativamente la cantidad de troyanos de publicidad, incluyendo implementados como complementos a los navegadores populares.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus Laboratorio-live