Informe sobre amenazas para Android en 2013 de la compañía "Doctor Web"

Informes de virus | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

27 de enero de 2014

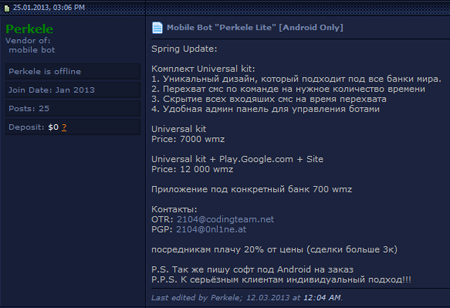

Amenazas para Android en 2013: estadística general

Los eventos del año pasado en el campo de la seguridad de información una vez más confirmaron que el sistema operativo Android finalmente se ha consolidado como plataforma principal para la ejecución de las actividades ilegales de los delincuentes cibernéticos en el mercado móvil. Esta afirmación está respaldada por el creciente número de entradas en la base de datos de virus de Doctor Web, Ltd. en 2013: un total de 1 547 entradas correspondientes a aplicaciones maliciosas y no deseadas para Android, se añadió a la base de datos, y el número total de las definiciones de virus llegó a 2 814. Esto es 122% más que el número de entradas registradas al final del mismo período del año 2012. En comparación con los datos del año 2010, cuando aparecieron primeras aplicaciones maliciosas para Android, el número se ha incrementado en 9280%, es decir, creció casi 94 veces.

Dinámica de crecimiento de las definiciones de virus para Android en la base de datos de virus Dr.Web durante el período comprendido entre el 2010 y 2013 .1.png)

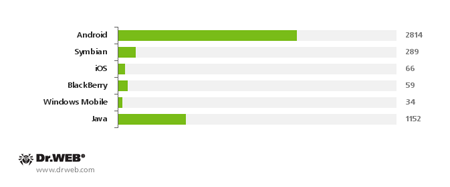

Para comparar: a finales de 2013 el número total de las definiciones de virus relacionados con otras plataformas móviles más populares, tales como BlackBerry, Symbian OS, Java, iOS y Windows Mobile, era de 1,600, son 1.76 veces menos que los de amenazas para Android.

Cantidad de las definiciones de virus de amenazas móviles en 2013

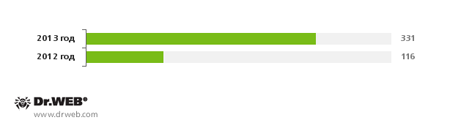

Las nuevas familias de software malicioso y potencialmente peligroso para Android también crecieron en número y llegaron a un aumento de 185% de valor de 2012, y su número total alcanzó 331.

Número total de familias pertenecientes a las amenazas para Android

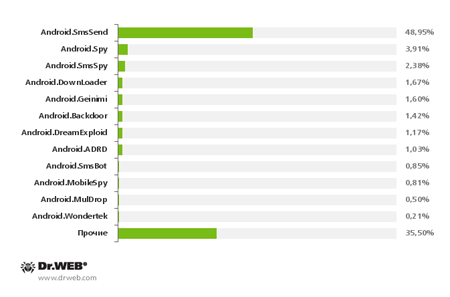

Si hacer un análisis de la composición actual de la base de datos de virus Dr.Web, la clasificación de las amenazas más numerosas para Android tendrá este aspecto:

Las amenazas más numerosas para Android de acuerdo a la cantidad de registros de la base de datos de virus "Doctor Web"

Troyanos SMS siguen siendo una amenaza importante

De acuerdo con la estadística anterior, los troyanos Android.SmsSend han sido los "líderes" indiscutibles entre los programas de malware en 2013. Estos programas aparecieron en 2010. Están diseñados para enviar mensajes SMS caros de forma encubierta, así como la suscripción a los servicios de contenido de pago que se cobra de la cuenta de usuarios. El último año el número de versiones de aplicaciones maliciosas de clase Android.SmsSend aumentó en más de 2 veces, alcanzando un número de 1.377 modificaciones. La dinámica global de crecimiento en el número de troyanos SMS se puede ver en el gráfico que muestra la cantidad de entradas correspondientes en la base de datos de virus Dr.Web en el período de 2010 a 2013:

Las fluctuaciones en el crecimiento de las definiciones de virus Android.SmsSend.1.png)

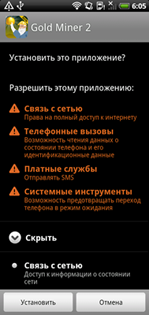

Estos troyanos pueden ser distribuidos como paquetes independientes de software bajo la apariencia de actualizaciones o instaladores para aplicaciones populares o pueden incorporarse en los programas legítimos que han sido modificados por los delincuentes. Cabe señalar que el último enfoque ha sido bastante popular en China, donde en 2013 apareció una serie de modificaciones sucesivas de troyanos SMS similares, amenazando a los usuarios chinos. Sin embargo, en los últimos 12 meses, las aplicaciones maliciosas similares han sido detectados operando, en particular, en contra de los propietarios vietnamitas de los dispositivos Android. Esto indica que este método de propagación de programas Android.SmsSend no sólo ha mantenido su pertinencia, pero se hizo aún más popular entre los delincuentes cibernéticos. Es de destacar que en la mayoría de casos, las aplicaciones de juegos populares están sujetos a modificaciones, y rara vez, el software de aplicación.

Después de iniciar este tipo de paquetes de software modificados, el usuario obtiene la funcionalidad esperada, mientras que las actividades maliciosas como el envío de mensajes cortos pasan desapercibidos. Es muy probable que en el futuro este procedimiento no pierde su relevancia y la geografía de su aplicación en la expansión de troyanos SMS se expanda.

| |

|

|

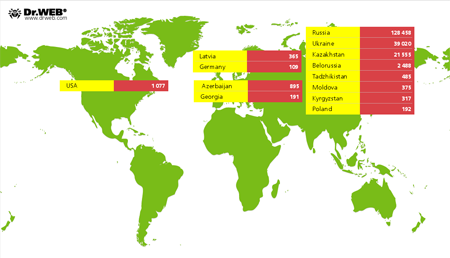

Un acontecimiento notable relacionado con los troyanos Android.SmsSend el año pasado, fue la detección en septiembre de la mayor botnet móvil que consiste en dispositivos Android infectados con estos programas maliciosos. Según los expertos de la compañía "Doctor Web", la botnet incluía más de 200.000 smartphone y tablet PC, y el daño potencial causado a los usuarios, podría superar varios cientos de miles de dólares. Para infectar los dispositivos móviles los delincuentes utilizaban varios troyanos SMS al mismo tiempo que se disfrazaban como instaladores de software legítimo, como navegadores web y clientes de trabajo con las redes sociales. La distribución geográfica de los dispositivos incluidos en esta botnet está demostrada en la siguiente imagen.

Android.SmsBot Android.SmsBot es la evolución lógica de troyanos SMS

En 2013, los usuarios de dispositivos Android se enfrentaron a un número cada vez mayor de incidentes relacionados con relativamente nuevos programas maliciosos, tales como el malware Android.SmsBot. Estas aplicaciones maliciosas representan el siguiente paso en el diseño de programas Android.SmsSend: su objetivo principal sigue siendo la transmisión no autorizada de mensajes premium para generar ganancias ilícitas para los delincuentes. Sin embargo, a diferencia de gran mayoría de los antecesores, que indicaban todos los parámetros del funcionamiento con anticipación en los archivos de configuración o en el mismo código, estos troyanos reciben instrucciones para actuar directamente de parte de los delincuentes cibernéticos, lo que amplia en gran medida sus oportunidades. En particular, si es necesario, ellos pueden crear un nuevo mensaje de texto SMS y el número de destino al que se efectuará el envío. Muchas versiones de los troyanos Android.SmsBot son capaces de realizar otras acciones, como por ejemplo, la descarga de otros malware, eliminación de ciertas SMS, recogida y envío de información sobre el dispositivo móvil al servidor remoto, efectuar llamadas. Además, algunas modificaciones de estas aplicaciones maliciosas pueden hacer consultas sobre el estado de saldo de la cuenta móvil mediante USSD o SMS demandas y, en función del resultado, recibir una indicación del servidor para llevar a cabo el envío de un mensaje a un número con un costo determinado.

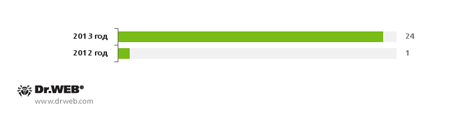

Es significativo que a finales de 2012 la base de datos de virus Dr.Web contenía una sola entrada para la familia de malware Android.SmsBot, mientras que en 2013 la cifra ha subido a 24. La dinámica de aumento en el número de casos de difusión de los troyanos muestra el incremento de interés de los criminales en la solución de problemas complejos y la realización de las actividades ilegales de una manera más flexible y organizada, por lo que se espera que el número de nuevas versiones de programas maliciosos de este tipo va a crecer.

El número de entradas de virus para los troyanos Android.SmsBot

La creciente amenaza de divulgación de información confidencial: troyanos bancarios, robo de información personal y spyware

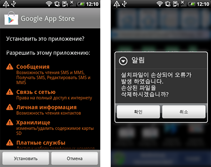

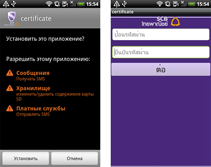

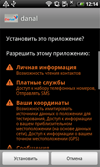

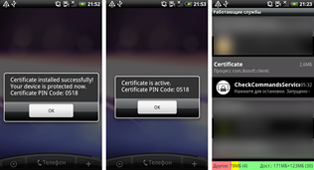

Bruscamente en 2012 se embarcó el problema de la conservación de la información personal de los usuarios de los dispositivos móviles Android, lo que se ha desarrollado aún más el último año: durante los últimos doce meses se ha visto un aumento significativo en el número de programas maliciosos destinados para robar una u otra información confidencial de los propietarios de smartphones y tabletas bajo Android. Entre esas amenazas, en primer lugar, se debe destacar una gran cantidad de nuevos troyanos bancarios, que incluyen grupos de malware Android.Tempur y Android.Banker, los representantes de los grupos Android.SmsSpy, Android.SmsForward, Android.Pincer y Android.Spy, entre otros. La mayoría de estas aplicaciones troyanas imitan la interfaz de los clientes reales de bancos móviles y fraudulentamente provoca que los usuarios faciliten sus datos personales, o se instalan con el pretexto de las actualizaciones de software importantes o certificados y, más adelante, permite a atacantes interceptar todos los mensajes SMS entrantes, que pueden contener diferente información secreta, por ejemplo, los códigos mTAN, utilizados para confirmar transacciones de banca en línea, contraseñas, cartas personales y otra información valiosa.

|

|

|

||

|

|

|||

|

||||

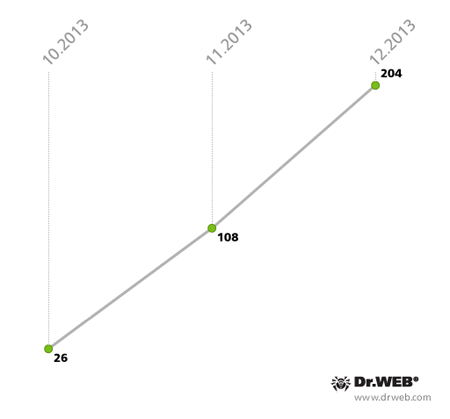

Si en 2012 el número de este tipo de aplicaciones maliciosas no superaba unas cuantas unidades y su distribución se limitaba a sólo una pequeña lista de los países, entonces, en 2013 la situación se cambió radicalmente: casos de ataques por los troyanos bancarios fueron registrados en Rusia, Tailandia, el Reino Unido, Turquía, Alemania, la República Checa, Portugal, Australia, Corea del Sur y otros países. Al mismo tiempo, la situación que merece una atención especial, está relacionada con la amenaza de malware bancario que opera en contra de los usuarios de Corea del Sur: en esta región la difusión de datos troyanos en 2013 de hecho se pusieron en marcha. En los últimos tres meses del año pasado los especialistas de "Doctor Web" registraron 338 casos de difusión de diferentes versiones de estas aplicaciones maliciosas. Para estos efectos los criminales envían mensajes SMS no deseados que contienen un enlace para descargar un apk archivo malicioso, con el texto adjunto, que a menudo dice de la necesidad de comprobar el estado de envío o conocer otra información relevante. La dinámica de detección de estos casos se ilustra en el siguiente diagrama.

Casos revelados de difusión de troyanos bancarios entre los usuarios de Android en Corea del Sur

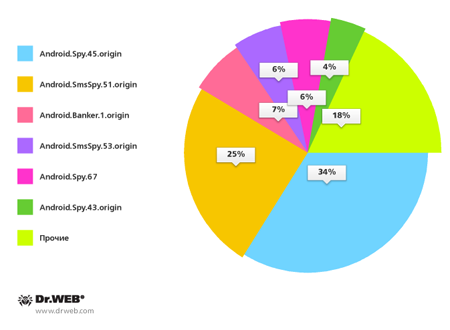

Los usuarios de Corea del Sur más a menudo se enfrentan con el riesgo de descarga tales troyanos espías Android.Spy.45.origin, Android.SmsSpy.51.origin, Android.Banker.1.origin, Android.SmsSpy.53.origin, Android.Spy.67 y Android.Spy.43.origin. La distribución porcentual total de amenazas para Android en casos revelados de difusión se muestra en la siguiente ilustración.

Amenazas para Android difundidas entre los usuarios de Corea del Sur en los últimos 3 meses de 2013

El volumen de otros malware troyanos que roban diferente información de los usuarios también se incrementó de manera significativa: en 2013 en la base de datos de virus Dr.Web se han incorporado muchas de estas aplicaciones maliciosas. Entre estos, Android.Phil.1.origin, Android.MailSteal.2.origin, Android.ContactSteal.1.origin, varias modificaciones de troyanos de grupos Android.EmailSpy y Android.Infostealer, que transferían la información sobre la guía telefónica a los cibercriminales, Android.Callspy.1.origin, que permitía a los atacantes obtener información acerca de las llamadas de usuarios, así como otros programas maliciosos similares que cumplían funciones de espía completas: intercepción de mensajes SMS, el seguimiento de la ubicación, la obtención de información sobre el dispositivo, las aplicaciones instaladas y almacenados en los archivos de tarjetas SD, etc. Estos troyanos son, por ejemplo, Android.Roids.1.origin, Android.AccSteal.1.origin, y aplicaciones maliciosas del grupo Android.Wondertek.

|

|

|

|

|

|

|

|

Llamó la atención de especialistas el spyware comercial potencialmente peligroso, que permitía llevar a cabo el control secreto de las actividades de los usuarios de los dispositivos Android. El último año fueron encontradas nuevas versiones de software popular para la supervisión, tales como Android.MobileSpy, Android.SpyBubble y Android.Recon, así como los nuevos miembros de esta clase de aplicaciones: Program.Childtrack.1.origin, Program.Copyten.1.origin, Program.Spector.1.origin, Program.OwnSpy.1.origin, Android.Phoggi.1.origin, entre otros.

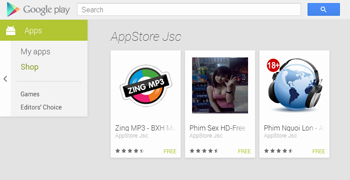

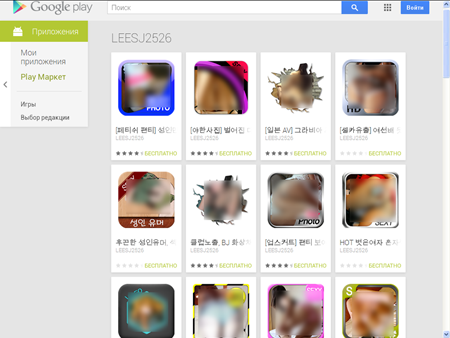

Amenazas en el directorio de las aplicaciones Google Play

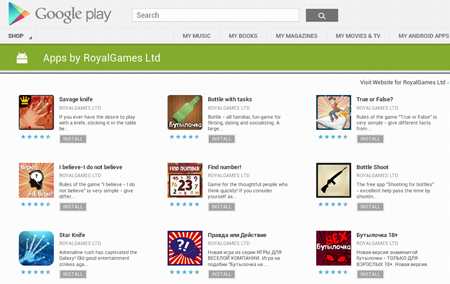

A pesar de que el catálogo oficial de aplicaciones de OS Android - Google Play - se considera uno de las fuentes más seguras de software para los dispositivos Android móviles, aún no puede garantizar la ausencia absoluta de aplicaciones maliciosas o potencialmente peligrosas. Prueba de eso son los casos fijados en 2013 de ocurrencia de una serie de amenazas.

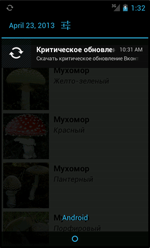

Por ejemplo, en abril fue detectada una serie de programas que contenían el módulo de publicidad malicioso Android.Androways.1.origin que mostraba a los usuarios la publicidad, llevando a la descarga de los troyanos. Dicho módulo fue creado bajo la apariencia del sistema de publicidad bastante común, demostrando una variedad de mensajes informativos y permitiendo a los creadores de juegos y aplicaciones hacer ganancias de sus productos de software, integrando en ellos dicho módulo. Al igual que muchas plataformas de publicidad legal, Android.Androways.1.origin fue apto de demostrar push-notificaciones que aparecían en la barra de estado del sistema operativo, no obstante, estos mensajes podían contener advertencias falsas sobre descargas de las actualizaciones para los distintos programas. Aceptando la descarga de tales actualizaciones, los usuarios estaban en riesgo de convertirse en víctima de fraude, al instalar uno de los troyanos Android.SmsSend.

Además, el módulo de publicidad troyano Android.Androways.1.origin podía ejecutar órdenes procedentes de un servidor remoto y descargar información confidencial, como el número de teléfono celular, el código del operador e IMEI del dispositivo móvil. El número total de usuarios afectados podía superar los 5,3 millones, que fue uno de los mayores casos de contagio de dispositivos Android por las aplicaciones maliciosas que se expandían usando el directorio Google Play por todo el tiempo de su existencia.

En el verano de 2013 los especialistas de "Doctor Web" descubrieron varias aplicaciones del desarrollador vietnamita, los cuales fueron posicionados como reproductores multimedia, pero en realidad eran portadores troyanos que contenían programas malware del grupo Android.SmsSend. МEl número mínimo de descargas de los "droppers", introducidos en la base de datos de virus como Android.MulDrop, Android.MulDrop.1 y Android.MulDrop.2 en el momento de su descubrimiento, era más de 11 mil.

Al lanzar las aplicaciones maliciosas, se ofrecía al usuario obtener el acceso al contenido solicitado, luego, se extraían troyanos ocultos y se comenzaba el proceso de su instalación. A continuación, los SMS troyanos instalados, nombrados según la clasificación de "Doctor Web" como Android.SmsSend.513.origin y Android.SmsSend.517 ejecutaban el envío de mensajes cortos con tarifa premium, lo que conducía a los gastos financieros no planificados.

Y en diciembre, fueron descubiertos 48 programas, que eran una colección de imágenes, el número total de sus descargas superó 12 mil. Después de ejecutar, estas aplicaciones funcionaban correctamente, sin embargo, además de las capacidades declaradas, transmitían al servidor remoto la información sobre números de teléfonos celulares de víctimas. Una característica interesante de dichos troyanos, introducidos a la base de datos de virus Dr.Web como Android.Spy.51.origin, era su interés sólo en números, pertenecientes a los suscriptores de Corea del Sur. Esto, junto con los nombres de las aplicaciones, así como sus descripciones en el idioma coreano, sugirió que la audiencia principal para la cual estaban previstos los datos del programa, fueron los habitantes de Corea del Sur. Los números de teléfonos recibidos en el futuro podrían ser utilizados para fines de marketing, para su reventa a terceros, incluyendo las empresas de publicidad y cibercriminales capaces de organizar los ataques de phishing.

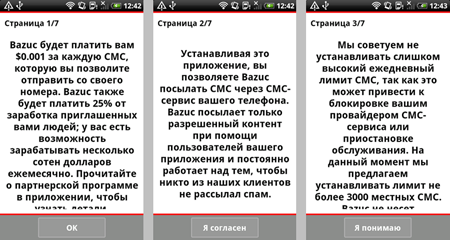

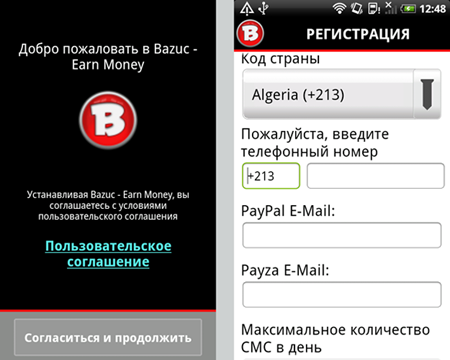

Además, en diciembre, fueron descubiertas dos amenazas más, colocadas en el catálogo de Google Play. Éstos eran el troyano Android.WhatsappSpy.1.origin así como un programa potencialmente peligroso Program.Bazuc.1.origin.

La primera amenaza fue una sencilla aplicación de juego que imperceptiblemente para los usuarios de dispositivos Android cargaba al servidor del desarrollador del troyano la base de datos con los mensajes guardados en el WhatsApp Messenger para OS Android. Además, el malware transmitía las imágenes al servidor, así como el número de teléfono asociado a la cuenta de servicio al cliente. En el futuro, cualquier persona podría conseguir acceso a la correspondencia del usuario que le interesaba, ingresando el número móvil correspondiente en el sitio web del autor Android.WhatsappSpy.1.origin. A pesar del hecho de que la aplicación se posicionaba como una herramienta inofensiva para la creación de copias de seguridad de la correspondencia del programa WhatsApp, el riesgo potencial del aprovechamiento indebido obligó a la corporación Google a eliminar este programa desde el directorio de Google Play. Sin embargo, el programa está disponible para su descarga desde el sitio web oficial de su desarrollador, por lo que muchos usuarios todavía están en riesgo de ser víctimas de espionaje por los hackers.

|

|

La segunda aplicación peligrosa llamada Bazuc permitía a los usuarios hacer ganancias a través de concesión del acceso al envío de mensajes SMS de promoción e información de su teléfono móvil. Según el plan del desarrollador Program.Bazuc.1.origin, el programa la tenían que utilizar los propietarios de dispositivos Android con la tarifa de cantidad ilimitada de mensajes SMS, pero en ausencia de tales los usuarios descuidados arriesgaban obtener una factura enorme de miles de mensajes SMS enviados, enfrentarse con el bloqueo de la cuenta o con reclamaciones de los receptores de mensajes, ya que podían ver el número de teléfono del remitente.

Estos casos y otros, demuestran una vez más que, a pesar de los esfuerzos de Google para garantizar la seguridad del directorio oficial de aplicaciones para Android, aún puede contener una amplia variedad de amenazas, por lo que los usuarios de Android deben ser cautelosos al instalar programas desconocidos o sospechosos.

Vulnerabilidades del sistema operativo

Perfeccionamientos introducidos en el sistema operativo Android de una versión a otra, aumentan su confiabilidad y seguridad, sin embargo, de vez en cuando se detectan las vulnerabilidades que permiten a lo ciberdelincuentes realizar una variedad de ataques, incluidos aquellos que impliquen malware. Y si en 2012 no se fijó la aparición de vulnerabilidades críticas o incidentes graves que implicaban la participación de aplicaciones troyanas, en los últimos 12 meses fueron encontrados varios errores de software que podía permitir a los atacantes eludir los mecanismos de protección de la plataforma Android y aumentar la eficiencia de la distribución de Android troyanos. En particular, las vulnerabilidades más famosos, denominados Master Key (# 8219321), Extra Field (# 9695860) y Name Length Field (# 9950697), permitían ejecutar la modificación de los paquetes de software, de modo que al integrar la funcionalidad maliciosa, la integridad de su firma criptográfica no se rompía, y durante la instalación, se consideraba por el sistema operativo Android como no modificada.

Es de destacar que los errores encontrados se basaron en métodos defectuosos de interpretación y procesamiento del sistema operativo de ciertas características de formato de archivos zip - paquetes de archivos - que constituyen la base para las aplicaciones basadas en Android, conteniendo todos sus componentes. En caso de Master Key, se expresaba en la posibilidad de colocar en el interior del apk-file (archivo zip que tiene extensión «.apk») de dos objetos de archivo con el mismo nombre y con ubicación en el mismo subdirectorio. Como resultado, durante la instalación de la aplicación modificada de este modo, el sistema de seguridad de Android ignoraba el archivo de origen y aceptaba el duplicado incorporado, como si fuera original. Un ejemplo notable de esta vulnerabilidad en la práctica es el troyano Android.Nimefas.1.origin, detectado por los especialistas de "Doctor Web" en julio. Este programa malicioso era una amenaza integral dirigida principalmente contra los usuarios chinos y era capaz de efectuar las ordenes procedentes de los intrusos (por ejemplo, llevar a cabo el envío de SMS o interceptar los mensajes cortos entrantes, obtener información sobre el dispositivo móvil, los contactos de la guía de teléfonos del usuario, etc.)

La segunda vulnerabilidad - Extra Field - en teoría también permitía introducir en aplicaciones Android la funcionalidad troyana, que requería algunas modificaciones en la estructura del archivo zip: al agregar a campo oficial los valores de uno de los componentes originales del programa (en particular, el archivo classes.dex) sin los tres primeros bytes con colocación simultánea en su lugar de una versión modificada de este archivo, la más reciente se percibía como legítima y estaba permitida su instalación. A pesar de que el uso potencial de esta vulnerabilidad se limita al tamaño de dex-archivo, que debe ser de no más de 65.533 bytes, los delincuentes interesados en atacar, la pueden utilizar con facilidad tomando como base un programa inofensivo o juego, que tiene el componente de tamaño correspondiente.

En cuanto a la vulnerabilidad Name Length Field, para usarlo, como en los dos casos anteriores, igualmente se requiere la introducción de algunos cambios en la estructura del paquete de software, y la presencia de dos archivos - uno original y otro modificado - ambos con el mismo nombre. Durante la instalación de esta aplicación, el archivo original se verifica correctamente por uno de los componentes del sistema operativo Android, pero, en adelante, el otro componente procesa sólo el archivo modificado, que es, a menudo, se considera erróneamente como el único y verdadero.

Todos los archivos apk que utilizan estos y errores de software similares son detectados por las herramientas antivirus Dr.Web para Android como Exploit.APKDuplicateName.

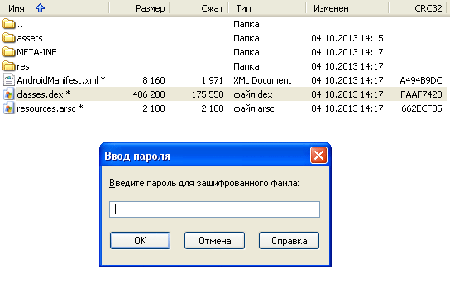

Otra característica potencialmente peligrosa descubierta en 2013 para el sistema operativo Android fue la posibilidad de instalar apk-paquetes que tenían en su estructura un indicador incorporado artificialmente que identificaba la presencia de una contraseña para el archivo zip. La presencia de este indicador no impedía instalar una aplicación en algunas versiones del sistema operativo, sin embargo, obstaculizaba el escaneo de los medios antivirales que trataban correctamente dicho paquete de software como protegido por contraseña, por lo que hacía imposible detectar aplicaciones maliciosas conocidas. En particular, esta técnica ha sido utilizada por los creadores del troyano Android.Spy.40.origin, detectado por los especialistas de "Doctor Web" en octubre. Este malware ha sido diseñado principalmente para interceptar los mensajes SMS entrantes, pero también podía realizar algunas otras funciones. Después de realizar cambios en el algoritmo de funcionamiento de medios antivirales Dr.Web para Android, tales amenazas se detectan con éxito.

|

|

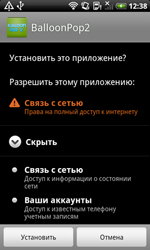

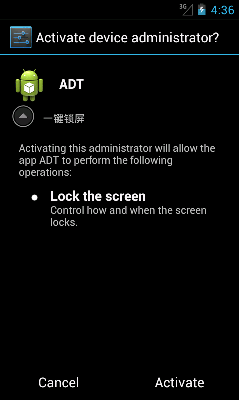

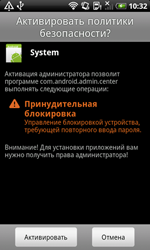

Encubrimiento de la actividad maliciosa, oposición al análisis, detección y eliminación

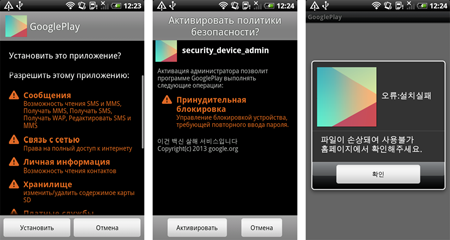

En 2013, hubo un aumento considerable en el número de casos de uso por los creadores de virus de técnicas especiales que dificultaban el análisis de aplicaciones Android maliciosas, así como complicaban el proceso de su detección y eliminación en dispositivos móviles. En particular, uno de los métodos más comunes de autodefensa en los Android troyanos fue el uso de la función estándar del sistema de administrador de dispositivo, cuando la aplicación recibe poderes ampliados, tales como la capacidad de controlar el bloqueo de la pantalla, solicitar una contraseña cuando el equipo se reanuda desde el modo de espera e incluso borrar parámetros a los ajustes de fábrica con la pérdida de todos los datos disponibles. La razón principal por la cual esta opción últimamente ha sido tan querida por los ciberdelincuentes, fue que el intento de eliminar de modo estándar el programa malicioso incluido en la lista de administradores, conducía a un error.

Y si, en general, esta situación no es un problema para los usuarios avanzados, el troyano sólo puede ser desapoderado, muchos propietarios de los dispositivos Android técnicamente capacitados, se enfrentan con las dificultades de limpiar el dispositivo móvil de la infección. El método de protección similar se encuentra, por ejemplo, en una serie de troyanos espías, así como en algunos troyanos SMS.

Sin embargo, en algunos casos, simplemente desactivar la funciones del administrador puede ser insuficiente: a veces los creadores de aplicaciones para Android maliciosas van más allá e introducen en su funcionalidad el control de actividad de dicho modo, y si el usuario intenta desactivarlo, los troyanos "astutos" hacen intentos de evitarlo. Por ejemplo, pueden impedir la apertura de la configuración del sistema o mostrar una solicitud de recibir derechos pertinentes, hasta que el usuario no se ponga de acuerdo para hacerlo.

El uso más notable de autodefensa se manifestó a principios del verano de 2013 en la familia de malware detectado Android.Obad, capaz de enviar mensajes SMS a números de tarificación adicional, y descargar al dispositivo móvil otras aplicaciones maliciosas. Estos troyanos utilizaban privilegios de las funciones de administrador del dispositivo móvil, controlaban su actividad y al mismo tiempo, aprovechaban el error del sistema operativo que les permitía ocultar su presencia en la lista correspondiente y obstaculizaba significativamente su eliminación.

|

|

|

Otro problema de seguridad de los usuarios móviles es una distribución creciente en el mercado de los sistemas comerciales destinados para proteger aplicaciones Android contra descompilación, la piratería y la modificación, ya que estos mecanismos pueden ser utilizados no sólo por los desarrolladores de software legítimo, sino también por los creadores de aplicaciones troyanas. El año pasado, los especialistas de "Doctor Web" revelaron varios casos de implementación de tales sistemas como parte de troyanos para Android, que incluyen, por ejemplo, el malware Android.Spy.67 y Android.Tempur.5.origin. Además, los creadores de virus siguen utilizando de manera muy activa la ofuscación de código (intrincación), que complica el análisis de los troyanos.

Los productos antivirales Dr.Web para Android reciben mejoras funcionales oportunas necesarias para luchar contra las amenazas, que utilizan diferentes mecanismos de seguridad, por lo que para los usuarios de "Doctor Web" estos programas maliciosos no presentan peligros.

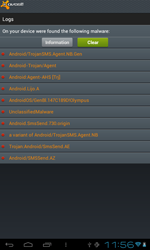

Antivirus falso

En los últimos 12 meses, se produjo un aumento significativo en el número de nuevos miembros de la familia de troyanos Android.Fakealert - antivirus falso, que indicaba falsamente que el dispositivo móvil se encontraba bajo amenaza y ofrecía, por un precio determinado, neutralizarla. El año pasado el volumen de registros en la base de datos de virus de "Doctor Web" para estas aplicaciones maliciosas aumentó 5 veces, el total ha sido 10 unidades. El más notable de todas estas modificaciones detectadas de troyanos ha sido Android.Fakealert.10.origin, expandido bajo la apariencia de una aplicación para la visualización de videos de categoría para "adultos". Después de lanzamiento, este programa malicioso simulaba el aspecto del antivirus existente y mostraba una advertencia sobre la necesidad de verificar el dispositivo móvil para detectar infección. Se ofrecía neutralizar de inmediato "amenazas" encontradas en adelante mediante la compra de la versión del programa supuestamente completa.

|

|

|

|

Servicios de ciberdelincuencia: troyanos a la orden y utilidades especializados de hackers

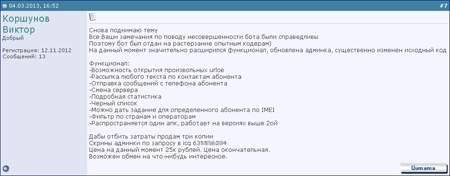

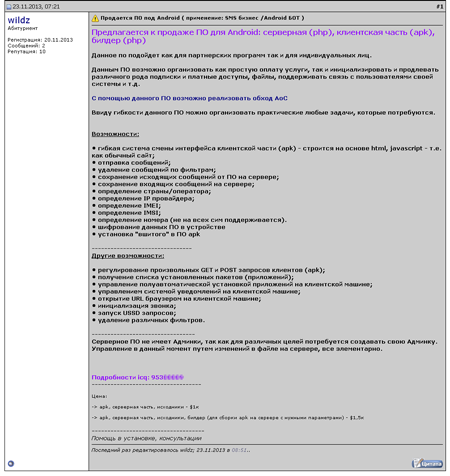

En 2013, de forma muy activa continuaba desarrollandose el mercado de servicios móviles de ciberdelincuentes, que comenzó a formarse el año antepasado. Actualmente uno de los principales puestos entre los servicios ilegales más comunes ocupa la creación y la venta de diversos troyanos SMS que pertenecen a familias Android.SmsSend y Android.SmsBot. Sus autores suelen ofrecer a sus clientes no sólo las aplicaciones maliciosas, sino también vienen acompañados con soluciones preparadas en forma de paneles de control remoto, así como las herramientas de software para construir redes maliciosas y programas de socios. Los precios de estos servicios varían desde varios cientos a varios miles de dólares.

Sin embargo, una amenaza más grave presentan las propuestas surgidas en 2013 destinadas a la realización de los troyanos bancarios dirigidos a los usuarios de una serie de países. Un ejemplo claro de este tipo de servicios clandestinos es la venta iniciada en enero del troyano llamado Perkele, capacitado para imitar la interfaz de la aplicación oficial "banco-cliente" y robar información confidencial del usuario, como, por ejemplo, los mensajes SMS. Diversas modificaciones de este malware son detectados por el antivirus Dr.Web como miembros del grupo Android.SmsSpy.

Debido a las ventas limitadas de copias del troyano, así como su capacidad para atacar a los usuarios de casi 70 entidades crediticias más grandes del mundo, Perkele pudo aplicarse con éxito para la implementación de ataques altamente orientados, como resultado, los clientes afectados podían incurrir en pérdidas financieras sustanciales.

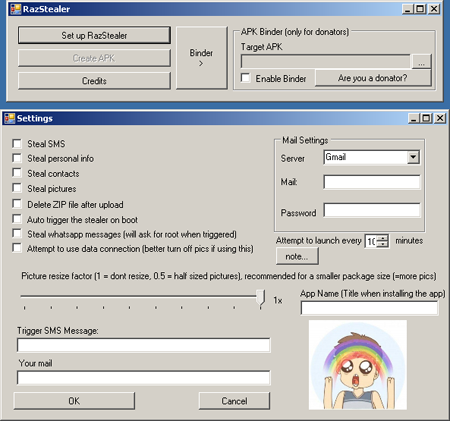

НLos servicios no menos atractivos para los delincuentes deben ser los relacionados con la obtención ilícita de una gama más amplia de información sensible de los usuarios móviles de dispositivos Android. Un buen ejemplo es la aparición de programas especializados para integrar la funcionalidad troyana en cualquier aplicación de Android o juego. En particular, en julio, los especialistas de la compañía registraron dos "productos": Tool.Androrat y Tool.Raziel. La primera utilidad para su funcionamiento utilizaba el código original de la aplicación que se distribuía libremente para el acceso remoto y control AndroRat, que se conoce desde 2012 y, es detectado por antivirus Dr.Web como Program.Androrat.1.origin. En cuanto a la segunda, el autor utiliza el programa troyano de espía desarrollado independientemente, que puede ser instalado en la aplicación de Android, o compilado en un apk-paquete separado. Dicho malware ha sido añadido a la base de datos de virus llamado Android.Raziel.1.origin.

La peculiaridad de estas utilidades es que se diferencian en relativa facilidad y simplicidad de uso que lleva a la posibilidad de que las aplicaciones troyanas para Android puedan ser creadas por gente que tiene poco conocimiento de programación. Esto aumenta significativamente el círculo de usuarios potenciales y las víctimas, respectivamente.

Amenazas interesantes e inusuales

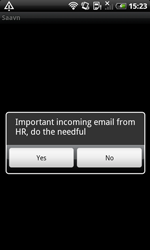

En 2013 entre muchas aplicaciones troyanas primitivas para Android en términos de funcionalidad se pudo localizar algunos malware no estandartizado. Por ejemplo, una modificación del troyano espía Android.EmailSpy.2.origin después del envío exitoso de información de la guía telefónica del usuario pudo mostrar su imagen insultado, lo que demuestra el desprecio de los autores del troyano hacia la víctima.

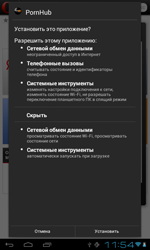

Se lo puede considerar al troyano indiano Android.Biggboss como muy original, descubierto en marzo. Este malware fue distribuido en varios lugares de las compilaciones de software en aplicaciones modificadas por los hackers y siendo instalado en dispositivo móvil, al iniciar el sistema operativo mostraba una ventana de diálogo que contenía un mensaje importante de parte de un departamento de personal. Si el usuario aceptaba este "mensaje", el troyano descargaba la página web en el navegador que contenía un anuncio del departamento de personal de la compañía mítica TATA India Limited, que no tenía ninguna relación con la verdadera corporación TATA. Junto con la descripción atrayente de probable puesto, el anuncio llamaba a transferir una suma de dinero a la cuenta bancaria de estafas con el fin de garantizar al candidato la obtención del puesto vacante.

|

|

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus Laboratorio-live