Otro troyano envía spam de correo

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

3 de junio de 2015

Las «peculiaridades» ya se notan en la etapa de instalación del troyano en el sistema infectado: el programa nocivo intenta crear copias de sí mismo en la carpeta del sistema C:\Windows\System32 con nombres сsrss.exe, svchost.exe y rundll32.exe, aunque en el directorio indicado hay un archivo original сsrss.exe. Para resolver este pequeño problema técnico, el troyano busca en la memoria del equipo un proceso con este nombre por su ruta completa e intenta finalizarlo. Así mismo, si la aplicación troyana tienes suficientes permisos del sistema para realizar esta acción (es decir, el archivo ejecutable nocivo fue iniciado en nombre de la cuenta del administrador y tiene activados los privilegios del depurador), la finalización del proceso сsrss.exe causa enseguida un fallo del SO Windows visualizando «una pantalla azul de muerte» (BSOD), por lo tanto, los analistas de virus tienen dudas acerca de la salud mental de los creadores de virus.

Si no se puede dañar Windows, Trojan.Proxy.27552 cree tres archivos con nombres сsrss.exe, svchost.exe y rundll32.exe en la carpeta %APPDATA% y modifica el registro del sistema para asegurar su propio inicio automático. En el SO Windows XP el troyano siempre se instala correctamente en el archivo <SYSTEM32>\rundll32.exe, pero en este caso, al usuario le puede sservir de ayuda una utilidad estándar para restaurar los archivos SFC dañados y no existentes, capaz de restaurar el archivo original de la copia de seguridad. Al volver a iniciar el sistema, todas las tres aplicaciones creadas por el troyano se inician automáticamente.

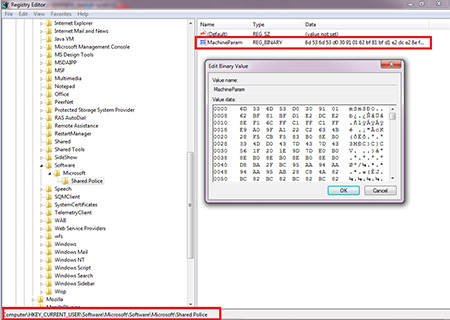

Una vez iniciado, Trojan.Proxy.27552 comprueba la existencia de conexión a Internet por medio de establecer conexión a servidores smtp.gmail.com:25 y plus.smtp.mail.yahoo.com:25, al surgir problemas de acceso, el troyano finaliza. Si hay conexión a Internet, el programa nocivo intenta obtener de los nodos remotos (cuyas direcciones están en el cuerpo del troyano) un listado actual de direcciones IP de servidores administrativos. Al comparar los listados obtenidos y borrar las direcciones locales de red de los mismos, el troyano crea un listado final de servidores administrativos y guarda los datos obtenidos en el registro de sistema de Windows que usa como almacén de información similar.

El troyano actualiza regularmente el listado de servidores administrativos, supervisa (y, en caso necesario, recupera) el estado del ramo del registro responsable del autoinicio de Trojan.Proxy.27552, así como realiza las funciones del servidor backconnect-proxy. Así mismo, la conexión a los centros de comando se organiza de tal forma que en realidad los mismos hacen que el sistema operativo infectado soporte la conexión activa durante un periodo temporal establecido.

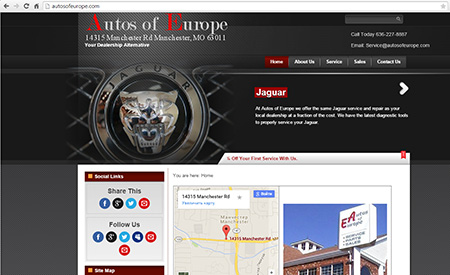

El objetivo básico de Trojan.Proxy.27552— es el envío de spam de correo junto con el servidor de spam remoto. Es curioso que los enlaces de estos mensajes normalmente llevan a las páginas web ubicadas en los sitios web hackeados. Por ejemplo, si en la dirección básica de un recurso en Internet al cual hay enlaces de mensajes de publicidad hay algún recurso neutral de Internet:

…al seguir el enlace del mensaje vinculado al mismo sitio web, el usuario se redirige automáticamente a otra página web:

La entrada para este programa nocivo fue añadida a las bases de virus Dr.Web, por lo tanto, Trojan.Proxy.27552 no es de amenaza para los usuarios de nuestros productos antivirus.