Un troyano bancario peligroso amenaza a los usuarios de Android

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

10 de junio de 2015

La implementación de la funcionalidad troyana en aplicaciones legales y la posterior publicación de las mismas en varios sitios web que ofrecen software y en servicios de intercambio de archivos – es un modo de difundir los programas nocivos en dispositivos móviles Android, muy popular entre los creadores de virus y conocido hace mucho por los especialistas de seguridad informática. Un mecanismo similar de difusión de troyanos aumenta significativamente las posibilidades de que las víctimas potenciales instalen correctamente y usen la aplicación comprometida en sus smartphones y tabletas – porque descargan un software, al parecer, inofensivo, que tiene todas las posibilidades funcionales del original. Pero en realidad, junto con el programa deseado, reciben un troyano “de regalo”, que funciona sin que ellos lo noten y realiza las acciones necesarias para los creadores de virus.

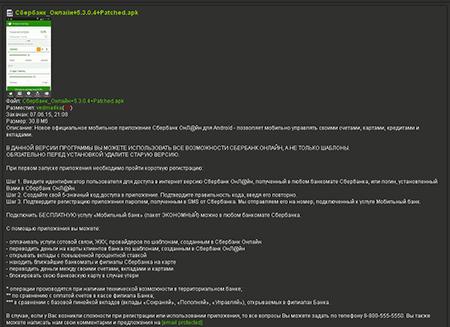

Uno de los últimos casos similares, detectados por la empresa Doctor Web, fue la difusión por los ciberdelincuentes de un troyano bancario Android.BankBot.65.origin, implementado en una aplicación oficial de acceso a la banca móvil de Sberbank de Rusia. Los creadores de virus ingeniosos modificaron este programa al haber añadido al mismo un complemento nocivo, y luego lo publicaron en un portal web popular dedicado a dispositivos móviles. El mayor peligro de esta situación es que la versión comprometida del software de cliente bancario mantiene todas sus funciones originales, y por lo tanto los usuarios despreocupados no tienen por qué esperar una mala pasada. Hasta el momento de publicación de esta noticia, más de 70 titulares de dispositivos en Android ya descargaron la versión de la aplicación modificada por los malintencionados.

Una vez instalada la versión comprometida y lanzada por un usuario descuidado, Android.BankBot.65.origin crea un archivo de configuración especial que tiene establecidas las opciones básicas de funcionamiento del troyano. Según esta configuración, la aplicación nociva se conecta al servidor administrativo donde usando una consulta POST envía la información siguiente:

- Identificador IMEI del dispositivo;

- Nombre del operador móvil;

- Dirección MAC del adaptador Bluetooth incrustado;

- Si está instalada la aplicación del sistema de pagos QIWI;

- versión API del sistema operativo;

- versión de la aplicación troyana;

- nombre del paquete de la aplicación troyana;

- comando actual ejecutado.

Si como respuesta del abonado remoto, Android.BankBot.65.origin recibe correctamente un comando «hokkei», enseguida envía al servidor un listado cifrado de contactos del usuario y también, por comando de los malintencionados, actualiza el archivo de configuración.

En cuanto a su funcionalidad nociva básica, este troyano tiene pocas diferencias de la mayoría de los bankers similares. En particular, Android.BankBot.65.origin es capaz de realizar las acciones típicas para los troyanos de esta familia, a saber – por comando desde el servidor administrativo interceptar los SMS entrantes y enviar varios mensajes a los números de teléfono establecidos por los malintencionados. Además,Android.BankBot.65.origin «sabe» implementar los SMS especialmente creados en el listado de mensajes entrantes del dispositivo móvil. Todas estas acciones pueden ser usadas por los ciberdelincuentes tanto al robar el dinero desde las cuentas bancarias de usuarios (envío de comandos SMS para una transferencia bancaria a favor de los creadores de virus e intercepción de mensajes de verificación con los códigos de confirmación) como para realizar varios esquemas fraudulentos. Así, por ejemplo, los malintencionados pueden insertar los SMS creados a propósito entre los mensajes de la víctima, por ejemplo, sobre el bloqueo de la tarjeta bancaria solicitando llamar al «banco» por el número indicado, o ingresar dinero a la cuenta de «un familiar que ha caído en desgracia» etc.

Los especialistas de la empresa Doctor Web recomiendan a los titulares de los dispositivos en Android siempre descargar las aplicaciones para la banca en línea solo desde las fuentes de confianza, tales como el catálogo Google play o los sitios web de entidades de crédito correspondientes, así como usar para la protección el Antivirus Dr.Web para Android Light o el Antivirus Dr.Web para Android. La entrada para detectar el troyano Android.BankBot.65.origin fue añadida a la base de virus Dr.Web, por lo tanto, el mismo no es peligroso para nuestros usuarios.