4 de agosto de 2015

El mecanismo de difusión del troyano Linux.PNScan.1 es bastante peculiar: los analistas de virus de la empresa Doctor Web suponen que inicialmente el mismo se instalaba en routers atacados por el mismo creador de virus, por ejemplo, usando la vulnerabilidad shellshock por medio de iniciar un script con opciones correspondientes, y luego el mismo se descarga e instala en los routers acatados por los troyanos de familia Linux.BackDoor.Tsunami que, a su vez, se difunden usando el mismo Linux.PNScan.1. El único objetivo de Linux.PNScan.1 es hackear el router y descargar al mismo un script nocivo que instala en el router los backdoors recabados según la arquitectura usada por el router, — ARM, MIPS o PowerPC. Y si usando la vulnerabilidad shellshock los malintencionados consiguen hackear un equipo con arquitectura Intel x86, en el script está prevista la descarga del backdoor para este caso.

Al iniciar Linux.PNScan.1, se usan las opciones de entrada que determinan el rango de direcciones IP para el escaneo posterior, así como el tipo de ataque. Para realizar ataques, se usan las vulnerabilidades RCE para iniciar el script sh correspondiente: así, por ejemplo, para los routers fabricados por la empresa Linksys se aplica un ataque de vulnerabilidad en el protocolo HNAP (Home Network Administration Protocol) y la vulnerabilidad CVE-2013-2678, así mismo, para la autorización, el troyano intenta averiguar la combinación del nombre de usuario y contraseña usando un glosario especial. Además, Linux.PNScan.1 Linux.PNScan.1 usa activamente la vulnerabilidad ShellShock (CVE-2014-6271) y la vulnerabilidad en el subsistema de inicio remoto de comandos de routers Fritz!Box.

Las aplicaciones nocivas descargadas por el troyano Linux.PNScan.1 Linux.PNScan.1 se detectan por el software antivirus Dr.Web como Linux.BackDoor.Tsunami.133 y Linux.BackDoor.Tsunami.144. Estos programas nocivos se registran a sí mismos en el listado de autoinicio del router atacado y luego, al haber seleccionado en el listado la dirección del servidor administrativo, se conectan al mismo usando el protocolo IRC. Son los backdoors multifuncionales capaces de realizar los ataques DDoS de varios tipos (entre ellos, ACK Flood, SYN Flood ,UDP Flood), así como ejecutar los comandos que llegan de los malintencionados. Un comando de este tipo es la directiva de descarga de utilidad Tool.Linux.BrutePma.1, usando la cual se hackean los paneles administrativos de sistemas de administración de las bases de datos relacionales PHPMyAdmin. Durante el inicio, este script recibe el rango de direcciones IP y dos archivos, en uno de los cuales hay un glosario para averiguar el par login:password, y en el otro — la ruta al panel administrativo PHPMyAdmin.

Usando los comando que transmiten los malintencionados a los routers infectados, se difunde el troyano Linux.BackDoor.Tsunami.150, también destinado para organizar los ataques DDoS y capaz de realizar otras funciones nocivas. Este backdoor tiene una amplia funcionalidad para averiguar contraseñas para el acceso no sancionado a los nodos remotos por protocolo SSH. En caso de realizar correctamente esta operación, en función del tipo del ataque en el dispositivo comprometido, Linux.BackDoor.Tsunami.150 realiza un escenario para descargar el backdoor Linux.BackDoor.Tsunami.133 y Linux.BackDoor.Tsunami.144, o recaba la información sobre el SO del dispositivo y la envía a los malintencionados. Los backdoors técnicamente mencionados de familia Linux.BackDoor.Tsunamipueden ser usados para entregar a las víctimas cualquier programa troyano.

Luego los expertos de la empresa Doctor Web detectaron una nueva modificación de este troyano añadida a las bases bajo el nombre de Linux.PNScan.2. En esta versión del programa nocivo se destacaba no el uso de vulnerabilidades, sino la obtención del acceso no sancionado a dispositivos remotos donde se aplican las contraseñas estándar. El troyano genera un listado de direcciones IP e intenta conectarse a las mismas a través del protocolo SSH usando la combinación del nombre de usuario y contraseña root;root; admin;admin; o ubnt;ubnt. En caso de combinación correcta, coloca en la carpeta "/tmp/.xs/" del dispositivo atacado un conjunto de sus archivos (en función del modelo del dispositivo comprometido, hay conjuntos de archivos para arquitectura ARM, MIPS, MIPSEL, x86) y los inicia. Periódicamente Linux.PNScan.2 vuelve a sondear los dispositivos del listado y, si los mismos resultan ser desinfectados, vuelve a infectarlos.

Así mismo, en el servidor usado por los malintencionados, los analistas de virus de la empresa Doctor Web detectaron otros programas nocivos, entre ellos — un troyano Trojan.Mbot destinado para hackear los sitios web que trabajan con sistemas de administración del contenido WordPress, Joomla y usan el software para organizar una tienda en línea osCommerce. Otro troyano detectado en el mismo sitio fue llamado Perl.Ircbot.13 — sirve para buscar vulnerabilidades en los sitios web que trabajan con sistemas de administración del contenido WordPress, Joomla, e107, WHMCS, y usan el software para organizar las tiendas en línea Zen Cart y osCommerce. Los sitios web hackeados por los ciberdelincuentes se usaban como servidores proxy, así como para difundir las herramientas aplicadas en ataques. Otro programa detectado por los analistas en el servidor de malintencionados sirve para hackear los servidores SMTP usando un método de fuerza bruta (brute force), fue llamado Tool.Linux.BruteSmtp.1. Además, en el mismo sitio fue encontrado un programa para el envío masivo del spam Perl.Spambot.2 que se usaba por los malintencionados para enviar los mensajes de phishing supuestamente en nombre del sistema de pagos internacional VISA.

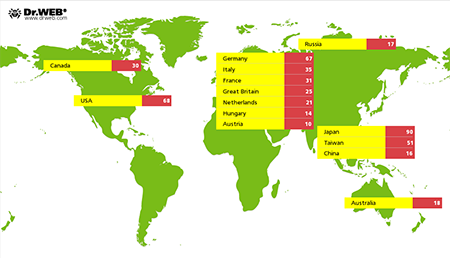

En total, los analistas de virus de la empresa Doctor Web conocen 1439 casos de infección de dispositivos usando las herramientas mencionadas más arriba, así mismo, en 649 casos fue detectada la ubicación geográfica de dispositivos infectados. La mayoría de ellos está en el territorio de Japón, un poco menos – en Alemania, EE.UU. y Taiwán. La difusión de los dispositivos hackeados por los malintencionados por países del mundo puede consultarse en la figura siguiente:

Las firmas de estos programas nocivos fueron añadidas a las bases de virus del Antivirus Dr.Web para Linux.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios