Un banker en Android solicita que voten por el mismo en un concurso de fotografía

Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

26 de octubre de 2015

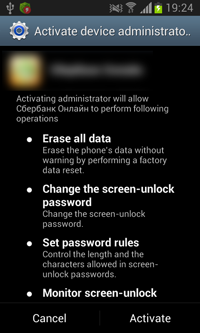

El troyano detectado por los analistas de virus de Doctor Web y llamado Android.BankBot.80.origin, fue camuflado por los malintencionados de una aplicación cliente oficial de una entidad de crédito rusa y tiene el nombre correspondiente, así como un icono copiado del cliente bancario de verdad para Android. Si el usuario engañado instala e inicia el troyano, el mismo intentará obtener acceso a los derechos de administrador del dispositivo móvil, volviendo a visualizar la solicitud correspondiente hasta que la víctima acepte realizar la acción requerida. Luego Android.BankBot.80.origin elimina el acceso directo anteriormente creado en la ventana principal y empieza su actividad nociva enseguida.

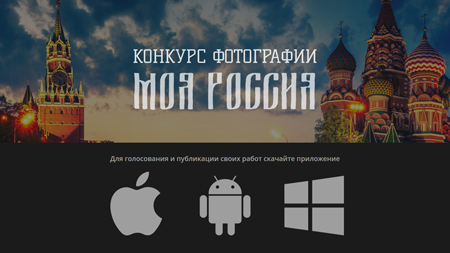

En particular, el troyano escanea la libreta de direcciones del usuario y envía a todos los números de teléfono encontrados en la misma un mensaje SMS de tipo «Hola, vote por mí http://******konkurs.ru/». Al ir a la dirección web indicada en el mensaje, los destinatarios de este SMS se ven en un sitio web de estafa supuestamente vinculado al concurso de fotografía que se realiza actualmente. Desde este portal web a los dispositivos móviles de las víctimas potenciales automáticamente se descarga una de las modificaciones Android.BankBot.80.origin que se detecta por el Antivirus Dr.Web como Android.SmsBot.472.origin. Además, en este mismo sitio web a los titulares de smartphones y tabletas bajo la administración de varios sistemas operativos también se les ofrece instalar un programa especial para participar en el proceso de votación por los mejores trabajos de fotógrafos. Pero solo es un truco de ciberdelincuentes destinado a «adornar» el portal de los estafadores: sin importar qué plataforma seleccione finalmente el usuario, para descargar se le ofrecerá el mismo banker destinado para infectar el SO Android

Junto con el envío de spam SMS, Android.BankBot.80.origin se conecta al servidor administrativo y transmite al mismo un mensaje sobre la infección correcta del smartphone o tableta en Android. Entre lo demás, en la solicitud enviada el troyano indica la información siguiente:

- nombre del operador móvil;

- modelo del dispositivo;

- identificador IMEI;

- número de teléfono de la víctima;

- versión del SO;

- idioma del sistema.

Luego Android.BankBot.80.origin espera los demás comandos de los malintencionados, para lo cual periódicamente se conecta al abonado remoto para ver si hay nuevas indicaciones de creadores de virus. El banker puede realizar las directivas siguientes:

- call_number – activar la redirección de llamadas al número indicado;

- sms_grab – establecer un intervalo temporal de ocultar los SMS entrantes – si los mensajes llegan en el periodo establecido, el troyano bloquea las notificaciones de sistema correspondientes, y borra los SMS;

- sms_send – enviar SMS;

- ussd – ejecutar una solicitud USSD;

- delivery – realizar el envío del mensaje SMS con el texto establecido a todos los contactos de la libreta telefónica;

- new_url – modificar la dirección del servidor administrativo.

El objetivo clave de este troyano es bastante tradicional – robar el dinero de forma oculta a los clientes rusos de clientes rusos de algunos operadores móviles, entidades de crédito, así como usuarios de varios sistemas de pagos populares. En particular, los analistas de virus de Doctor Web detectaron la comprobación por el banker del saldo del teléfono móvil, la cuenta bancaria de una entidad de crédito importante, así como el sistema de pago popular. Por ejemplo, si en la cuenta del teléfono móvil de la víctima había dinero, Android.BankBot.80.origin intentaba hacer una transferencia a los malintencionados usando los números de servicio especiales, tales como 7878 y 3116. Y si había dinero en una cuenta bancaria o en la cuenta del sistema de pago, el troyano intentaba robarlo, al enviar un comando de servicio correspondiente en un mensaje SMS. Además, el banker intentaba obtener acceso a la cuenta bancaria del servicio del operador móvil, así como una de las cuentas del servicio bancario Visa del sistema de pago popular.

Los expertos de Doctor Web detectaron los siguientes números de teléfono y tarjetas bancarias, a las cuales los ciberdelincuentes intentaban transferir el dinero:

- Números de teléfonos: 9612490525, 9605116893;

- Tarjetas: VISA 4276880172933990, VISA 4276880101136772.

Los creadores de virus realizaron en el troyano un mecanismo bastante curioso destinado a prolongar el periodo de permanencia de la aplicación nociva en dispositivos infectados por lo menos hasta que el troyano consiga robar el dinero. Como Android.BankBot.80.origin realiza el envío masivo de SMS por todos los contactos del usuario, tarde o temprano algún destinatario del mensaje empiece a dudar del origen de los mismos. El modo más fácil y obvio de entender si un SMS recibido de verdad fue enviado por su pariente, conocido o colega – es llamarle a su móvil y averiguarlo personalmente. Por eso, para evitar la posibilidad de aviso al usuario sobre la existencia de un troyano en su dispositivo móvil, los malintencionados implementaron en la funcionalidad de Android.BankBot.80.origin un bloqueo de llamadas «peligrosas» para los mismos. Enseguida, una vez enviado el spam por SMS, el banker inicia la redirección de todas las llamadas entrantes al número +79009999999, y así mismo no solo le quita la posibilidad a la víctima de ser notificada sobre el problema, sino también «aislando» parcialmente al usuario víctima del mundo externo.

Los expertos de la empresa Doctor Web otra vez recomiendan con insistencia a los titulares de dispositivos móviles no instalar programas recibidos de las fuentes que no son de confianza, así como ignorar los mensajes SMS sospechosos y no seguir los enlaces indicados en los mismos. Todas las modificaciones conocidas del troyano Android.BankBot.80.origin se detectan correctamente y se eliminan por los productos antivirus Dr.Web para Android, por lo tanto, el mismo no supone peligro para los usuarios.