6 de noviembre de 2015

La amenaza detectada fue añadida a la base de virus de la empresa Doctor Web como Linux.Encoder.1. Una vez iniciado con derechos de administrador, el troyano descarga los archivos con requerimientos de los creadores de virus y un archivo que contiene la ruta hasta la clave pública RSA, luego inicia a sí mismo como demonio y borra los archivos iniciales. Esta clave RSA luego se usa para guardar las claves AES, usando las cuales el troyano cifra los archivos en el equipo infectado.

En primer lugar, Linux.Encoder.1 cifra todos los archivos en directorios principales de usuarios y en catálogos que tienen que ver con la administración de los sitios web. Luego el cifrador, de forma recursiva, pasa por todo el sistema de archivos: empezando por el catálogo desde el cual fue iniciado, y en el siguiente paso —desde el catálogo raíz «/». Así mismo, se cifran los archivos con extensiones del listado especificado y solo si el nombre del catálogo empieza por una línea indicada por los creadores de virus.

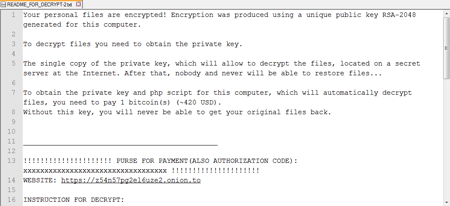

Los archivos dañados reciben la extensión .encrypted. En cada catálogo que contiene los archivos cifrados el troyano ubica un archivo con requerimientos de los creadores de virus: a la víctima se le ofrece pagar por descifrar archivos usando la criptomoneda Bitcoin.

La empresa Doctor Web recomienda a los usuarios cuyos archivos fueron cifrados acudir al servicio de soporte técnico, describir el caso con detalle y adjuntar varias muestras de archivos cifrados. Para descifrar los archivos correctamente es importante que el usuario no borre ni cambie ningún archivo cifrado, porque de esta forma puede perderse la información necesaria para recuperar los mismos.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios