12 de noviembre de 2015

El objetivo básico de los malintencionados que difundían el troyano cifrador Linux.Encoder.1 fueron los sitios web ubicados en los servidores con el SO Linux instalado, que funcionan usando varios sistemas de administración del contenido (Content Management Systems, CMS) — en particular, WordPress, así como un conjunto de software popular para crear tiendas en Internet Magento CMS. Para el ataque se usa una vulnerabilidad aún desconocida.

Al haber obtenido el acceso no sancionado al sitio web, los ciberdelincuentes ubicaban en el mismo el archivo error.php (en Magento CMS el mismo se colocaba en una carpeta de servicio para guardar las plantillas de diseño— /skin/). Este archivo sirve de shell script y les permite a los malintencionados realizar otras acciones no sancionadas — en particular, los atacantes pueden darle varios comandos. Usando este Shell script, los mismos ubicaban en el servidor, en la misma carpeta, otro archivo llamado 404.php, un dropper del troyano cifrador Linux.Encoder.1. Al activarse por comando de los malintencionados (para realizarlo, solo bastaba con acceder al archivo PHP, al escribir la dirección correspondiente en la barra de dirección del navegador), el dropper supuestamente detecta la arquitectura del sistema operativo que funciona en el servidor (versión Linux de 32 o 64 bits), extrae de su propio cuerpo la copia correspondiente del cifrador y lo inicia, y luego se elimina.

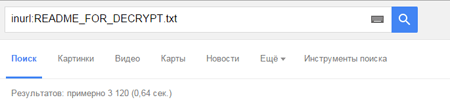

Como el cifrador Linux.Encoder.1 se inicia con derechos del usuario incrustado www-data (es decir, con derechos de la aplicación que funciona en nombre del servidor web Apache), estos privilegios son suficientes para cifrar archivos en carpetas para las cuales este usuario incrustado tiene derechos de escritura, — en otras palabras, donde se almacenan los archivos y los componentes del «motor» del sitio web. Si por alguna razón resulta que el cifrador tiene más privilegios, no lo hará solo en la carpeta del servidor web. Luego el troyano guarda en la unidad del servidor un archivo llamado README_FOR_DECRYPT.txt que contiene instrucciones para descifrar archivos y los requerimientos de los malintencionados. Según la información que se puede obtener usando la solicitud correspondiente en el sistema de búsqueda Google, a fecha de 12 de noviembre de 2015 en Internet había unos 2000 sitios web supuestamente atacados por el cifrador Linux.Encoder.1.

Al haber analizado este esquema del ataque, podemos deducir que, primero, pese a la opinión común, los malintencionados no necesitan obtener derechos root para realizar correctamente el compromiso de los servidores web bajo la administración de Linux y cifrar archivos y, segundo, el troyano supone un peligro serio para los dueños de los recursos en Internet, sobre todo tomando en cuento que muchos CMS populares hasta ahora tiene vulnerabilidades no cerradas, y algunos administradores de los sitios web ignoran la necesidad de actualización oportuna del software que funciona en el servidor, o usan las versiones obsoletas de sistemas de administración del contenido.

Como los creadores de Linux.Encoder.1 hicieron algunos errores importantes en el código del cifrador, los datos dañados por este encoder pueden ser descifrados. Si no puede acceder a sus archivos a resultas de penetración de Linux.Encoder.1 en el sitio web, realice las acciones siguientes:

- presente la denuncia correspondiente a la policía;

- no intente en ningún caso y de ninguna forma modificar el contenido de carpetas con archivos cifrados;

- no borre ningún archivo en el sitio web;

- no intente recuperar los archivos cifrados sin ayuda;

- contacte con el servicio de soporte técnico de la empresa Doctor Web (este servicio es gratuito para los usuarios de licencias comerciales de Dr.Web);

- adjunte al ticket cualquier archivo cifrado por el troyano;

- espere la respuesta del experto del servicio de soporte técnico; por causa de gran número de solicitudes, esto puede llevar un rato.

Recordamos que los servicios para descifrar archivos se prestan solo a los titulares de licencias comerciales de productos antivirus Dr.Web. La empresa Doctor Web no garantiza el descifrado completo de todos los archivos dañados a efectos del funcionamiento del encoder, pero nuestros expertos harán todo lo posible para salvar la información cifrada.

Aunque Linux.Encoder.1 por causa de sus peculiaridades de arquitectura no puede dañar de forma irrecuperable o destruir toda la información ubicada en el servidor, es probable que los malintencionados con el tiempo podrán modificar los algoritmos de cifrado usados por los mismos, eliminando todos los «puntos débiles». Por lo tanto, se mantiene un peligro importante de perder los archivos hasta para los usuarios de un SO bastante seguro como Linux, y en primer lugar — para los administradores de los sitios web que funcionan bajo la administración de los sistemas de administración del contenido populares. Recordamos que la firma Linux.Encoder.1 fue añadida a las bases del Antivirus Dr.Web para Linux. Los expertos de la empresa Doctor Web siguen supervisando esta situación.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios