Un troyano bancario Android.ZBot usa web-injects para robar los datos confidenciales

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

15 de diciembre de 2015

La primera modificación del troyano bancario Android.ZBot fue detectada aún en febrero de este año y en clasificación de Dr.Web fue llamada Android.ZBot.1.origin. A partir de ese momento, los analistas de virus de la empresa Doctor Web empezaron a vigilar atentamente la actividad de esta aplicación nociva.

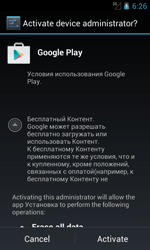

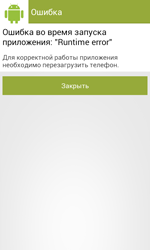

Al igual que muchos otros troyanos en Android, Android.ZBot.1.origin se difunde por los malintencionados como si fuera un programa inofensivo (en este caso – una aplicación de Google Play) que se descarga a los dispositivos móviles al visitar los sitios web de estafa o hackeados, o se descarga por otro software nocivo. En cuanto la víctima instale e inicie el banker, el mismo le solicita el acceso a funciones de administrador del Smartphone o tableta infectados y en caso de éxito visualiza en la pantalla un mensaje de error ofreciendo reiniciar el dispositivo.

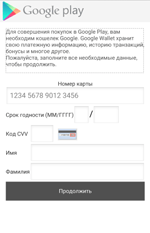

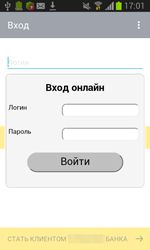

Si el usuario rechaza proporcionar los permisos necesarios al troyano, Android.ZBot.1.origin enseguida intenta robarle la información detallada sobre su tarjeta bancaria, incluido el número de la misma y su periodo de validez, el código de seguridad de tres caracteres CVV, así como el nombre del titular. Para realizarlo, el bancario visualiza a la víctima una ventana falsificada que imita el formulario de introducción original de la información correspondiente de la verdadera aplicación en Google Play. Cabe destacar que el troyano visualiza la ventana similar también una vez obtenidas las funciones de administrador requeridas, pero solo un rato más tarde, una vez instalado en el dispositivo objetivo.

Luego Android.ZBot.1.origin borra su icono de la pantalla de aplicaciones «escondiéndose» del usuario, y empieza a controlar los eventos del sistema vinculados al inicio del SO. Así mismo, el troyano se asegura el inicio automático para sí mismo cada vez al iniciarse el dispositivo infectado. En cuanto el programa nocivo tenga la administración, se conecta al nodo remoto, registra en el mismo el Smartphone infectado y espera las indicaciones posteriores de los malintencionados. Según la directiva del servidor recibida, el banker realiza las acciones siguientes:

- Envía un SMS con un texto establecido al número indicado;

- Hace una llamada telefónica;

- Envía SMS por todos los números de teléfono de la libreta de contactos;

- Intercepta los SMS entrantes;

- Recibe las coordenadas GPS actuales;

- Visualiza una ventana de diálogo creada a propósito por encima de la aplicación establecida.

Por ejemplo, una vez registrado un nuevo dispositivo infectado en el servidor administrativo, el troyano recibe enseguida un comando para comprobar el estado de saldo bancario del usuario. Si el programa nocivo detecta que hay dinero, automáticamente transfiere el total establecido por los malintencionados a las cuentas controladas por los mismos. De esta forma, Android.ZBot.1.origin puede obtener acceso a la administración de las cuentas bancarias de dispositivos móviles en Android y, sin que los usuarios lo noten, robar dinero usando los comandos SMS especiales previstos por algún servicio de la banca móvil. Así mismo, la víctima no se percatará del robo, porque el programa nocivo intercepta los mensajes que envían los bancos con códigos de verificación de transacciones.

Cabe destacar que una parte de la funcionalidad nociva de Android.ZBot.1.origin (por ejemplo, el envío de mensajes SMS) fue realizada por los creadores de virus como una biblioteca Linux separada llamada libandroid-v7-support.so que se guarda dentro del paquete del software del troyano. Eso le proporciona al banker la protección contra la detección por los antivirus y le permite permanecer más tiempo en los dispositivos infectados sin que lo detecten.

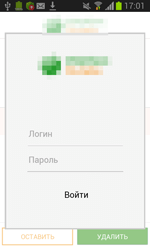

Pero la peculiaridad más importante de Android.ZBot.1.origin es que el mismo es capaz de robar los nombres de usuario y las contraseñas para acceder a los servicios de la banca móvil usando los formularios de introducción falsificados generados por comando del servidor administrativo, que sirven para hacer creer que los mismos pertenecen a algún programa. Este ataque es un phishing clásico, pero su mecanismo es peculiar. Al principio, el troyano recibe un comando de los malintencionados que contiene el nombre de la aplicación objetivo, y luego con la periodicidad establecida empieza a comprobar si el programa correspondiente fue iniciado por el usuario. Actualmente el troyano controla el inicio de aplicaciones siguientes:

- ru.sberbank.ivom

- ru.sberbank_sbbol

- ru.raiffeisennews

- ru.vtb24.mobilebanking.android

- PSB.Droid

- com.idamob.tinkoff.android

- ru.simpls.brs2.mobbank

- ru.kykyryza

- com.smpbank.android

- ru.ftc.faktura.sovkombank

- hu.eqlsoft.otpdirektru

- ru.ftc.faktura.sovkombank

- uk.co.danwms.fcprem

- ru.sberbankmobile

- ru.alfabank.mobile.android

- ru.alfabank.oavdo.amc

- com.openbank

- ru.ucb.android

- com.idamobile.android.hcb

- com.idamobile.android.ubrr

- com.NGSE.Ubrir

- com.citibank.mobile.ru

- com.ubrir

- ru.rshb.mbank

- com.bssys.android.SCB

- ru.bpc.mobilebank.android

- ua.privatbank.ap24.old

- ru.bspb

- com.svyaznoybank.ui

- ru.avangard

- ru.minbank.android

- ru.letobank.Prometheus

- rusfinance.mb.client.android

- com.artofweb.mkb

- com.compassplus.InternetBankingJava.wscb

- ru.stepup.MDMmobileBank

- ru.abr

- com.intervale.mobilebank.rosbank

- ru.pkb

- ru.stepup.vbank

- ru.vbrr

- com.idamobile.android.Trust

- org.bms.khmb

- ru.tcb.dbo.android

- ru.beeline.card

- ru.rocketbank.r2d2

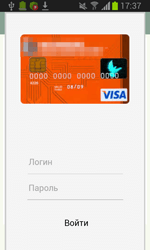

En cuanto el programa necesario empiece a funcionar, el banker, usando la función WebView, crea un formulario web especial y descarga su contenido desde un nodo remoto.

En particular, los ciberdelincuentes pueden establecer el tamaño de la ventana visualizada, su aspecto, incluido el título y el texto correspondiente, el número de los campos para introducir los datos, los imágenes correspondientes etc. Así mismo, el formulario visualizado en la pantalla «se vincula» a la aplicación atacada: si la víctima potencial de phishing intenta deshacerse del mensaje visualizado y volver a la pantalla del programa original usando el botón hardware «Atrás», Android.ZBot.1.origin redirige al usuario a la pantalla principal del sistema operativo, cerrando la aplicación misma. Como resultado, el titular del dispositivo puede pensar que la solicitud vista anteriormente en realidad pertenece al programa correspondiente, y hay que introducir la información solicitada. En cuanto el troyano reciba el nombre y la contraseña de la víctima, estos datos se suben al nodo remoto para que luego los malintencionados puedan tener control completo de las cuentas de la banca móvil de usuarios y administrar sus cuentas.

Cabe destacar que los mismos creadores de virus frecuentemente presentan estas funciones nocivas como web-injects, pero no es así, porque por causa de restricciones del SO Android los troyanos no pueden incrustar el código HTML ajeno en los formularios de pantalla de programas atacados.

Actualmente los analistas de virus de la empresa Doctor Web conocen varias modificaciones de la aplicación nociva Android.ZBot.1.origin aplicada por los ciberdelincuentes contra los usuarios rusos. En particular, la primera versión del troyano detectada en febrero sigue siendo muy activa: solo en noviembre pasado los productos antivirus Dr.Web para Android detectaron el banker en más de 1100 dispositivos. Y durante todo el periodo de supervisión, en smartphones y tabletas en Android, el troyano fue detectado 25 218 veces en total.

Otra modificación del programa nocivo llamado Android.ZBot.2.origin fue detectada en junio por los analistas de Doctor Web. Esta versión del troyano tiene funcionalidad similar a Android.ZBot.1.origin y la única diferencia es que el código de la misma está cifrado para dificultar su detección por los antivirus. En noviembre el banker Android.ZBot.2.origin fue localizado en 6238 smartphones y tabletas, y, al añadir el mismo a la base de virus, el software antivirus Dr.Web para Android detectó 27 033 casos de penetración del troyano en dispositivos en Android.

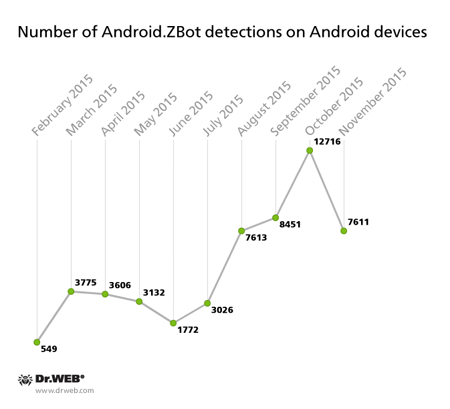

La dinámica de detección del programa nocivo Android.ZBot en smartphones y tabletas en Android durante los últimos diez meses puede consultarse en el gráfico siguiente:

Al estudiar el banker, los analistas de virus de Doctor Web averiguaron que todas las variantes conocidas del mismo se controlan por los ciberdelincuentes a través de varios servidores administrativos, y la dirección de cada uno de estos servidores se almacena en una base de datos especial de la versión determinada de la aplicación nociva. Como resultado, los dispositivos móviles infectados por varias modificaciones de Android.ZBot.1.origin «se comunican» solo con sus nodos remotos y crean las botnets autónomas. En total, los expertos de Doctor Web detectaron más de 20 servidores administrativos del troyano, así mismo, como mínimo, 15 de los mismos siguen funcionando. Actualmente nuestros analistas de virus han podido obtener acceso a tres subredes de la botnet Android.ZBot.1.origin. Cada una de las mismas consiste en decenas e incluso miles de dispositivos infectados y cuenta con de 140 a más de 2300 smartphones y tabletas infectados.

Un gran número de subredes activas de Android.ZBot.1.origin puede significar que este troyano bancario es un producto comercial y se comercializa por los creadores de virus a través de las plataformas de hackers clandestinas donde lo adquieren los malintencionados solitarios o los grupos organizados de ciberdelincuentes. Lo confirma también el hecho de que el panel para administrar las botnets creadas a base de dispositivos móviles infectados por Android.ZBot.1.origin tiene licencia restringida y en realidad se usa como un servicio que se presta por suscripción. También es probable que los delincuentes de red no solo ataquen a los usuarios rusos y en el futuro ampliarán la geografía de uso de la aplicación nociva en otros países, incluidos Europa y los EE.UU.

La empresa Doctor Web recomienda a los titulares de smartphones y tabletas bajo la administración del SO Android usar solo las fuentes de software de confianza para descargar las aplicaciones y no instalar los programas sospechosos. Todas las modificaciones conocidas del troyano Android.ZBot.1.origin se detectan correctamente por los medios antivirus de Dr.Web para Android y, por lo tanto, no suponen peligro para nuestros usuarios.