28 de enero de 2016

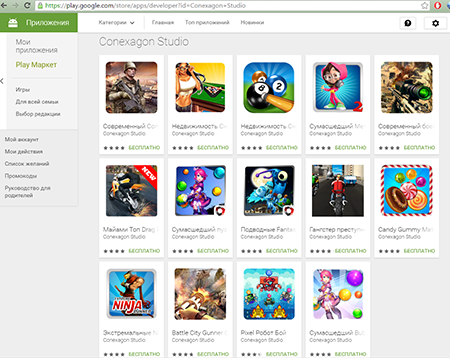

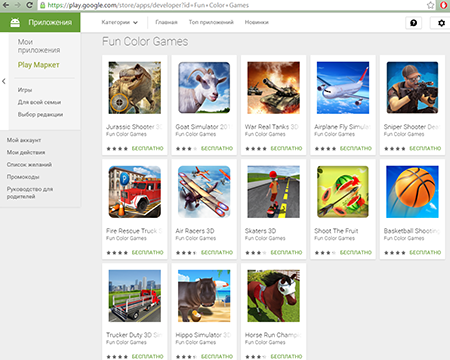

Los creadores de virus incrustaron este troyano en más de 60 juegos que luego ubicaron en el catálogo Google Play en nombre de más de 30 desarrolladores, en particular, Conexagon Studio, Fun Color Games, BILLAPPS y muchos otros. La empresa Doctor Web ya informó la corporación Google sobre este incidente, en el momento de publicación aún había juegos infectados en Google Play – se recomienda no descargar los juegos del catálogo durante las próximas horas en dispositivos no protegidos por un antivirus.

A primera vista, los programas detectados casi no se diferencian de muchas otras aplicaciones similares – aunque su calidad es bastante regular, una vez iniciados, ofrecen la funcionalidad requerida a los usuarios de smartphones y tabletas en Android. Pero si los usuarios supieran anteriormente que los mismos contienen un troyano oculto, no aceptarían la instalación de este software.

Android.Xiny.19.origin transmite al servidor la información sobre el identificador IMEI y la dirección MAC del dispositivo infectado, la versión y el idioma actual del SO, el nombre de proveedor móvil, la disponibilidad de la tarjeta de memoria, el nombre de la aplicación que tiene incrustado el troyano, y la existencia del programa correspondiente en el catálogo del sistema.

Pero el mayor peligro de Android.Xiny.19.origin consiste en que por comando de los malintencionados el mismo puede descargar e iniciar de forma dinámica los archivos apk aleatorios. Así mismo, esta función del troyano fue realizada de una forma bastante peculiar. En particular, para camuflar el objeto nocivo, los creadores de virus lo ocultan en las imágenes creadas a propósito, en realidad aplicando un método de taquigrafía. A diferencia de criptografía cuando la información inicial se cifra, y el hecho mismo de cifrado puede causar sospechas, la taquigrafía permite ocultar los datos sin que nadie lo note. Es probable que de esta forma los creadores de virus ingeniosos hayan decidido complicar la vida de los analistas de virus pensando que los mismos no prestarán atención a las imágenes aparentemente inofensivas.

Al recibir la imagen necesaria del servidor administrativo, Android.Xiny.19.origin, usando un algoritmo especial, extrae del mismo el archivo apk oculto para iniciarlo luego.

Android.Xiny.19.origin tiene otras funciones nocivas. En particular, el troyano puede descargar y ofrecer al titular del dispositivo infectado instalar varios tipos de software nocivo, y, si hay acceso root en el sistema, instalar y desinstalar aplicaciones sin que el usuario lo sepa. Además, el programa nocivo puede mostrar varios tipos de publicidad importuna.

Android.Xiny.19.origin tiene otras funciones nocivas. En particular, el troyano puede descargar y ofrecer al titular del dispositivo infectado instalar varios tipos de software nocivo, y, si hay acceso root en el sistema, instalar y desinstalar aplicaciones sin que el usuario lo sepa. Además, el programa nocivo puede mostrar varios tipos de publicidad importuna.

Los expertos de la empresa Doctor Web recomiendan a los titulares de dispositivos móviles en Android no instalar el software nocivo hasta si el mismo está en el catálogo oficial de Google Play. Todas las aplicaciones que contienen el troyano Android.Xiny.19.origin se detectan correctamente y se desinfectan por los productos antivirus Dr.Web para Android, por lo tanto, nuestros usuarios están protegidos de forma segura contra esta amenaza.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios