Un troyano de publicidad penetró en el firmware de dispositivos en Android y aplicaciones de empresas conocidas

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

17 de marzo de 2016

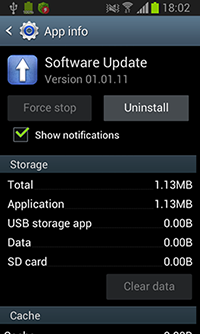

El troyano llamado Android.Gmobi.1 es un paquete de software específico (plataforma SDK) que mejora las posibilidades funcionales de aplicaciones en Android y se usa tanto por productores de dispositivos móviles como por los desarrolladores del software. En particular, este módulo sirve para actualizar a distancia el sistema operativo, recabar los datos de análisis, visualizar varias notificaciones (entre ellas, la publicidad) y realizar los pagos móviles. Pero Android.Gmobi.1 , al parecer, inofensivo, muchas veces se comporta como si fuera un troyano típico, por lo tanto, los programas que lo contienen se detectan como nocivos por los productos antivirus Dr.Web para Android. Hasta la fecha los expertos de la empresa Doctor Web detectaron este SDK en el software de sistema preinstalado de casi 40 dispositivos móviles populares, así como en las aplicaciones TrendMicro Dr.Safety, TrendMicro Dr.Booster y Asus WebStorage, disponibles para descargarse en el catálogo Google Play. Todas las empresas afectadas ya han sido notificadas sobre el problema surgido e intentan solucionarlo. Así, por ejemplo, las últimas versiones oficiales de programas TrendMicro Dr.Safety y TrendMicro Dr.Booster ya no contienen este troyano.

Android.Gmobi.1 tiene varias modificaciones de la misma funcionalidad – recabar y enviar al nodo remoto la información confidencial. Por ejemplo, las versiones del troyano incrustadas en las aplicaciones TrendMicro Dr.Safety y TrendMicro Dr.Booster tienen solo la función espía indicada, pero la modificación detectada en el firmware de los dispositivos móviles es la más «avanzada». Vamos a verlo con más detalle.

Cada vez al conectarse a Internet o desactivar la pantalla de un Smartphone o una tableta infectada (si anteriormente la pantalla llevaba más de un minuto desactivada), Android.Gmobi.1 recaba y envía al servidor administrativo un conjunto de datos confidenciales, tales como:

- Direcciones de correo-e del usuario;

- existencia de roaming;

- Coordenadas geográficas actuales a base de los datos de satélites GPS o la información de la red móvil;

- Información técnica detallada sobre el dispositivo;

- País de ubicación del usuario;

- Existencia de la aplicación Google Play instalada.

De respuesta, el troyano recibe del servidor un archivo de configuración en formato JSON (JavaScript Object Notation) que puede contener los comandos de administración siguientes:

- Guardar en la base de datos la información sobre la publicidad que debe ser visualizada al usuario;

- Crear un acceso directo de publicidad en el escritorio;

- Visualizar una notificación con publicidad;

- Visualizar una notificación, al pulsar el cual, se iniciará la aplicación ya instalada en el dispositivo;

- Descargar e instalar los archivos apk usando un diálogo de sistema estándar o sin que el usuario lo note, en caso de tener derechos suficientes.

Luego, en función de los comandos recibidos, el programa nocivo directamente empieza a ejercer su función nociva básica – visualizar la publicidad, así como otras acciones destinadas para obtener beneficios. En particular, el troyano puede visualizar la publicidad de los tipos siguientes:

- Publicidad en la barra de notificación;

- Publicidad como cuadro de diálogo;

- Publicidad como cuadros de diálogo interactivos – al pulsar el botón de confirmación, se envía un SMS (así mismo, solo si la aplicación con SDK incrustado tiene derechos correspondientes);

- Un banner de publicidad por encima de otras aplicaciones y la interfaz gráfica del SO;

- Abrir la página establecida en el navegador web o en la aplicación Google Play.

Además, Android.Gmobi.1 es capaz de iniciar automáticamente los programas ya instalados en el dispositivo, así como descargar las aplicaciones por enlaces indicados por los malintencionados, así mismo, falsificando el aumento de su popularidad.

Actualmente todas las modificaciones conocidas de este troyano se detectan correctamente u de desinfectan por los productos antivirus Dr.Web para Android solo si no están en catálogos de sistema del SO. En caso de detectar Android.Gmobi.1 en el firmware de un dispositivo móvil infectado, no se puede eliminarlo de forma ordinaria porque para realizarlo el antivirus necesita los permisos root. Pero incluso en caso de tener todos los derechos necesarios en el sistema, la eliminación del troyano puede dañar el funcionamiento del Smartphone o de la tableta infectada, porque Android.Gmobi.1 puede ser incrustado en una aplicación de sistema críticamente importante. En este caso, hay que contactar al productor del dispositivo móvil y solicitarle la nueva versión del firmware, sin el troyano.