31 de marzo de 2016

La mayoría de programas en los cuales se difunde Android.Spy.277.origin son versiones falsificadas del software popular cuyo nombre y diseño fue prestado por los malintencionados para llamar la atención de usuarios y aumentar el número de descargas del troyano. En particular, entre los programas “dobles” detectados por los expertos de Doctor Web hay varias utilidades, editores de fotos, caparazones gráficos, papel tapiz animado del escritorio y otras aplicaciones. En total, los analista de virus detectaron más de 100 nombres de programas que contienen Android.Spy.277.origin, y el número total de descargas de los mismos superó 3 200 000. La empresa Doctor Web informó al servicio de seguridad de la corporación Google sobre el problema existente, y actualmente algunas de estas aplicaciones nocivas ya no están disponibles para ser descargadas desde el catálogo Google Play.

Una vez iniciados los programas que contienen el troyano, el último transmite al servidor administrativo la información muy detallada sobre el dispositivo móvil infectado. Entre otra, recaba la información siguiente:

- Dirección del correo-e vinculado a la cuenta de usuario записи Google;

- Identificador IMEI;

- Versión del SO;

- versión SDK del sistema;

- nombre del modelo del dispositivo;

- resolución de pantalla;

- identificador del servicio Google Cloud Messaging (GCM id);

- número del teléfono móvil;

- país de residencia del usuario;

- tipo de procesador central;

- dirección MAC del adaptador de red;

- opción «user_agent» creada por algoritmo especial;

- nombre del proveedor móvil;

- tipo de conexión a la red;

- subtipo de red;

- existencia de acceso root en el sistema;

- disponibilidad de derechos de administrador en la aplicación donde está el troyano;

- nombre del paquete de la aplicación que contiene el troyano;

- existencia de la aplicación Google Play instalada.

Cada vez que el usuario inicia alguna aplicación instalada en el dispositivo, el troyano vuelve a transmitir al servidor todos los datos mencionados más arriba, el nombre de la aplicación iniciada, así como solicita las opciones necesarias para iniciar la visualización de la publicidad. En particular, Android.Spy.277.originpuede obtener las indicaciones siguientes:

- «show_log» – activar o desactivar el registro de funcionamiento del troyano;

- «install_plugin» – instalar un complemento oculto dentro del paquete de software de la aplicación nociva;

- «banner», «interstitial», «video_ads» – visualizar varios tipos de banners de publicidad (así mismo, por encima de la interfaz del SO y otras aplicaciones);

- «notification» – visualizar en la barra de notificación una notificación con opciones recibidas;

- «list_shortcut» – colocar en el escritorio los accesos directos al pulsar los cuales se abrirán las secciones establecidas en el catálogo Google Play;

- «redirect_gp» – abrir en la aplicación Google Play una página con la dirección establecida en el comando;

- «redirect_browser» – abrir la dirección web establecida en el navegador preinstalado;

- «redirect_chrome» – abrir la dirección web establecida en el navegador Chrome;

- «redirect_fb» – cambiar a la página de la red social Facebook indicada en el comando.

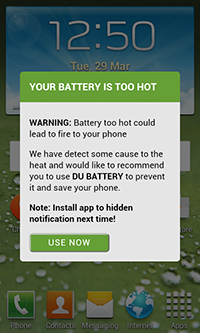

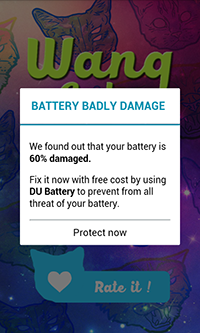

Como vemos en los ejemplos de banners de publicidad más abajo, el troyano puede realmente asustar a los usuarios, por ejemplo, por medio de notificación falsa sobre el daño de la batería del dispositivo y ofreciendo descargar los programas no necesarios para «arreglarlo».

Más abajo pueden consultarse los ejemplos de mensajes de publicidad que se visualizan en la barra de notificación, así como los accesos directos de publicidad, al pulsar los cuales, el usuario se dirige a las páginas con aplicaciones de la publicidad, ubicadas en el catálogo Google Play.

Cabe destacar que el complemento oculto en los recursos de archivos Android.Spy.277.origin tiene la misma funcionalidad que el troyano. Al recibir el comando necesario del servidor, la aplicación nociva intenta instalar este módulo como si fuera una actualización importante. Una vez instalado el mismo, en el dispositivo infectado en realidad habrá dos copias de Android.Spy.277.origin, por eso, hasta en caso de borrar la versión inicial del troyano, en el sistema permanece su «doble» que continuará visualizando la publicidad importuna.

Más abajo puede consultarse un listado de los nombres de paquetes de software de aplicaciones donde hasta hoy día fue localizado el troyano:

- com.true.icaller

- com.appstorenew.topappvn

- com.easyandroid.free.ios6

- com.entertainmentphotoedior.photoeffect

- lockscreenios8.loveslockios.com.myapplication

- com.livewallpaper.christmaswallpaper

- com.entertainment.drumsetpro

- com.entertainment.nocrop.nocropvideo

- com.entertainment.fastandslowmotionvideotool

- com.sticker.wangcats

- com.chuthuphap.xinchu2016

- smartapps.cameraselfie.camerachristmas

- com.ultils.scanwifi

- com.entertainmenttrinhduyet.coccocnhanhnhat

- com.entertainment.malmath.apps.mm

- com.newyear2016.framestickertet

- com.entertainment.audio.crossdjfree

- com.igallery.styleiphone

- com.crazystudio.mms7.imessager

- smartapps.music.nhactet

- com.styleios.phonebookios9

- com.battery.repairbattery

- com.golauncher.ip

- com.photo.entertainment.blurphotoeffect.photoeffect

- com.irec.recoder

- com.Jewel.pro2016

- com.tones.ip.ring

- com.entertainment.phone.speedbooster

- com.noelphoto.stickerchristmas2016

- smartapps.smstet.tinnhantet2016

- com.styleios9.lockscreenchristmas2016

- com.stickerphoto.catwangs

- com.ultils.frontcamera

- com.phaotet.phaono2

- com.video.videoplayer

- com.entertainment.mypianophone.pianomagic

- com.entertainment.vhscamcorder

- com.o2yc.xmas

- smartapps.musictet.nhacxuan

- com.inote.iphones6

- christmas.dhbkhn.smartapps.christmas

- com.bobby.carrothd

- om.entertainment.camera.fisheyepro

- com.entertainment.simplemind

- com.icall.phonebook.io

- com.entertainment.photo.photoeditoreffect

- com.editphoto.makecdcover

- com.tv.ontivivideo

- smartapps.giaixam.gieoquedaunam

- com.ultils.frontcamera

- com.applock.lockscreenos9v4

- com.beauty.camera.os

- com.igallery.iphotos

- com.calculator.dailycalories

- com.os7.launcher.theme

- com.trong.duoihinhbatchu.chucmungnammoi

- com.apppro.phonebookios9

- com.icamera.phone6s.os

- com.entertainment.video.reversevideo

- com.entertainment.photoeditor.photoeffect

- com.appvv.meme

- com.newyear.haitetnew

- com.classic.redballhd

- com.entertainmentmusic.musicplayer.styleiphoneios

- com.camera.ios8.style

- com.countdown.countdownnewyear2016

- com.photographic.iphonecamera

- com.contactstyle.phonebookstyleofios9

- com.entertainment.blurphotobackground.photoeffect.cameraeditor.photoeffect

- com.color.christmas.xmas

- com.bottle.picinpiccamera

- com.entertainment.videocollagemaker

- com.wallpaper.wallpaperxmasandnewyear2016

- com.ultils.lockapp.smslock

- com.apppro.phonebookios9

- com.entertainment.myguitar.guitarpro

- com.sticker.stickerframetet2016

- com.bd.android.kmlauncher

- com.entertainment.batterysaver.batterydoctor

- com.trong.jumpy.gamehaynhatquadat

- com.entertainmentphotocollageeditor

- smartapps.smsgiangsinh.christmas2016

- smartapps.musicchristmas.christmasmusichot

- com.golauncher.ip

- com.applock.lockscreenos9v4

- com.imessenger.ios

- com.livewall.paper.xmas

- com.main.windows.wlauncher.os.wp

- com.entertainmentlaunchpad.launchpadultimate

- com.fsoft.matchespuzzle

- com.entertainment.photodat.image.imageblur

- com.videoeditor.instashot

- com.entertainment.hi.controls

- com.icontrol.style.os

- smartapps.zing.video.hot

- com.photo.entertainment.photoblur.forinstasquare

- com.entertainment.livewallpaperchristmas

- com.entertainment.tivionline

- com.iphoto.os

- com.tool.batterychecker

- com.photo.multiphotoblur

- smartapps.nhactet.nhacdjtet

- com.runliketroll.troll

- com.jinx.metalslug.contra

La empresa Doctor Web recomienda a los titulares de smartphones y tabletas en Android tener cuidado con las aplicaciones descargadas e instalarlas solo si el desarrollador es de confianza. Todas las modificaciones conocidas de Android.Spy.277.origin se detectan y se borran correctamente por los productos antivirus Dr.Web para Android, por lo tanto, este troyano no supone peligro para nuestros usuarios.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios