Un nuevo backdoor roba los documentos y espía los usuarios

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

6 de mayo de 2016

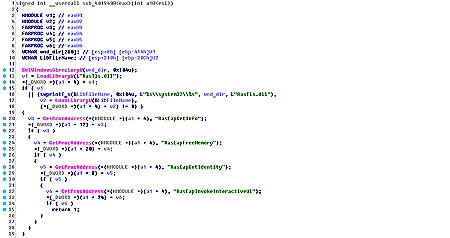

El troyano BackDoor.Apper.1 que amenaza a los usuarios de Microsoft Windows se difunde usando un dropper – un documento de Microsoft Excel que contiene un macro específico. Este macro recaba por bytes e inicia el archivo de autodescompresión. Este archivo archivado, a su vez, contiene al archivo ejecutable que tiene una firma digital válida de la empresa Symantec, y la biblioteca dinámica que contiene la funcionalidad básica del backdoor. El troyano registra el archivo ejecutable en el autoinicio y el mismo, una vez iniciado, descarga una biblioteca nociva a la memoria del equipo atacado.

El destino principal de BackDoor.Apper.1 es robar varios documentos desde el equipo infectado. Al registrar su propia aplicación en el autoinicio, el troyano borra el archivo inicial.

Una vez iniciado correctamente, BackDoor.Apper.1 funciona como keylogger: registra las pulsaciones de teclas y las guarda en un archivo cifrado especial. Otra función del troyano es la supervisión del sistema de archivos. Si en la unidad del equipo hay un archivo de configuración que contiene las rutas a las carpetas cuyo estado el troyano debe supervisar, BackDoor.Apper.1 registrará todos los cambios en estas carpetas y transmitirá esta información al servidor administrativo.

Antes de establecer conexión con el servidor de comandos, el backdoor recaba los datos sobre el equipo infectado: su nombre, la versión del sistema operativo, la información sobre el procesador, la memoria operativa y las unidades, y luego envía la información recibida a los malintencionados. Luego el troyano busca la información más detallada sobre las unidades de disco que también se transmite al servidor administrativo junto con el archivo del registro de keylogger. Luego BackDoor.Apper.1 cambia al modo de espera de comandos.

Para recibir la directiva, el troyano envía al servidor administrativo una solicitud especial. Entre todo lo demás, el backdoor, por comando, puede enviar a los malintencionados la información sobre el contenido de la carpeta establecida o un archivo indicado por los ciberdelincuentes, borrar o cambiar nombre de algún objeto de archivos, crear en el equipo infectado una nueva carpeta, así como hacer una copia de pantalla y enviarla al servidor perteneciente a los ciberdelincuentes.

El antivirus Dr.Web detecta y borra este troyano, por lo tanto, no supone peligro para nuestros usuarios.