Un troyano en Android ataca a clientes de decenas de bancos en todo el mundo

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

12 de mayo de 2016

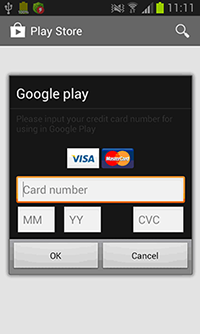

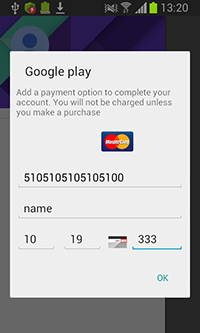

Las primeras versiones del programa nocivo Android.SmsSpy.88.origin sobre una de las cuales la empresa Doctor Web informó por primera vez en abril de 2014, eran bastante primitivas. Inicialmente los malintencionados usaban este troyano para interceptar los mensajes SMS con contraseñas bancarias de un solo uso, así como para enviar SMS de forma oculta y realizar las llamadas telefónicas. Luego los creadores de virus mejoraron un poco las posibilidades de Android.SmsSpy.88.origin, al añadir al mismo la funcionalidad para robar la información sobre las tarjetas bancarias. En particular, al iniciar el programa Google Play, así como varias aplicaciones de tipo «banca-cliente» de los bancos rusos conocidos, el troyano visualizaba por encima de sus ventanas un formulario falsificado para introducir los datos confidenciales y, una vez recibida la información sobre la tarjeta de crédito, la enviaba a los ciberdelincuentes.

Cabe destacar que todas las modificaciones anteriores del troyano atacaban solo a usuarios de Rusia y algunos países de la CEI, así mismo, Android.SmsSpy.88.origin se difundía gracias al spam SMS. En particular, las víctimas potenciales recibían mensajes donde se ofrecía seguir el enlace indicado y consultar la respuesta a un anuncio ubicado en Internet. En realidad, estos enlaces llevaban a los sitios web de estafadores al consultar los cuales a dispositivos en Android se descargaba una aplicación nociva camuflada por un programa inofensivo.

Luego el número de ataques usando este banker fue reducido considerablemente, pero desde finales del año 2015 los analistas de virus de Doctor Web empezaron a registrar la difusión de las versiones nuevas, más funcionales, del troyano que a diferencia de las modificaciones anteriores estaban destinadas para infectar los smartphones en Android y las tabletas ya en todo el mundo.

Igual que antes, esta aplicación nociva llega a dispositivos móviles como si fuera un programa inofensivo, por ejemplo, el reproductor Adobe Flash Player. Una vez iniciado, Android.SmsSpy.88.origin le solicita al usuario el acceso a los derechos del administrador del dispositivo móvil, para posteriormente dificultar su propia eliminación del sistema infectado.

Luego el troyano se conecta a la red y mantiene la conexión activa, usando un canal Wi-Fi o un canal de transmisión de datos del operador móvil. De esta forma, la aplicación nociva intenta asegurar la conexión continua con el servidor administrativo para evitar algún error de funcionamiento. Luego el banker crea para el dispositivo infectado un identificador único que junto con otra información técnica se transmite al servidor de los malintencionados donde se registra el smartphone o la tableta infectados.

La tarea principal de las nuevas modificaciones de Android.SmsSpy.88.origin sigue siendo la misma: el troyano intenta robar los nombres de usuario y las contraseñas de las cuentas de la banca móvil y los transmite a los ciberdelincuentes, así mismo, puede robar dinero de las cuentas de usuarios de forma oculta. Para realizarlo, el banker supervisa el inicio de las aplicaciones de tipo «banca-cliente» cuyo listado está en el archivo de configuración. El número de aplicaciones controladas en varias modificaciones del troyano puede variar un poco, pero su número total detectado por los analistas de virus de Doctor Web, actualmente se aproxima a 100.

Una vez iniciado el titular del dispositivo una de las aplicaciones atacadas, Android.SmsSpy.88.origin usando el componente WebView visualiza por encima de su ventana un formulario de phishing para introducir los datos de autenticación para acceder a la cuenta de la banca móvil. En cuanto el usuario le proporciona al troyano la información necesaria, la misma se transmite a los malintencionados de forma oculta, y los mismos obtienen control completo de todas las cuentas de la víctima.

Una de las peculiaridades principales de Android.SmsSpy.88.origin es que usando este troyano los ciberdelincuentes pueden atacar a clientes de casi cualquier banco. Para realizarlo, basta solo con crear una nueva plantilla del formulario de autenticación de estafadores y darle a la aplicación nociva el comando de actualizar el archivo de configuración donde se indicará el nombre del software de cliente del banco de la entidad de crédito correspondiente.

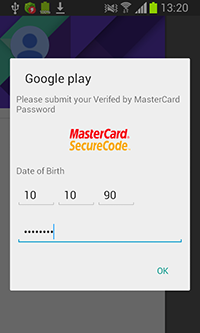

Además de robar los nombres de usuario y las contraseñas de acceso a las cuentas bancarias, la nueva versión del troyano sigue intentando robar a los usuarios la información sobre sus tarjetas de crédito. Para realizarlo, Android.SmsSpy.88.origin supervisa el inicio de un conjunto de aplicaciones populares, así como de varios programas de sistema y, en cuanto este software empiece a funcionar, visualiza por encima de su ventana el formulario de phishing de la configuración del servicio de pagos Google Play.

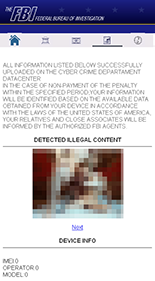

Pero el troyano es capaz de realizar también otras acciones nocivas. En particular, por comando de los ciberdelincuentes, Android.SmsSpy.88.origin puede interceptar y enviar los mensajes SMS- y MMS, enviar las solicitudes USSD, enviar los SMS a todos los números de la libreta telefónica, transmitir al servidor todos los mensajes existentes, establecer la contraseña para desbloquear la pantalla o bloquear la pantalla por una ventana creada a propósito. Así, al recibir un comando para bloquear, el troyano descarga desde el servidor administrativo una plantilla de la ventana con el texto creado anteriormente, donde la víctima se acusa de almacenar y difundir pornografía ilegalmente y le demandan pagar una tarjeta de regalo del servicio de música iTunes de multa.

De esta forma, Android.SmsSpy.88.origin contiene no solo las posibilidades del troyano bancario realizando las funciones espía, sino también puede usarse por los malintencionados como un troyano extorsionista, ofreciéndoles a los creadores de virus una oportunidad de obtener beneficios ilegales.

Además, Android.SmsSpy.88.origin actualizado tiene una función de autoprotección: la aplicación nociva intenta impedir el funcionamiento de un conjunto entero de programas antivirus y utilidades de servicios, impidiendo el inicio de los mismos.

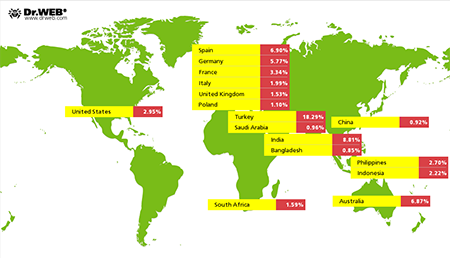

Desde los principios del año 2016, los expertos de la empresa Doctor Web obtuvieron acceso a más de 50 redes de bots que consistían en dispositivos móviles infectados por varias modificaciones de Android.SmsSpy.88.origin. Como resultado de la investigación realizada, las analistas de virus detectaron que los ciberdelincuentes atacaron a los usuarios de más de 200 países, y el número total de dispositivos infectados alcanzó casi 40 000.

La mayor parte de dispositivos infectados por el troyano fue detectada en Turquía (18,29%), India (8,81%), España (6,90%), Australia (6,87%), Alemania (5,77%), Francia (3,34%), Estados Unidos (2,95%), Filipinas (2,70%), Indonesia (2,22%), Italia (1,99%), Sudáfrica (1,59%), Gran Bretaña (1,53%), Pakistán (1,51%), Polonia (1,1%), Irán (0,98%), Arabia Saudí (0,96%), China (0,92%), así como Bangladesh (0,85%).

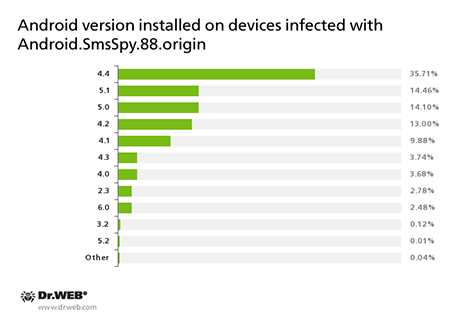

Así mismo, el mayor número de dispositivos móviles infectados por Android.SmsSpy.88.origin funcionaban en el SO Android de versión 4.4 (35,71%), 5.1 (14,46%), 5.0 (14,10%), 4.2 (13,00%) y 4.1 (9,88%).

La amplia geografía de difusión de Android.SmsSpy.88.origin se debe a que los creadores del troyano lo publicitan en varios foros de hackers clandestinos vendiéndolo como un producto comercial. Así mismo, en el conjunto con el programa nocivo mismo los malintencionados – clientes del servicio ilegal reciben también la parte servidor junto con el panel de administración usando el cual pueden administrar los dispositivos infectados.

Para protegerse de troyanos bancarios similares, use un conjunto de recomendaciones fáciles de expertos de la empresa Doctor Web:

- Si es posible, use un dispositivo móvil aparte para trabajar con servicios bancarios;

- Establezca un límite para sacar dinero de la cuenta bancaria usando la banca móvil;

- No siga los enlaces recibidos en mensajes SMS sospechosos;

- No instale las aplicaciones recibidas desde las fuentes que no son de confianza;

- Use un programa antivirus.

Los productos antivirus Dr.Web para Android detectan correctamente todas las modificaciones conocidas del troyano Android.SmsSpy.88.origin, por lo tanto, no suponen ninguna amenaza para nuestros usuarios.