21 de julio de 2021

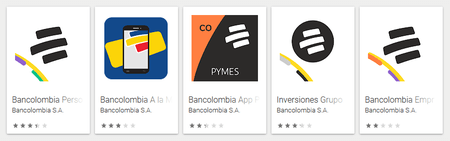

Todas las muestras detectadas de Android.BankBot.Coperinvestigadas por nuestros analistas de virus se difundían como si fueran software oficial de la entidad de crédito Bancolombia ― la aplicación Bancolombia Personas. Para mayor confianza, su icono estaba diseñado igual que los verdaderos programas del banco. Para comparar, más abajo puede consultarse un ejemplo del icono de falsificación (a la izquierda) y un ejemplo de iconos de las aplicaciones reales de Bancolombia (a la derecha), disponibles para la descarga en Google Play:

El proceso de infección es multietapa. El primer paso es la instalación del programa aliciente presentado por los malintencionados como una aplicación bancaria. En realidad, es un dropper cuya tarea principal es entregar e instalar en el dispositivo objetivo el módulo malicioso oculto dentro del mismo. Como la lógica de funcionamiento de las modificaciones del troyano investigadas es casi igual, la descripción posterior del mecanismo de su funcionamiento se basará en un ejemplo de Android.BankBot.Coper.1.

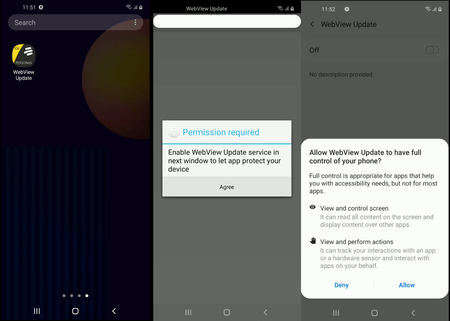

Al iniciarse, el dropper descifra e inicia el archivo dex ejecutable (Android.BankBot.Coper.2.origin), ubicado en sus recursos y camuflado por un documento web llamado o.htm. A este componente troyano se refiere el segundo paso de la infección. Una de sus tareas es acceder a las posibilidades especiales (Accessibility Services) del SO Android, con las cuales el troyano podrá controlar totalmente el dispositivo infectado e imitar las acciones del usuario (por ejemplo, hacer clics sobre los botones del menú y cerrar las ventanas). Para realizarlo, solicita a la víctima el permiso correspondiente. Al disponer de los permisos requeridos, el troyano realiza todas las demás acciones maliciosas ya de forma autónoma. Así, por ejemplo, intenta desactivar la protección Google Play Protect incrustada en el sistema operativo, permitir la instalación de las aplicaciones de orígenes desconocidos, instalar e iniciar el módulo malicioso básica y también proporcionarles el acceso a las posibilidades especiales.

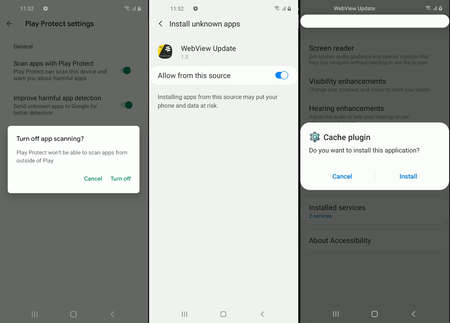

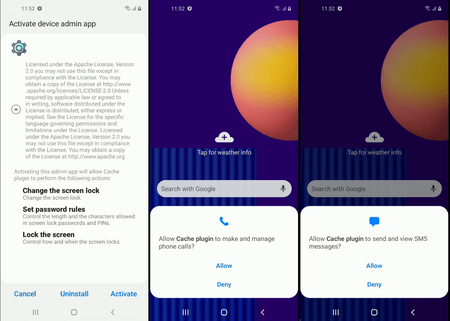

El troyano descifra y con los privilegios obtenidos instala el paquete apk malicioso (Android.BankBot.Coper.2), oculto en el segundo archivo cifrado y camuflado por una composición de audio llamada PViwFtl2r3.mp3. En el mismo, hay un módulo troyano Android.BankBot.Coper.1.origin, que realiza las acciones maliciosas básicas requeridas para los malintencionados. Este componente se instala como si fuera una aplicación de sistema llamada Cache plugin que usa el icono de piñón estándar para algunos programas de sistema en Android. Este nombre e icono distraen a los usuarios para que no consideren este programa como peligroso.

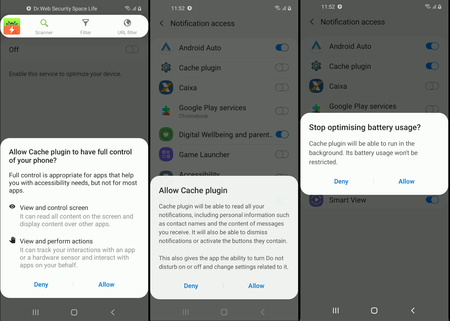

Al iniciarse, el módulo accede a algunas funciones importantes. Así, por ejemplo, el troyano pide permiso de lectura y administración de notificaciones, así como un permiso para ser añadido en la lista de excepciones de la optimización de sistema de la batería, lo cual le permite funcionar de forma ininterrumpida. Además, el troyano de convierte en el administrador del dispositivo y también accede a la administración de las llamadas telefónicas y mensajes SMS.

Posteriormente, este módulo oculta su icono de la lista de aplicaciones en la pantalla principal, al “esconderse” del usuario, y luego informa al servidor C&C sobre la infección realizada correctamente y espera las indicaciones posteriores. El troyano se comunica constantemente al servidor al enviar las solicitudes al mismo cada minuto. En caso necesario, este intervalo puede ser cambiado con un comando correspondiente. Además, en función de la respuesta recibida del servidor, el troyano puede modificar también otra configuración suya, entre la cual hay:

- una lista de servidores de control;

- una lista de aplicaciones objetivo, al iniciar las cuales se visualizarán las ventanas phishing;

- una lista de programas que deben ser eliminadas;

- una lista de aplicaciones cuyo inicio impedirá el troyano al devolver al usuario a la pantalla principal;

- una lista de programas cuyas notificaciones se bloquearán;

- los demás parámetros

Al recibir directamente los comandos Android.BankBot.Coper.1.origin puede realizar las acciones siguientes:

- realizar las solicitudes USSD;

- enviar SMS;

- bloquear la pantalla del dispositivo;

- desbloquear la pantalla del dispositivo;

- empezar a interceptar SMS;

- dejar de interceptar SMS;

- visualizar las notificaciones Push;

- volver a visualizar la ventana phishing por encima de la aplicación establecida;

- iniciar el keylogger;

- detener el keylogger;

- eliminar las aplicaciones indicadas en el comando;

- eliminar a sí mismo, así como al dropper, del dispositivo.

Además, el troyano intercepta y envía al servidor el contenido de todas las notificaciones Push que llegan al dispositivo.

Para visualizar la ventana phishing Android.BankBot.Coper.1.origin usa el método ya clásico para los troyanos bancarios móviles. El contenido de esta ventana se carga desde el servidor remoto y se coloca en WebView que imita el diseño del programa objetivo para engañar a la víctima.

Los troyanos Android.BankBot.Coper disponen de un conjunto de mecanismos de protección. Uno de ellos es el control de la integridad del componente malicioso básico. En caso de ser eliminado, los bankers intentarán volver a instalarlo.

Otro truco es la supervisión de los eventos potencialmente peligrosos para los troyanos, tales como:

- la apertura de la página Google Play Protect en Play Market;

- el intento de cambiar la lista de administradores del dispositivo por el usuario;

- el acceso del usuario a la sección con la información sobre la aplicación troyana en la lista de los programas instalados;

- el intento del usuario de cambiar los permisos de acceso de la aplicación troyana a las funciones de posibilidades especiales.

En caso de registrar alguno de estos eventos, los bankers a través de las funciones de posibilidades especiales Android imitan la acción de pulsar el botón «Ir al inicio», al devolver a la víctima a la pantalla principal. Si los troyanos detectan que el usuario intenta eliminarlos, imitan la acción de pulsar el botón «Atrás». De esta forma, no solamente se protegen contra su propia eliminación, sino también impiden a los usuarios usar todas las funciones de sus propios dispositivos.

Además, en los droppers de troyanos Android.BankBot.Coper también están previstos otros mecanismos de protección. Por ejemplo, los mismos comprueban el inicio en el entorno virtual y también controlan la presencia de la tarjeta SIM activa y el país de ubicación del usuario. En caso de no finalizar esta comprobación correctamente, los bankers finalizan enseguida. Podemos suponer que el objetivo de estas comprobaciones es impedir la instalación del módulo malicioso básico en condiciones no favorables para los troyanos (por ejemplo, en caso de control de expertos de seguridad informática o en los dispositivos de usuarios de países no objetivo) y de esta manera evitar la detección anticipada. En las muestras analizadas esta comprobación no se usa, pero puede ser usada en las futuras modificaciones del malware.

La empresa Doctor Web recomienda a los titulares de dispositivos en Android instalar las aplicaciones bancarias solo de los catálogos de software oficiales o descargarlas desde los sitios web oficiales de las entidades de crédito si por alguna razón no es posible usar la tienda de aplicaciones oficial no es posible.

Los productos antivirus Dr.Web para Android detectan correctamente y eliminan todas las modificaciones conocidas de los troyanos bancarios Android.BankBot.Coper, que por lo tanto no amenazan a nuestros usuarios.

- Más información sobre Android.BankBot.Coper.1

- Más información sobre Android.BankBot.Coper.2.origin

- Más información sobre Android.BankBot.Coper.2

- Más información sobre Android.BankBot.Coper.1.origin

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios