Doctor Web: informe de actividad de virus en octubre de 2016

27 de octubre de 2016

En octubre los analistas de la empresa Doctor Web investigaron el primer troyano cifrador creado en el lenguaje Go, y desarrollaron un descifrado para los archivos dañados por este encoder. En la segunda mitad del mes fue investigado un backdoor para sistemas operativos de la familia Linux, capaz de realizar los comandos de malintencionados en el dispositivo infectado. Los ciberdelincuentes también prestaron atención a los usuarios de dispositivos móviles: en octubre seguían difundiéndose los programas nocivos para Android.

Tendencias clave de octubre

- Aparición del primer troyano cifrador creado en Go

- Difusión de los nuevos troyanos para Linux

- Difusión de programas nocivos para la plataforma móvil Android

Amenaza del mes

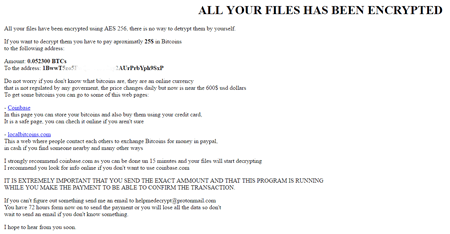

Los troyanos cifradores no sin razón se consideran unos de los programas más peligrosos. Las nuevas versiones de encoders aparecen todos los meses, pero hasta hace poco los analistas de la empresa Doctor Web desconocían los cifradores creados en el lenguaje Go. El primer programa nocivo de este tipo fue añadido a la base de virus en octubre, bajo el nombre de Trojan.Encoder.6491.

El troyano cifra los archivos de 140 tipos guardados en los discos usando el algoritmo AES. Trojan.Encoder.6491 cifra los nombres originales de archivos usando el método Base64, y luego atribuye a los archivos cifrados la extensión .enc. Como resultado, por ejemplo, un archivo llamado Test_file.avi recibirá un nombre VGVzdF9maWxlLmF2aQ==.enc. Luego el cifrador abre en la ventana del navegador el archivo Instructions.html solicitando un rescate en criptomoneda Bitcoin:

Trojan.Encoder.6491 con intervalo determinado comprueba el saldo del monedero Bitcoin donde la víctima debe transferir dinero, y descifra automáticamente todos los archivos anteriormente cifrados, si la víctima pagó un rescate. Los expertos de la empresa Doctor Web desarrollaron una metodología especial que permite descifrar los archivos dañados por este troyano, y lo comunicaron el artículo informativo correspondiente.

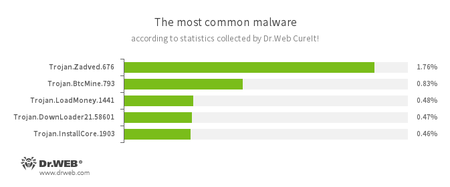

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

- Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de las redes sociales. Además, su funcionalidad troyana incluye la suplantación de los mensajes de publicidad visualizados en varios sitios web. - Trojan.BtcMine.793

Un representante de la familia de programas nocivos que, sin que el usuario lo sepa, usa los recursos de computación del equipo infectado para obtener (mining) varias criptodivisas, por ejemplo, Bitcoin. - Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software no deseado. - Trojan.DownLoader

Una familia de troyanos destinados para descargar otras aplicaciones nocivas en el equipo atacado. - Trojan.InstallCore.1903

Un representante de la familia de instaladores de aplicaciones no deseadas y nocivas.

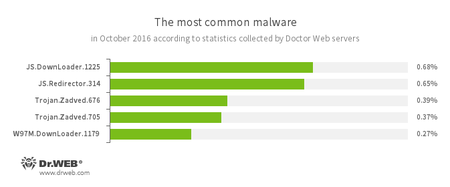

Según los datos de servidores de estadísticas Doctor Web

- JS.Downloader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos. - JS.Redirector

Una familia de scripts nocivos creados en el lenguaje JavaScript. Redirigen automáticamente a los usuarios de navegadores a otras páginas web. - Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de las redes sociales. Además, su funcionalidad troyana incluye la suplantación de los mensajes de publicidad visualizados en varios sitios web. - W97M.DownLoader

Una familia de troyanos descargadores que usan las vulnerabilidades de aplicaciones de oficina para su trabajo. Sirven para descargar otros programas nocivos en el equipo atacado.

Estadísticas de programas nocivos en el tráfico de correo

- JS.Downloader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos. - JS.Redirector

Una familia de scripts nocivos creados en el lenguaje JavaScript. Redirigen automáticamente a los usuarios de navegadores a otras páginas web.

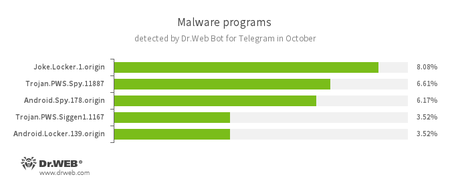

Según los datos del bot Dr.Web para Telegram

- Joke.Locker.1.origin

Un programa broma para el SO Android que bloquea la pantalla del dispositivo móvil del dispositivo y visualiza en el mismo la imagen de la «pantalla azul de la muerte» del SO Windows (BSOD, Blue Screen of Death). - Trojan.PWS.Spy.11887

Un representante de la familia de troyanos para el SO Windows, capaces de robar la información confidencial, así mismo, las contraseñas de usuario. - Android.Spy

Una familia de troyanos multifuncionales que infectan los dispositivos móviles en SO Android. Pueden leer y grabar contactos, enviar y recibir los mensajes SMS, detectar las coordenadas GPS, leer y guardar las pestañas del navegador, recibir la información sobre IMEI del dispositivo móvil y el número del teléfono móvil. - Trojan.PWS.Siggen1.1167

Un representante de la familia de troyanos para el SO Windows, capaces de robar las contraseñas de varias aplicaciones. - Android.Locker.139.origin

Un representante de la familia de troyanos en Android destinados para extorsionar dinero. Varias modificaciones de estos programas nocivos pueden visualizar un mensaje importuno supuestamente sobre la violación de la ley y el posterior bloqueo del dispositivo móvil; para desbloquearlo, el usuario tiene que pagar.

Troyanos cifradores

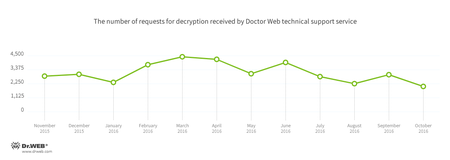

En octubre con mayor frecuencia los usuarios víctimas de las siguientes modificaciones de troyanos cifradores contactaron el servicio de soporte técnico de la empresa Doctor Web:

- Trojan.Encoder.858 — 26,85% de consultas;

- Trojan.Encoder.761 — 21,01% de consultas;

- Trojan.Encoder.3953 — 5,25% de consultas;

- Trojan.Encoder.567 — 4,61% de consultas;

- Trojan.Encoder.3976 — 2,92% de consultas.

Dr.Web Security Space 11.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia Antivirus Dr.Web para Windows

| Protección de los datos contra la pérdida | |

|---|---|

|  |

Sitios web peligrosos

Durante el mes de octubre del año 2016, a la base de los sitios web no recomendados y nocivos se añadieron 338 670 direcciones de Internet.

| Septiembre 2016 | Octubre 2016 | Dinámica |

|---|---|---|

| + 298 985 | + 338 670 | +13,27% |

Entre los sitios web no recomendados añadidos a la base, son muy frecuentes los recursos de estafa en Internet. Los ciberdelincuentes inventan cada día más modos de engañar a los usuarios de Internet, de lo cual informamos detalladamente en el artículo publicado en nuestro sitio web.

Los creadores del recurso de estafa en Internet «Detector de millonarios» asechan a sus víctimas potenciales usando los envíos de spam. A los visitantes se les ofrece hacer pruebas del programa «Detector de millonarios» usando el cual los creadores del sitio web supuestamente hayan ganado ya varios millones de dólares. Para usar el «Detector de millonarios», la víctima potencial debe abonar dinero a la cuenta de los delincuentes. Por supuesto, luego perderá todo el dinero abonado al así llamado depósito. Además, una búsqueda simple en la base de datos del registrador confirma que el administrador del dominio detektor-millionera.com es un tal Bob Douglas, dueño de muchos otros recursos en Internet sospechosos.

Saber más sobre los sitios web no recomendados por Dr.Web

Programas nocivos para Linux

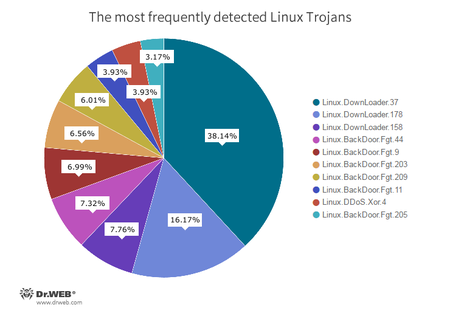

Desde principios de octubre, los expertos de la empresa Doctor Web detectaron 40 756 ataques a varios dispositivos en Linux, de los cuales 35 423 se realizaban por protocolo SSH y 5 333 — por protocolo Telnet. La proporción de programas nocivos descargados por los ciberdelincuentes en los dispositivos atacados puede consultarse en el diagrama siguiente:

- Linux.Downloader

Una familia de programas y scripts nocivos para el SO Linux, destinados para descargar e instalar otras aplicaciones nocivos en el sistema comprometido. - Linux.BackDoor.Fgt

Una familia de programas nocivos para el SO Linux, destinados para ataques DDoS. Existen versiones de troyanos para varias distribuciones de Linux, así mismo, los sistemas incrustados para arquitecturas MIPS y SPARC. - Linux.DDoS.Xor

Una familia de programas nocivos para el SO Linux, destinados para ataques DDoS a varios nodos de red.

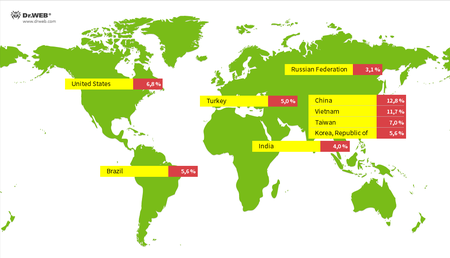

Más abajo puede consultarse la distribución geográfica de las direcciones IP, desde las cuales se descargaba el software nocivo a los dispositivos vulnerables en Linux:

A finales de octubre, los analistas de virus de Doctor Web investigaron un troyano backdoor que amenazaba a los usuarios del SO de la familia Linux. El troyano, llamado Linux.BackDoor.FakeFile.1, se difundía en un archivo como si fuera un archivo PDF, un documento de Microsoft Office u Open Office. Este programa nocivo es capaz de ejecutar los comandos siguientes:

- comunicar al servidor de control el número de mensajes enviados durante la conexión actual;

- transferir un listado del contenido de una carpeta establecida;

- transferir al servidor de control el archivo indicado o la carpeta con todo su contenido;

- borrar un catálogo;

- borrar un archivo;

- cambiar nombre de la carpeta indicada;

- borrar a sí mismo;

- iniciar la nueva copia del proceso;

- cerrar la conexión actual;

- organizar backconnect e iniciar sh;

- finalizar backconnect;

- abrir el archivo ejecutable del proceso para la escritura;

- crear un archivo del proceso;

- crear un archivo o una carpeta;

- guardar los valores transferidos en un archivo;

- recibir los nombres, los tamaños y las fechas de creación de archivos en el directorio indicado;

- establecer los permisos 777 para el archivo indicado;

- finalizar la ejecución del backdoor.

Para la información más detallada sobreо Linux.BackDoor.FakeFile.1, véase el artículo correspondiente.

Software nocivo y no deseado para dispositivos móviles

A finales de septiembre — principios de octubre en el catálogo Google Play fue detectado el troyano Android.SockBot.1 que redirigía el tráfico de Internet a través de los dispositivos móviles infectados, usándolos como servidores proxy.

Los eventos más destacados vinculados a la seguridad “móvil” en octubre:

- detección en el catálogo Google Play de un troyano Android.SockBot.1 que, al infectar los dispositivos móviles, los usaba como servidores proxy.

Para más información sobre los eventos de virus para dispositivos móviles en octubre, consulte nuestro informe.

Saber más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus

[% END %]