Doctor Web: informe de la actividad de virus para dispositivos móviles en junio de 2017

3 de julio de 2017

En junio los analistas de virus Doctor Web detectaron un troyano en Android que espiaba a los titulares iraníes de dispositivos móviles y ejecutaba los comandos de los malintencionados. Además, el mes pasado en el catálogo Google Play fueron detectadas varias aplicaciones nocivas a la vez. Una de ellas intentaba obtener acceso root, se implementaba en las bibliotecas de sistema y pudo instalar software sin autorización. Otras enviaban SMS con tarificación premium y abonaban a los usuarios a los servicios caros. Así mismo, en Google Play de difundían los programas potencialmente peligrosos, el trabajo con los cuales pudo causar la filtración de la información confidencial. Además, en junio fue detectado un nuevo cifrador Android.

TENDENCIAS CLAVE DE JUNIO

- Detección de un troyano en Android destinado para ciberespionaje

- Detección de amenazas en el catálogo Google Play

- Difusión del troyano cifrador para Android

Amenaza móvil del mes

En junio los analistas de virus de la empresa Doctor Web detectaron un troyano en Android.Spy.377.origin que se difundía entre los usuarios iraníes. Este programa nocivo recababa la información confidencial y la transfería a los malintencionados. Además, podía ejecutar los comandos de los creadores de virus.

Peculiaridades de Android.Spy.377.origin:

- Difusión como si fuera una aplicación no nociva;

- Roba la mensajería SMS, los contactos de la libreta telefónica y los datos de la cuenta Google;

- Puede sacar fotos usando la cámara frontal;

- Se administra por los malintencionados a través del protocolo Telegram.

Para más información sobre este troyano, consulte nuestra noticia.

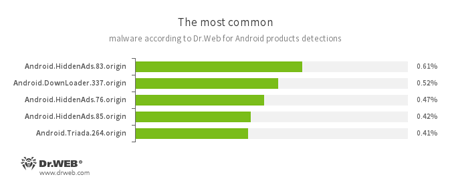

Según los datos de los productos antivirus Dr.Web para Android

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.85.origin

- Troyanos destinados para visualizar publicidad importuna. Se difunden como aplicaciones populares por otros programas nocivos que en algunos casos los instalan sin autorización en el catálogo de sistema.

- Android.DownLoader.337.origin

- Un programa troyano que sirve para descargar otras aplicaciones.

- Android.Triada.264.origin

- Un representante de troyanos multifunción que realizan varias acciones nocivas.

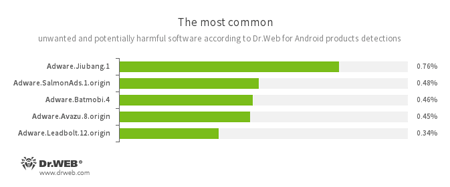

Según los datos de los productos antivirus Dr.Web para Android

- Adware.Jiubang.1

- Adware.SalmonAds.1.origin

- Adware.Batmobi.4

- Adware.Avazu.8.origin

- Adware.Leadbolt.12.origin

- Los módulos de software no deseados incrustados en las aplicaciones en Android, que sirven para visualizar publicidad importuna en dispositivos móviles.

Amenazas en Google Play

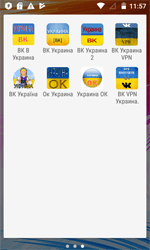

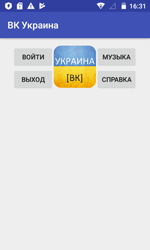

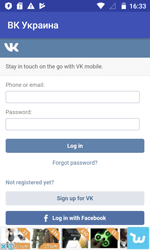

El mes pasado, los expertos de la empresa Doctor Web detectaron en el catálogo Google Play los programas potencialmente peligrosos que permitían trabajar con las redes sociales «VKontakte” y “Odnoklassniki” bloqueadas en el territorio de Ucrania. Estas aplicaciones añadidas a la base de virus como Program.PWS.1, usaban el servidor anonymizer para esquivar las restricciones de acceso, pero no cifraban el nombre de usuario, la contraseña y otra información confidencial de usuarios. Para más información sobre este caso, consulte el material publicado en sitio web de Doctor Web.

Así mismo, en junio en Google Play fueron detectados los troyanos de la familia Android.Dvmap. Al iniciarse, estos programas nocivos intentan obtener acceso root en el dispositivo móvil, y luego infectan algunas bibliotecas de sistema e instalan componentes extra. Estos troyanos pueden ejecutar los comandos de los malintencionados de los malintencionados, así como descargar e iniciar otras aplicaciones sin autorización del usuario.

Otros troyanos en Android que se difundieron a través del catálogo Google Play en junio fueron añadidos a la base de virus Dr.Web como Android.SmsSend.1907.origin y Android.SmsSend.1908.origin. Los malintencionados los incrustaron en programas no nocivos. Estas aplicaciones nocivas enviaban SMS a números de pago y suscribían a los abonados de operadores móviles a servicios caros. Luego los troyanos empezaban a borrar todos los mensajes entrantes para que los usuarios no recibieran notificaciones con la información sobre la conexión correcta de servicios Premium necesarios.

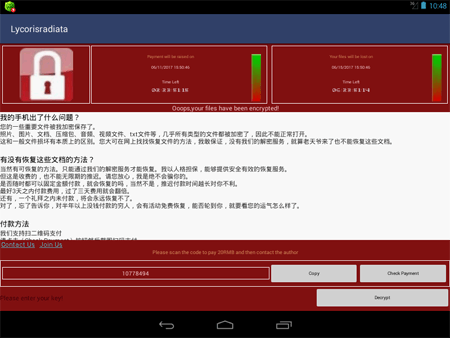

Troyano cifrador

En junio fue detectado un troyano extorsionista Android.Encoder.3.origin que atacaba los usuarios chinos del SO Android y cifraba los archivos en la tarjeta SD. Los autores de este encoder se inspiraron con el troyano cifrador popular WannaCry, que en mayo del año 2017 afectó centenares de miles de equipos en todo el mundo. Los creadores de virus usaron un estilo similar para diseñar el mensaje del rescate por el descifrado.

Los malintencionados demandaban un rescate de 20 yuanes a las víctimas, y este total se duplicaba cada 3 días. Si los ciberdelincuentes no recibían dinero una semana más tarde, una vez infectado el dispositivo móvil, Android.Encoder.3.origin borraba los archivos cifrados.

Los programas nocivos y potencialmente peligrosos para el SO Android llegan a dispositivos móviles no solo al ser descargados desde varios sitios web, sino también desde el catalogo Google Play. Los dueños de smartphones y tabletas deben instalar aplicaciones desconocidas con cuidado, y, así mismo, usar los productos antivirus Dr.Web para Android.

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 100 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web